目录

工具准备:dirsearch、dvcs-ripper

网络安全之渗透测试全套工具篇(内含安装以及使用方法)_dvcs-ripper-CSDN博客

dvcs-ripper:一款perl的版本控制软件信息泄露利用工具,支持SVN, GIT, Mercurial/hg, bzr…

下载安装dvcs-ripper

https://github.com/kost/dvcs-ripperdvcs-ripper工具使用到perl语言,需要在root权限下安装perl环境 :

Perl:是一种为扫描任意的文本文件,从这些文本文件中获取信息,基于这些信息打印报表而优化的语言。旨在实用(易用、高效、完整)而不是漂亮。

apt install libparallel-forkmanager-perl libredis-perl libalgorithm-combinatorics-perl

使用SVN

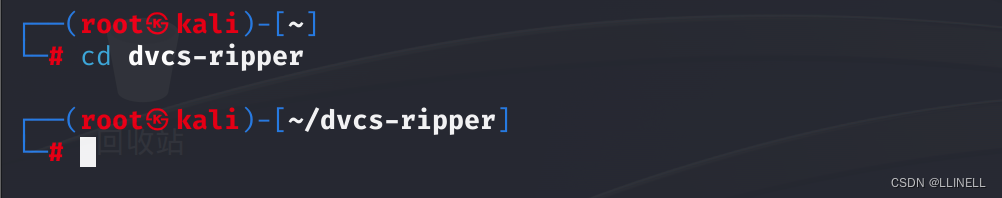

//切换到dvcs-ripper的路径下

cd dvcs-ripper

//使用dvcs-ripper工具将泄露的文件克隆到本地目录中

perl rip-svn.pl -u http://xxx/.svn

一、什么是SVN?

subvert(颠覆) + verson(版本) = subversion --> svn

SVN(Subversion)是一种开放源代码版本控制系统,用于管理项目的文件和代码。

使用SVN能做什么?

1.多人共享同一的资源,并且可以对资源实现修改和更新。

2.记录资源的每一次变更,以及记录更改该资源的人,并且可以恢复到之前的任何一个修改点。

二、SVN泄露(ctfhub)

SVN源代码漏洞的主要原因:

管理员操作不规范 在使用SVN管理本地代码过程中,会自动生成一个名为svn的隐藏文件夹,其中包含重要的源代码信息。

一些网站管理员在发布代码时,不愿意使用“导出”功能,而是直接复制代码文件夹到web服务器上,这就使得.svn隐藏文件夹被暴露于外网环境,黑客对此可进一步利用:

1.利用 用于版本信息追踪的 entries 文件(.svn/entries 文件),获取到服务器源码、svn服务器账号密码等信息。

2.利用 wc.db 数据库文件(.svn/wc.db 文件),获取到一些数据库信息。

3.SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,则可以直接获得文件源代码。

题目描述:

当开发人员使用 SVN 进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境。这就引起了 SVN 泄露漏洞。

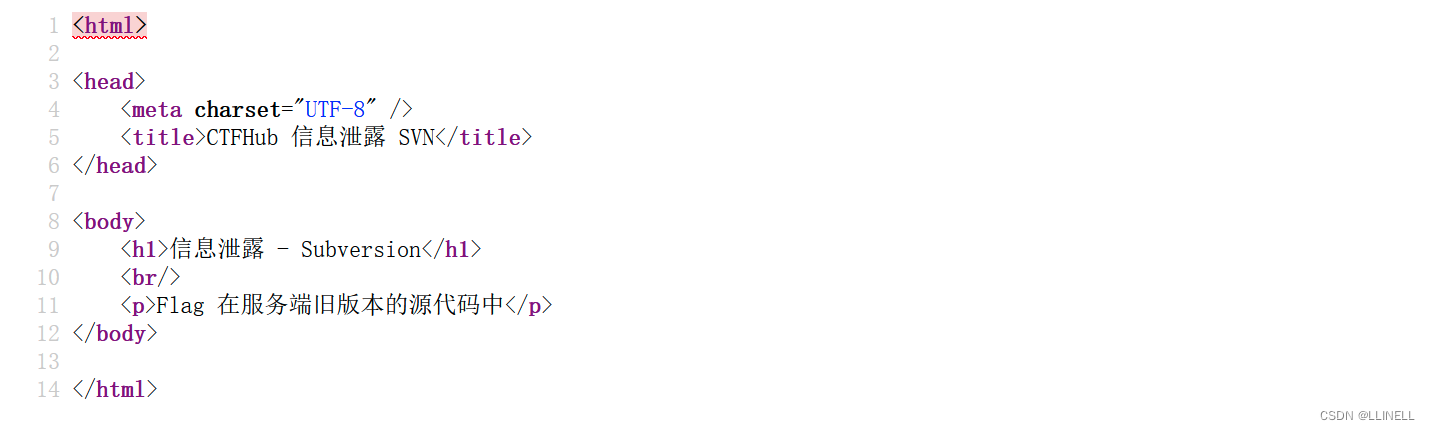

1.源代码提示svn泄露,及Flag 在服务端旧版本的源代码中

1.源代码提示svn泄露,及Flag 在服务端旧版本的源代码中

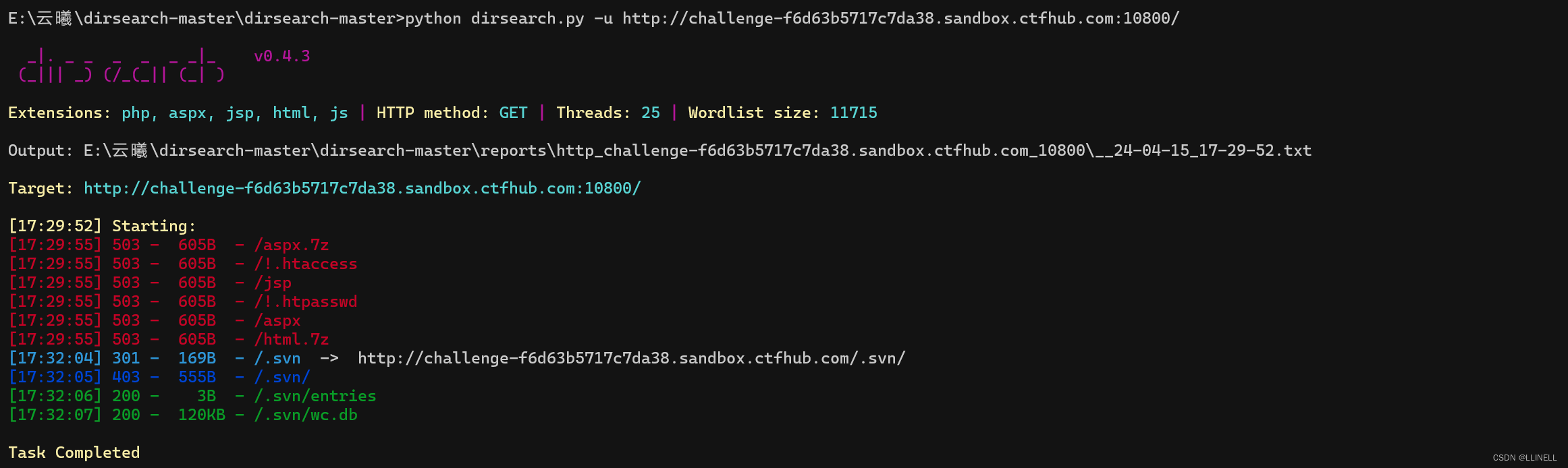

使用dirsearch扫描,也可发现有svn泄露

python dirsearch.py -u http://xxx //扫描某个站点

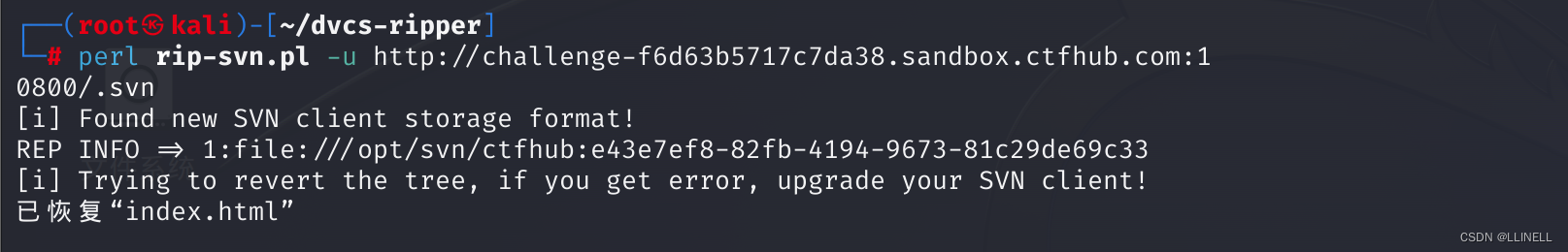

2.使用dvcs-ripper工具将泄露的文件克隆到本地目录中

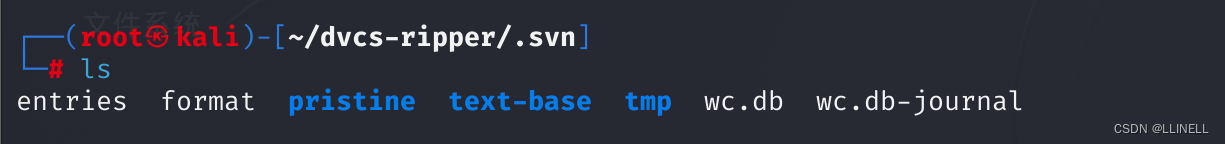

3.查看目录,发现(隐藏的).svn文件

ls -al //查看当前目录下的所有目录和文件(包括隐藏的文件)

4. 进入.svn文件夹下

cd .svn查看目录,发现一个wc.db的文件,这是svn数据库文件。

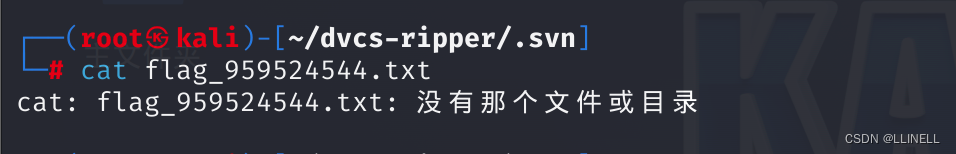

5.cat查看文件,发现一个flag.txt的文件,查看flag文件 提示没有这个文件,它被删除了

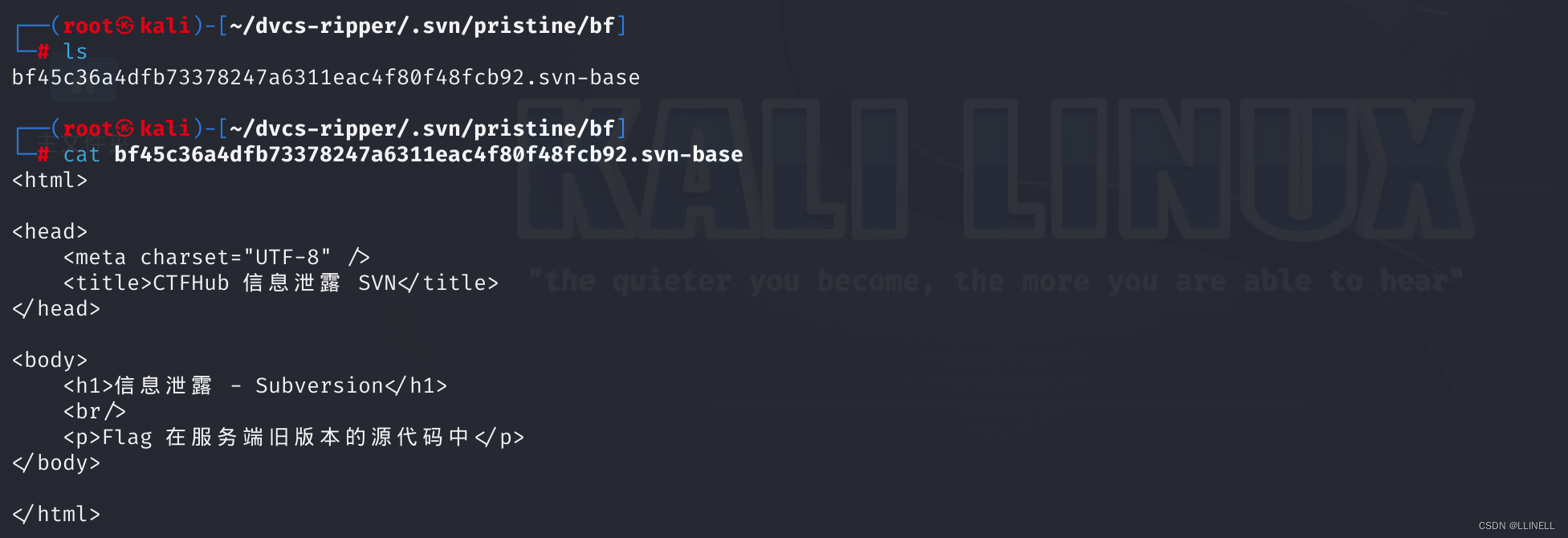

6.题目提示flag 在服务端旧版本的源代码中,看一下pristine文件(源代码文件副本)是否有flag。

6.题目提示flag 在服务端旧版本的源代码中,看一下pristine文件(源代码文件副本)是否有flag。

bf中没有,

在8c中得到flag。