1. 崩溃现场:一则真实的诊断报告

在一次浏览器深度开发调试中,我们遇到了一个典型的崩溃场景。Windbg捕获的堆栈信息如下(关键信息已突出显示):

// ... 省略部分加载信息 ... 0:017> .excr eax=30432310 ebx=0c9bec60 ecx=00000000 edx=00000000 esi=0c9bf4e0 edi=0c9bf448 eip=116933e8 esp=0c9bec58 ebp=0c9bec58 iopl=0 cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000216 chrome!base::ImmediateCrash [inlined in chrome!logging::LogMessageFatal::~LogMessageFatal+0x8]: 116933e8 cc int 3 // <-- 这里触发了崩溃! 0:017> kb // ... 调用栈回溯 ... 01 0c9bec58 150b1391 ... chrome!logging::LogMessageFatal::~LogMessageFatal+0x8 02 0c9bf500 0fc17554 ... chrome!base::allocator::UnretainedDanglingRawPtrDetectedCrash+0xf1 // ... 关键检测路径 ... 05 0c9bf51c 139db3c0 ... chrome!base::internal::RawPtrBackupRefImpl<1,0>::ReportIfDanglingInternal+0x114 07 (Inline) -------- ... chrome!base::raw_ptr<content::indexed_db::BucketContext,1>::ReportIfDangling+0x8 // ... 最终追溯到业务代码 ... 0e 0c9bf53c 108e552f ... chrome!base::internal::Invoker<...>::RunOnce+0x20

堆栈解读:崩溃发生在base::ImmediateCrash(),这是一个故意触发的崩溃。从下往上读调用栈,可以看到崩溃的起因是:一个任务(RunOnce)试图执行一个回调,该回调使用了一个base::raw_ptr(这里模板参数为BucketContext),而在解引用此指针时,ReportIfDangling检查失败,最终触发了UnretainedDanglingRawPtrDetectedCrash。

根本原因:这是一个典型的Use-After-Free (UAF) 或悬空指针(Dangling Pointer) 问题。一个属于content::indexed_db::BucketContext的对象已经被删除,但某个地方仍然保存着它的指针并试图访问它。

幸运的是,Chromium的强大基础设施拦截了这次非法访问,避免了潜在的数据混乱或安全漏洞,并通过立即崩溃(ImmediateCrash)和清晰的堆栈跟踪为我们精准定位问题提供了可能。

2. 防御基石:raw_ptr 与 raw_ref

为了防止上述UAF问题,Chromium设计了raw_ptr和raw_ref来替代传统的裸指针(T*)和引用(T&)。

2.1 它们是什么?

raw_ptr<T>: 一个智能的、可为空、可重新绑定的观察指针,用于替代T*。它几乎零开销,但在调试或指定构建模式下具备强大的检测能力。raw_ref<T>: 一个智能的、不可为空、不可重新绑定的观察引用,用于替代T&。它同样高效,并强制执行更严格的生命周期保证。

2.2 核心区别

| 特性 | raw_ptr<T> (安全版 T*) |

raw_ref<T> (安全版 T&) |

|---|---|---|

| 空值(Nullability) | ✅ 可为空 (nullptr) |

❌ 不可为空 |

| 重绑定(Rebindability) | ✅ 可以 指向其他对象 | ❌ 不可 指向其他对象 |

| 语法 | 指针语法 (->, *) |

引用语法 (.) |

| 设计意图 | 通用替代,覆盖大多数裸指针场景 | 替代非空且不可重绑定的引用,强化不变量 |

设计哲学:raw_ptr是默认的“安全网”,广泛替换T*以获取保护;raw_ref则是“严格模式”,用于语义要求更严格的场景,它本身即是一种文档,声明了其不可为空且终身有效的约束。

3. 底层魔法:BackupRefPtr 机制如何检测悬空指针

raw_ptr和raw_ref的强大能力并非源于它们自身,而是来自于底层内存分配器PartitionAlloc的BackupRefPtr机制。其核心思想是:不追踪每一个指针,而是管理内存本身的状态。

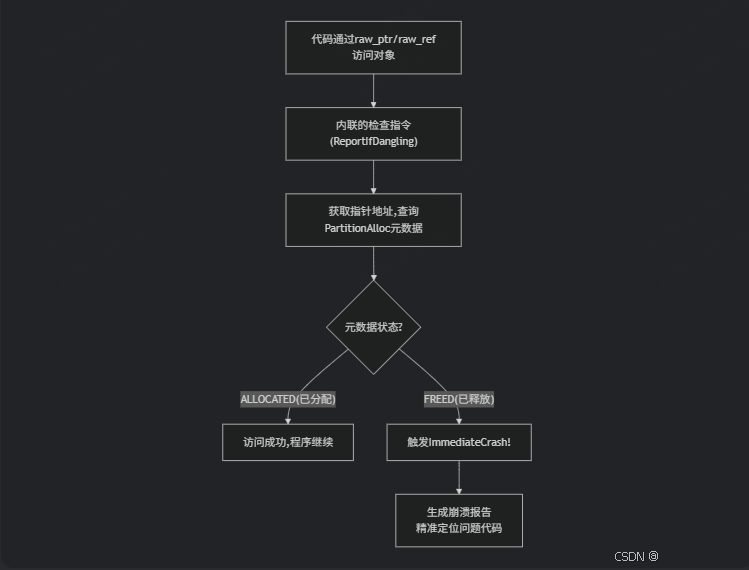

3.1 四步工作流程

分配与记录(Allocate & Register)

对象通过

PartitionAlloc分配时,分配器不仅返回内存地址,还会在与之关联的元数据(Metadata) 中记录该内存块(Slot)的状态为已分配(ALLOCATED)。

指针绑定(Bind & (Optional) Backup)

当一个裸指针被赋给

raw_ptr或raw_ref时,BackupRefPtr系统会高效地建立指针地址与内存元数据之间的映射关系(例如缓存其所在分区和Slot信息),而不是在全局列表里登记,这保证了性能。

释放与隔离(Free & Quarantine)

当

delete被调用时,PartitionAlloc并不会立即清空内存或归还给OS。它首先将对应元数据的状态标记为已释放/已隔离(FREED/QUARANTINED)。

随后,这块内存被移入一个隔离区(Quarantine)。这既是为了检测,也是为了安全:即使恶意代码成功读取,也只能读到无用的“毒药”模式,而非原始数据。

访问与验证(Access & Verify) - Crash的发生时刻

每次通过

raw_ptr或raw_ref访问对象时(如ptr->method()),编译器都会插入一个内联的检查指令。该指令会执行一次极快的查询:获取指针地址 -> 找到对应的PartitionAlloc元数据 -> 检查状态位。

如果状态是

ALLOCATED:检查通过,访问正常进行。如果状态是

FREED:检测到悬空! 立即调用base::ImmediateCrash(),触发崩溃并生成我们一开始看到的堆栈报告。

3.2 总结

这种机制的巧妙之处在于:

基于状态,而非追踪:开销极小,仅一次元数据查询(几个CPU周期)。

及时崩溃,避免危害:在发生UAF的瞬间果断终止进程,防止数据破坏和安全漏洞。

精准定位:提供的调用栈直接指向解引用的代码行,极大简化了调试过程。

4. 结论

Chromium/360浏览器通过raw_ptr/raw_ref与PartitionAlloc的BackupRefPtr机制,构建了一套高效、精准的悬空指针实时防御系统。它并非简单地阻止错误,而是在错误发生时提供可观测性(Observability),将难以调试的内存问题转变为具有明确堆栈的崩溃报告。

下次当你看到UnretainedDanglingRawPtrDetectedCrash时,不必惊慌。这恰恰证明了这套安全机制正在高效工作,它成功地拦截了一次潜在的程序崩溃或安全漏洞,并为你修复它提供了最直接的线索。作为开发者,我们应该习惯使用这些安全原语,积极将代码中的裸指针替换为raw_ptr或raw_ref,共同构建更健壮、更安全的应用程序。