内网是否需要 HTTPS?

虽然内网通常被视为“相对安全”的环境,但仍需根据具体情况决定是否使用 HTTPS,原因如下:

- 内部威胁风险

● 内网可能面临内部人员攻击、横向渗透(如黑客突破边界后在内网扫描)、设备漏洞利用等风险。未加密的明文传输可能暴露敏感数据(如数据库密码、API 密钥等)。 - 合规要求

● 部分行业标准(如 PCI DSS、GDPR、HIPAA)要求所有传输层的数据加密,无论是否在公网。例如,金融或医疗系统即使在内网也需加密。 - 零信任架构趋势

● 现代安全模型(如零信任网络)倡导“从不信任,始终验证”,要求所有通信(包括内网)加密和身份认证。 - 网络分层的复杂性

● 内网可能存在多层级网络(如 DMZ、核心业务区、数据库区),跨区域通信仍需加密,避免单点突破导致全局风险。 - 云原生和分布式架构:

● 在微服务架构中,服务之间的通信可能跨越多个网络区域,甚至涉及公有云和私有云的混合部署,这使得传统的“内网”概念变得模糊。

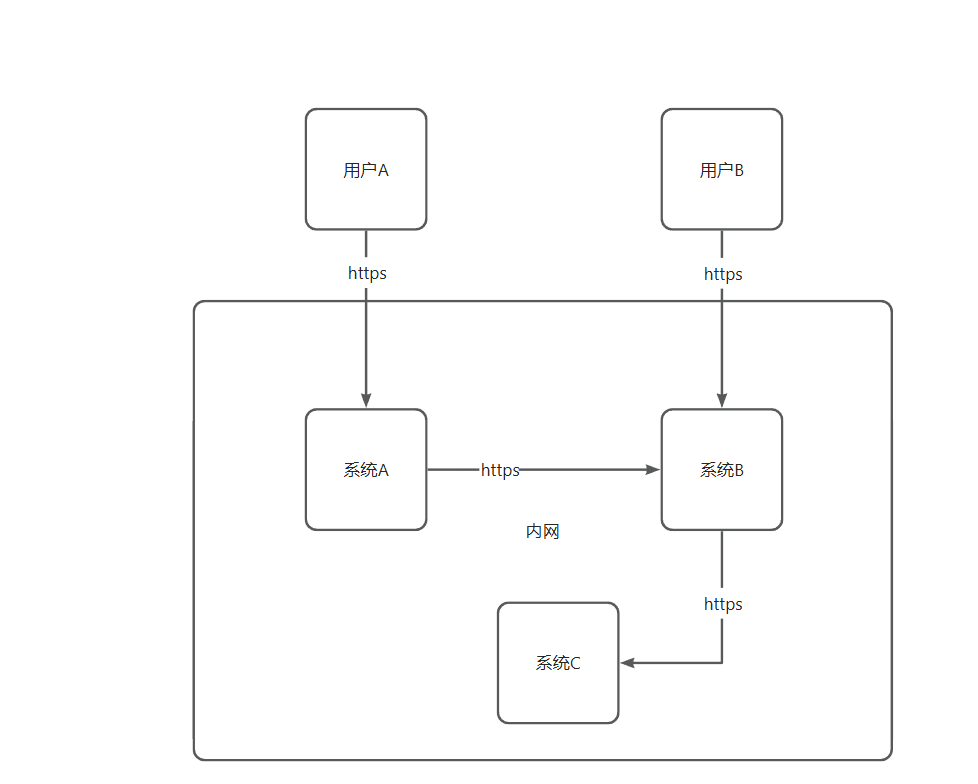

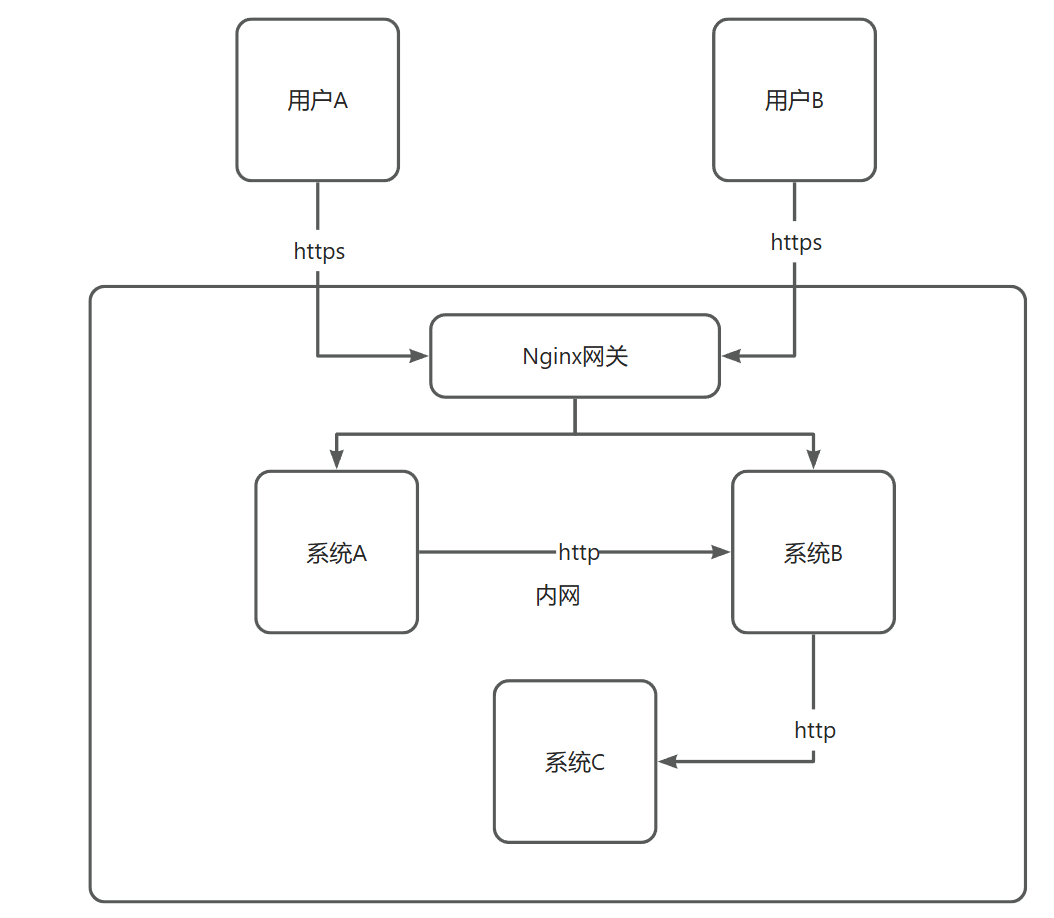

为何许多公司在 Nginx 层面进行 SSL 卸载?

SSL 卸载(SSL Offloading)指在反向代理(如 Nginx)处解密 HTTPS 流量,后端服务以 HTTP 明文接收数据。常见原因包括: - 性能优化

● SSL/TLS 加解密是 CPU 密集型操作,集中在 Nginx 处理可降低后端服务器负载,提升整体吞吐量。 - 简化证书管理

● 集中管理 SSL 证书(如申请、续签、吊销)在 Nginx 层,避免每台后端服务单独配置证书,减少运维复杂度。 - 统一安全策略

● 在入口层统一实施安全措施(如 WAF、DDoS 防护、流量监控),后端服务无需重复处理。 - 兼容性与调试便利

● 明文传输便于日志记录(如记录完整的 HTTP 请求头)、调试接口问题,或对接不支持 HTTPS 的遗留系统。

如何实现内网加密

自签名证书

● 生成方式:可以使用 OpenSSL 等工具在内网中自行生成根证书和服务器证书。在生成过程中,需要指定相关的信息,如国家、组织、域名等。例如,在 Linux 系统中,可以通过 OpenSSL 的命令行工具来创建自签名证书,以下是简单的示例命令:

○ 生成私钥:openssl genrsa -out private.key 2048

○ 生成证书请求:openssl req -new -key private.key -out cert.csr

○ 自签名证书:openssl x509 -req -days 365 -in cert.csr -signkey private.key -out certificate.crt

● 使用方法:将生成的服务器证书配置到 Web 服务器(如 Apache、Nginx 等)上,同时需要将根证书分发给内网中的客户端,客户端将根证书添加到受信任的证书存储中,这样客户端就可以信任由该根证书签发的服务器证书,从而实现 HTTPS 加密传输。

● 适用场景与局限:适用于小型企业或内部测试环境等对安全性要求不是极高,且不希望依赖外部证书颁发机构的场景。局限在于自签名证书不被公共的证书信任体系所认可,如果有外部访问需求或者对安全性要求较高时,可能存在安全风险。

搭建内部 CA 服务器

● 部署过程:在 Windows 环境中,可以通过 Active Directory 证书服务(AD CS)来搭建内部 CA。首先在服务器上安装 AD CS 角色,然后按照向导进行配置,包括选择 CA 类型(如企业根 CA、独立根 CA 等)、设置证书模板等。在 Linux 环境中,可以使用 OpenCA 等开源项目来搭建 CA 服务器,需要进行一系列的配置,如设置 CA 的配置文件、生成密钥和证书等。

● 证书颁发与管理:内部 CA 服务器可以根据内网中服务器和客户端的申请,颁发数字证书。可以通过 Web 界面或者命令行工具来提交证书申请和颁发证书。例如,在 Windows 的 AD CS 中,用户可以通过浏览器访问证书申请页面,提交申请后由 CA 管理员审批并颁发证书。对于服务器证书,可以将其配置到相应的服务中;对于客户端证书,可以通过组策略等方式分发给客户端。

● 适用场景与优势:适用于中大型企业或机构的内网环境,能够对证书进行集中管理和控制,根据内部的安全策略和组织架构来颁发和管理证书,提高了安全性和管理效率。同时,内部 CA 可以与企业的身份认证系统集成,实现更便捷的身份验证和授权。