目录

Ⅰ 双线路ADSL

一、组网需求

使用ADSL拨号接入互联网,内网为192.168.1.0/24网段,通过策略路由,192.168.1.128/25单独使用一条ADSL2线路上网.

二、网络拓扑

三、配置要点

1、配置接口

wan1口,wan2口: 接ADSL的接口,务必勾选“从服务器重新获得网关”,这样ADSL拨号成功后设备会自动生成默认路由,无需手动配置默认路由。

internal口: IP地址设置格式为:192.168.1.200/24,可选择性地开启接口的管理功能。

2、配置地址对象”lan“,内容为192.168.1.0/24, lan1: 192.168.1.128/25

3、配置从internal到wan1口的策略,并开启NAT。

4、配置从internal到wan2口的策略,并开启NAT。

5、配置策略路由,强制 lan1地址段使用wan2口访问互联网。

四、操作步骤

1、配置接口地址

进入: 系统管理--网络--接口--编辑wan1

地址模式:选择PPPOE,

用户名: 填写ADSL的用户名

口令: 填写ADSL的密码。

从服务器获得网关(必须): 勾选,拨号成功后,防火墙会获得默认一条默认路由。

改变内部DNS: 如果公司内没有自己的DNS服务器,则需勾选。

按上述方式,编辑wan2,添加第2条ADSL拨号,用户名为ppp2

编辑internal,该接口的默认地址为192.168.1.200/24,根据实际玩了过情况更改即可。

可选择性地开启接口的管理功能。建议内部开启https ,ssh, ping服务。

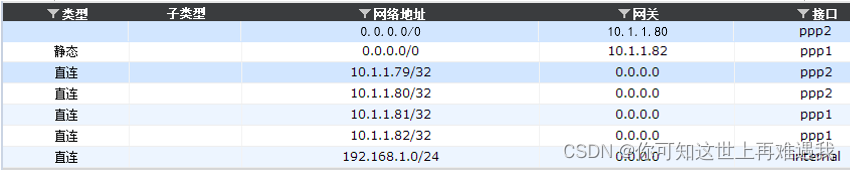

拨号成功后,进入菜单--”路由“--”当前路由“--"路由监控表",可查看设备会自动生成2条默认路由。

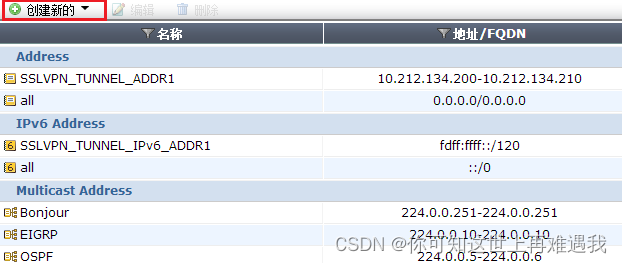

2、配置地址资源

进入 防火墙--地址--地址页面,点击”新建“

名称配置为”lan“,地址节点选择子网:”192.168.1.0/24“,点击确认。

建立地址对象”lan1“,地址节点选择子网:”192.168.1.128/25“,点击确认。

3、配置策略

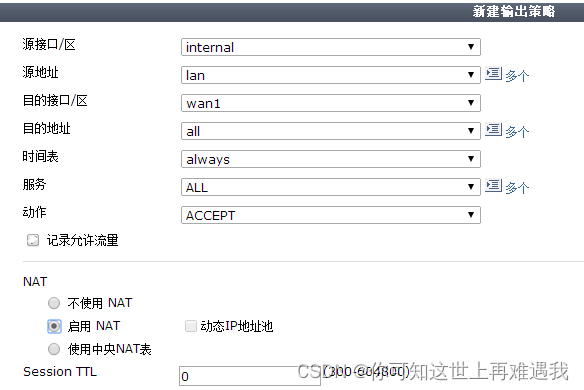

配置从internal到wan1口的策略,并开启NAT。

对于某些低端型号,如,系统会默认配置一条从inerna

菜单: 防火墙--策略--策略, 点击 "新建" 在新建窗口内,按如下的方式,添加一条策略:

源接口/区:inernal

源地址:选择刚才定义的地址资源”上网网段“

源接口/区:wan1

源地址:lan

目的地址选择: all,代表所有的地址。

服务: any

NAT: 选择 ”启用ANT“, 系统会自动将内网的lan地址段ip,转换为wan1接口地址,进行互联网访问。

点击”确定“按钮后,系统自动保存配置,策略生效。

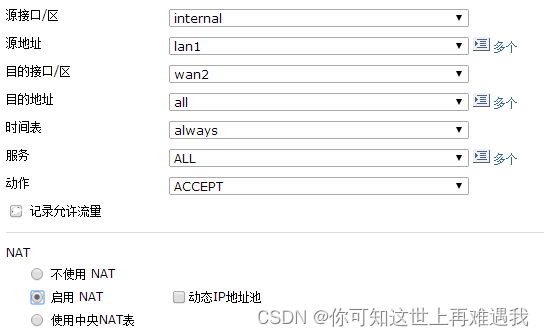

4、配置从internal到wan2口的策略,并开启NAT

5、配置策略路由,强制 lan1地址段使用wan2口访问互联网

菜单: 路由,静态,策略路由

协议端口: 协议类型,0为所有任何协议,可以指定6 tcp,17 udp,132等

进入接口: 流量进入接口 ,interanl

源地址掩码: 数据包的源地址,192.168.1.128/25

目的地址掩码: 数据包的目的地址, 默认全部。

目的端口: 目的端口,默认为所有。从1-65536

强制流量到:

流出接口: 数据包的流出接口,wan2

网关地址: 流出接口的下一条网关地址, 由于是ppp 拨号,不写下一跳地址,防火墙会根绝静态路由表中的条目,自动使用pppoe生成的静态路由的下一跳IP。

五、验证效果

将电脑IP地址设置为192.168.1.1/24,网关设置地为192.168.1.200,DNS配置为202.106.196.115,8.8.8.8(一般设置为当地的DNS即可)。电脑可通过wan1访问互联网。

更改主机IP为192.168.1.168/24,主机通过wan2口访问互联网。

排障时可使用 tracert 命令,或者抓包命令来查看数据包流出接口。

RG-WALL #diagnose sniffer packet any 'icmp and host 1.1.1.1' 4 100 1.1.1.1 为测试目标地址。

Ⅱ 路由配置常见问题

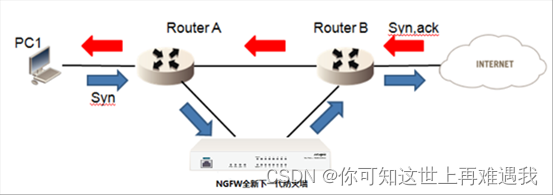

一、异步路由

异步路由,也称非对称路由,PC1发送至internet服务器的请求包和服务器的回应包,不经由同一路由,防火墙未检测到服务器返回的syn,ack包,故当PC发往Internet的ack包到达防火墙时,防火墙将此数据包丢弃。

开启异步路由后,防火墙不再执行状态监测工作,即不再对TCP的会话状态进行检查(不建议开启),命令如下:

config system settings

set asymroute enable

end

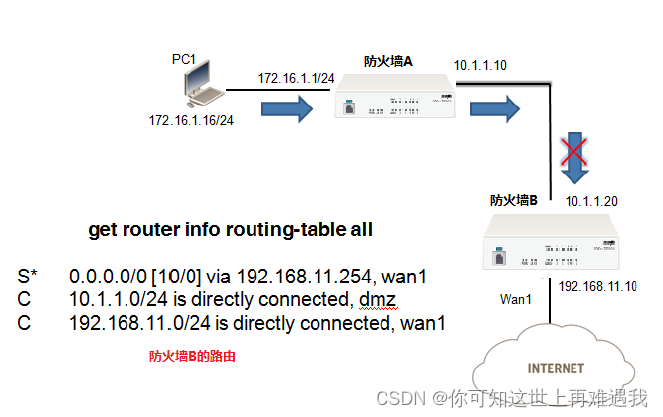

二、反向路径检查

防火墙B由于不存在去往PC1的路由,PC1的流量流经防火墙A发往防火墙B时,因为反向路径检查的特性,防火墙B路由表中没有该数据包的相关路由,认为此数据包为欺骗包,将会被防火墙B丢弃;

数据流分析(debug flow)提示为:reverse path check fail, drop

d=18432 trace_id=162 msg="vd-root received a packet(proto=6, 172.16.1.16:60283->219.222.191.72:80) from port31. flag [S], seq 2121546253, ack 0, win 65535"

id=18432 trace_id=162 msg="allocate a new session-3c812032"

id=18432 trace_id=162 msg="reverse path check fail, drop"

id=18432 trace_id=162 msg="trace"

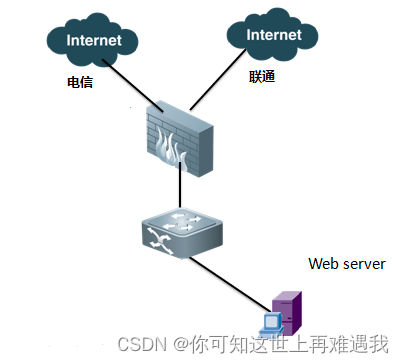

遇到的案例

拓扑结构:

背景描述:1.有电信、联通多线路出口;2.假设默认路由设置在电信出口;3.联通出口设置静态路由;

故障发生:当一个不在防火墙联通静态路由里的ip地址由联通接口进入,需要对内部服务器webserver进行访问时,就会发生因防火墙反向路径检测机制造成无法访问的现象;

处理方法:

添加联通接口上相应地址的静态路由;

或者设置一条低优先级的默认路由,接口指向联通接口;

或者开启异步路由,防火墙不再执行状态监测工作,即不再对TCP的会话状态进行检查(不建议开启)

config system settings

set asymroute enable

end