网络渗透测试实验之Nmap的简单使用

1. 利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

2. 利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

3. 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

1. 利用NMAP扫描Metasploitable2的端口开放情况

这里需要kali和Metasploitable2都为NAT模式

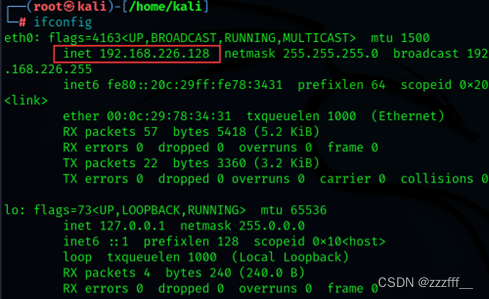

配置好NAT模式后进入kali虚拟机,使用root权限,使用【ifconfig】命令查询虚拟机ip, 为196.168.226.128

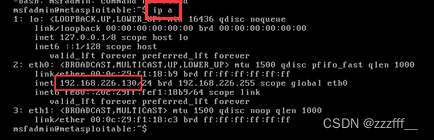

然后打开 Metasploitable2(NAT模式),输入账号密码之后,输入【ip a】查询ip,为192.168.226.130

这个时候发现二者的ip是属于同一网段的,才可继续后面的实验。

如果发现二者的ip地址不在同一网段,可能是kali设置了静态地址,对于本实验而言,不要尝试给kali配置静态地址!而是用默认的dhcp。

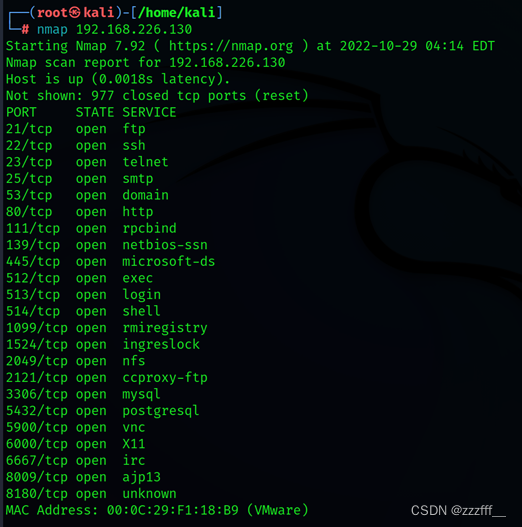

然后输入【namp 192.168.226.130】扫描Metasploitable2,注意nmap大小写敏感!

然后可以看到 Metasploitable2端口的开放情况

2. 利用NMAP扫描Metasploitable2的操作系统类型

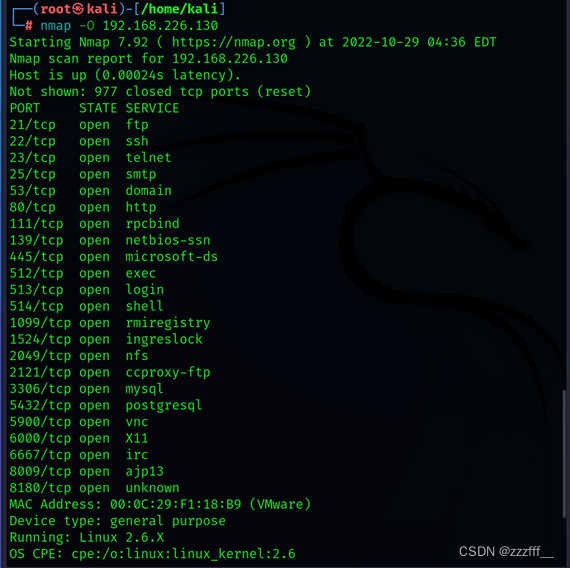

输入【nmap -O 192.168.226.130】扫描Metasploitable2的操作系统类型

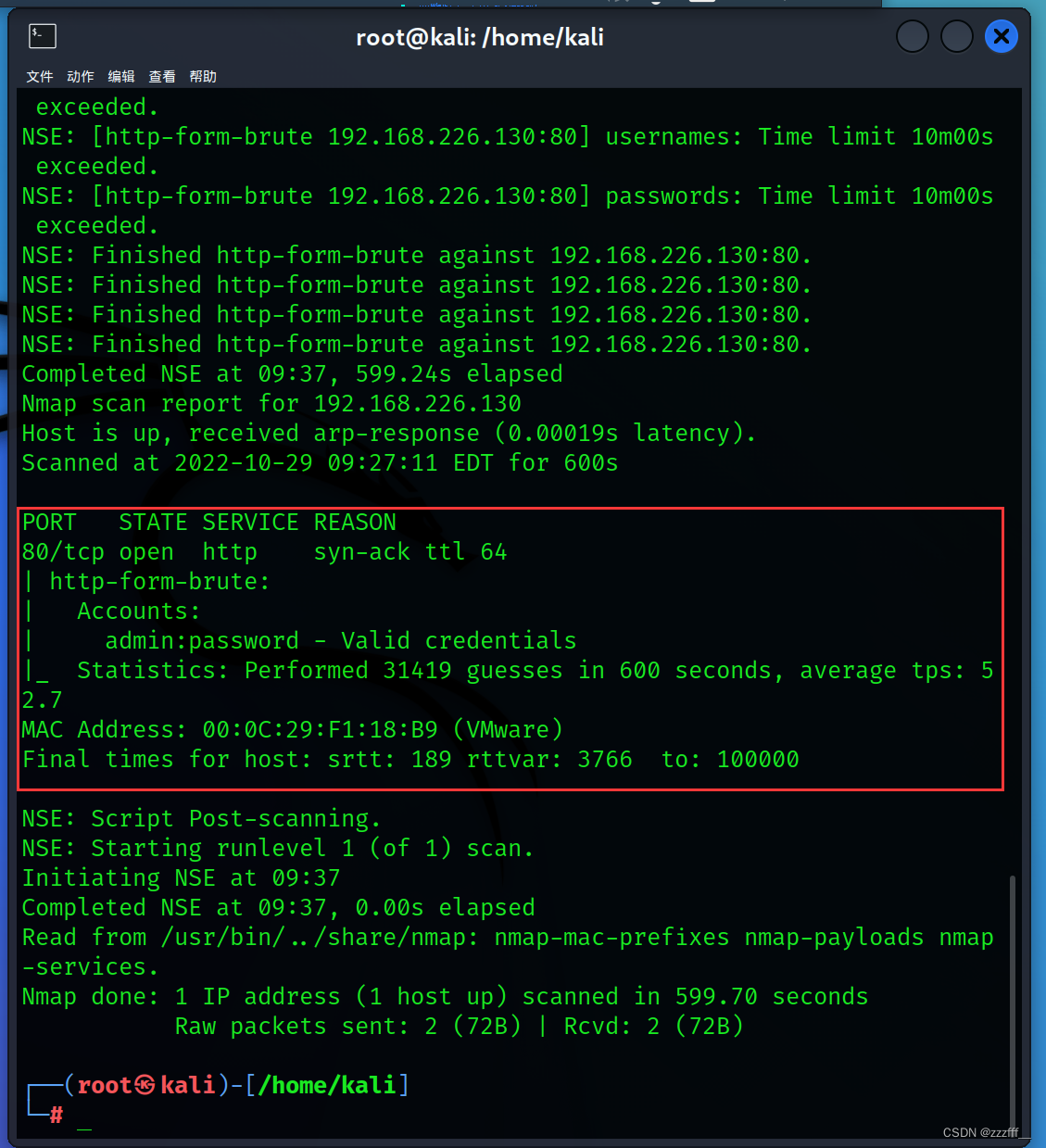

3. 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码

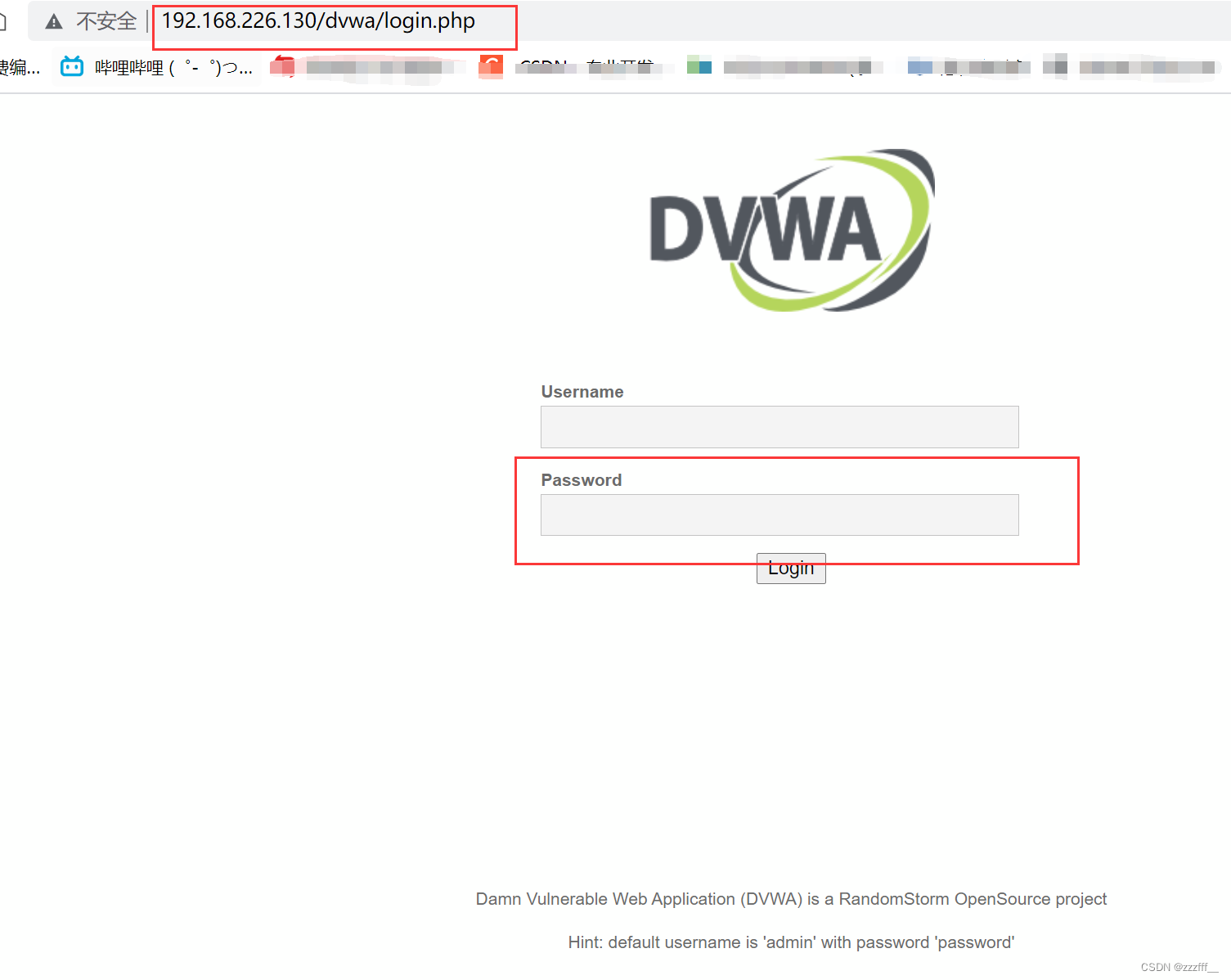

密码穷举的攻击面是 靶机的一个网站

所以脚本中目标是网站登录页面的URL

Dvwa是网页服务器,所以要从80端口和443端口入手,但443端口没有开放,所以要从80端口入手。

输入【nmap -p80 --script http-form-brute --script-args http-form-brute.path=/dvwa/login.php 192.168.226.130 -d】暴力破解账号密码,这里可能需要等待一段时间

over!