目录

Ⅰ 如何开启透明桥模式

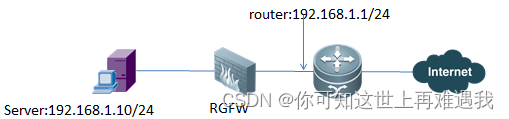

一、组网需求

在不改变现有网络拓扑前提下,将防火墙NGFW以透明模式部署到网络中,放在路由器和服务器之间,防火墙为透明模式,对Server192.168.1.10进行保护。

二、拓扑图

三、配置要点

1、将防火墙配置为透明模式

3、添加服务器地址

2、配置策略

四、配置步骤

如果是S3100/S3600/M6600/X8500/X9300,需要可以直接在WEB界面修改运行模式--透明即可。

如果是M5100,需要先根据以下步骤将LAN口转换为路由port口后在进行透明模式的转换;升级到P5以上的版本直接在WEB界面实现切换,无需命令行。

1)删除lan口相关的策略、路由、dhcp等配置

说明:执行操作前,建议先升级到P2版本,如在P1版本下操作,需先输入print cliovrd enabl4e并回车,同时用户登出再登录后才可执行下列命令

RG-WALL#config system virtual-switch

RG-WALL# (virtual-switch)#delete lan

RG-WALL# end

如果是P3,请注意关闭接口的auto-ipsec管理属性(P0、P1、P2无此问题)

1. 升级前请确保关闭wan1、wan2接口下的auto-ipsec管理属性(需要在命令行下操作,不关闭会导致P3版本透明模式切换报错)

1)查看接口管理属性

RG-WALL # show system interface

config system interface

edit "wan1"

set vdom "root"

set ip 192.168.57.74 255.255.255.0

set allowaccess ping https ssh telnet auto-ipsec

set type physical

set snmp-index 1

next

edit "wan2"

set vdom "root"

set ip 192.168.101.200 255.255.255.0

set allowaccess ping auto-ipsec

set type physical

set snmp-index 2

2)关闭wan1、wan2口auto ipsec属性

RG-WALL # config system interface

RG-WALL (interface) # edit wan1

RG-WALL (wan1) # set allowaccess ping https ssh

RG-WALL (wan1) # next

RG-WALL (interface) # edit wan2

RG-WALL (wan2) # set allowaccess ping

RG-WALL (wan2) # end

注:默认情况下,S3100、S3600的wan1、wan2接口以及M5100的wan1接口开启了auto-ipsec属性

1、将防火墙配置为透明模式

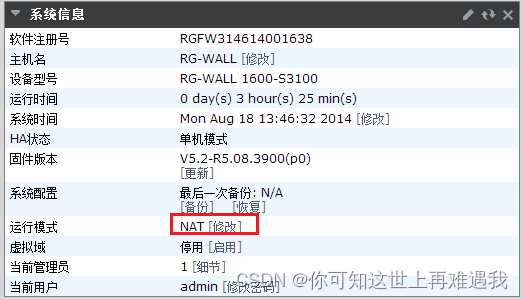

进入 系统管理--面板--状态,在首页的系统信息框

点击运行模式后面的“修改”按钮,在随后的模式修改菜单内,将模式修改为“透明模式”同时为设备配置好管理地址和网关。

IP、默认网关也可在命令行下配置,如下:

RG-WALL#config system settings

RG-WALL#set manageip 192.168.1.100/255.255.255.0 //P5之后的版本可以在WEB界面直接修改管理地址,之前的版本需要在命令行下修改。

RG-WALL#end

RG-WALL#conf route static

RG-WALL (static) # edit 1

RG-WALL (1) # set gateway 192.168.57.1 //二层网络环境下默认网关指向出口设备;三层环境默认网关指向出口路由器设备,另外需要写回指路由把内网管理网段指向核心交换机。

RG-WALL (1) # end

注意:透明模式下,所有的接口都无法写入IP地址,只有一个用户设备管理的设备IP地址。当需要从某个接口管理设备时,需在命令行下开启相应接口的管理权限 (mgmt或mgmt1口默认有管理权限),以要通过port1接口管理设备为例,命令如下:

RG-WALL#config system interface

RG-WALL (interface)#edit port1

RG-WALL (port1)#set allowaccess ping https ssh telnet

RG-WALL (port1)#end

接口列表如下:

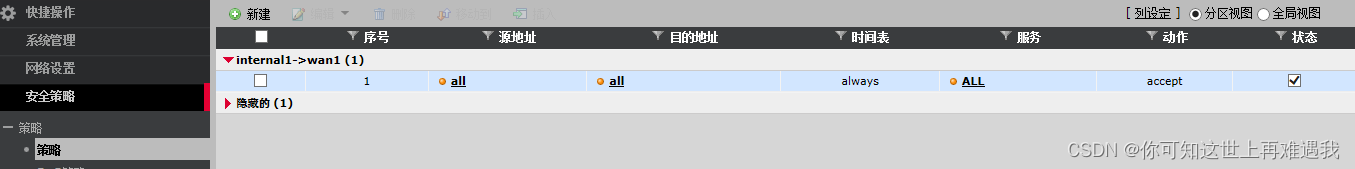

2、添加策略

进入 防火墙--策略--策略,点击 新建,按如下方式添加策略,实现内网对外网的访问。如果有端口映射的环境,需要配置外部接口到内部接口的放通端口的安全策略。

Ⅱ VLAN与透明桥模式

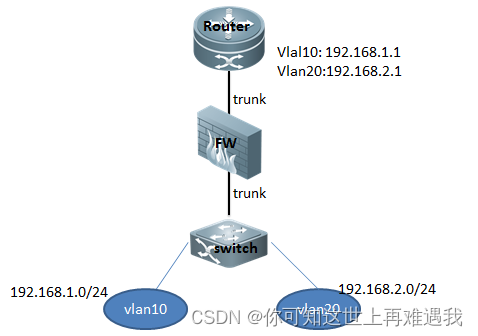

一、组网需求

内部有两个vlan(trunk环境),网关在路由器上,防火墙工作在透明模式,部署在核心交换与核心路由之间,允许两个vlan访问外网,并且对这两个vlan进行保护,开启反病毒过滤。

二、网络拓扑

三、配置要点

1、 配置透明模式

2、 建立Vlan子接口

3、 配置转发域。

4、 配置策略

注意:路由模式的子接口配置与该案例类似,可参考其配置。

四、操作步骤

1、 配置透明模式

详细配置步骤参考上节“开启透明模式”,点击运行模式: 修改为透明模式,并为防火墙配置管理地址,网关。

2、建立Vlan子接口

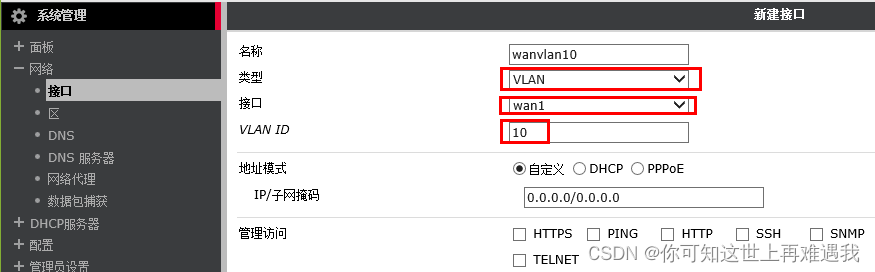

进 入 系统管理--网络--接口,点击新建,按如下图创建vlan接口

按如上方式建立4个vlan接口。分别在wan1和internal上分别建立vlan10 vlan20的子接口,。建立好的vlan接口如下

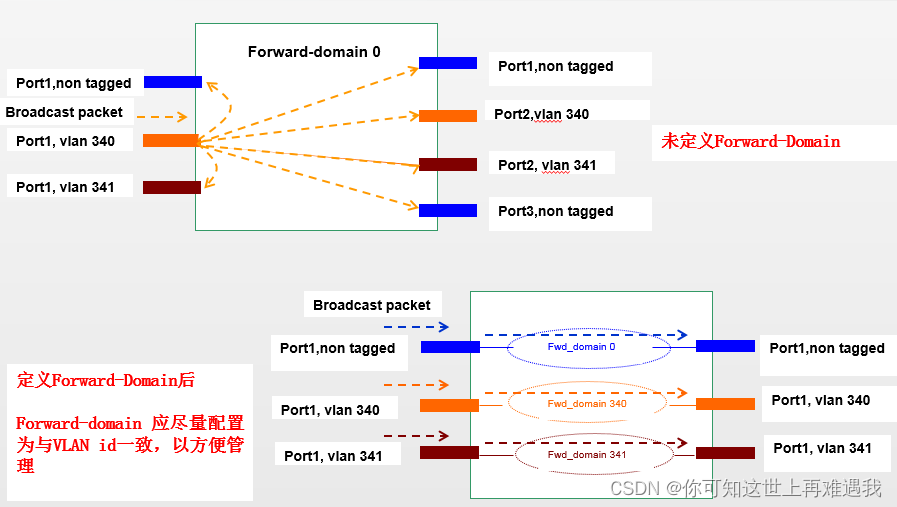

3、 配置转发域(必须配置)

RG-WALL #config system interface

RG-WALL (interface) #edit wanvlan10

RG-WALL (wanvlan10)#set forward-domain 10

RG-WALL (wanvlan10)#next

RG-WALL (interface) #edit invlan10

RG-WALL (invlan10)#set forward-domain 10// 将上行口wanvlan10 和invlan10 放入同一个转发域,只有在同一个转发域的可以通信

RG-WALL (invlan10)#next

RG-WALL (interface) #edit wanvlan20

RG-WALL (wanvlan20)#set forward-domain 20

RG-WALL (wanvlan20)#next

RG-WALL (interface) #edit invlan20

RG-WALL (invlan20)#set forward-domain 20

RG-WALL (invlan20)#end

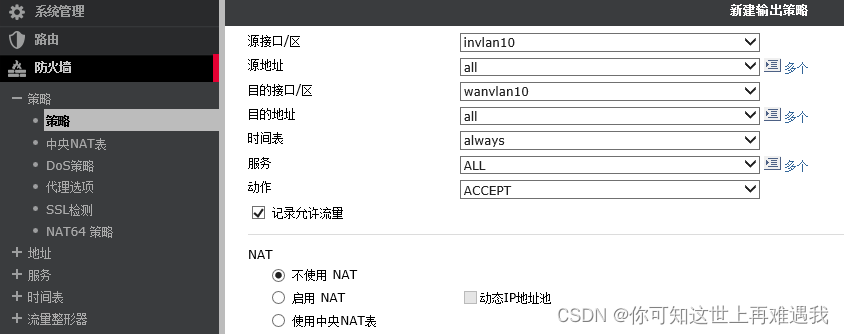

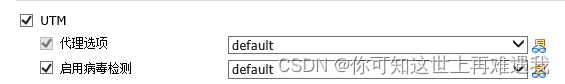

4、 配置策略

1)为vlan10配置策略

详细配置步骤参考 路由模式典型功能-- 单线上网--静态地址线路上网小节,具体策略如下

2)为vlan20配置策略

3) 当VLan10和vlan20间互访时,需在防火墙策略里添加:wanvlan10-->invlan10 wanvlan20->invlan20两个方向通过的策略;

五、验证效果

分配对vlan10 和vlan20做上网和病毒检测测试。

六、注意事项

如果不开启forward-domain,ARP等广播将在各vlan间转发,如下图所示: