目录

1、网络空间搜索引擎

Google Hacking Database (GHDB) - Google Dorks, OSINT, Recon

以fofa为例,介绍几种搜索方法

- title="admin" 相对于 intitle:

- body="金友鑫" 相当于 intext:金友鑫

- host=".gov.cn" 相当于 inurl:.gov.cn

- domain="baidu.com" 相当于 site:baidu.com

- port="22"

- ip="192.168.1.2" 或者在后面加上网段,/多少

- &&可以把上面介绍的语法组合在一起

再来介绍zoomeye语法

域名https://www.zoomeye.org/

- title:”登录” //从标题中搜索“登录”

- port:6379 //找对应6379端口的资产

- site:baidu.com //搜索域名带有baiducom的网站 cidr:1.1.1.1/24//查询IP为1.1.1.1的C网段资产

- ip:" 1.1.1.1” //查询IP为1.1.1.1的相关资产

- service:"http" //搜索http服务资产

- site:"baidu.com"+port:"22"//通过+查询多个条件

2、DNS域名系统

- site.ip138.com

- spyse.com/tools/subdomin-finder

- searchdns.netcraft.com/

- hackertarget.com/find-dns-host-records/

(二)fuzz

1、基本介绍

在计算机领域,FuzzTesting(模糊测试)是一种测测试方法,即构造一系列无规则的

“坏”数据插入应用程序,判断程序是否出现异常 以发现潜在的bug。在信息安全

领域,也有人尝试引入fuzztesting思想进行安全漏洞挖掘,而且效果不错。一般涉及生成数据列表,并让程序按数据列表内容询请求测试的都可以称为fuzz。

2、常用领域

- 子域名暴力破解:构造子域名字典

- 扫描器:构造多种测试语句(不建议,可能伤害到整个系统)

- 目录扫描:构造目录、文件字典

- 登录暴力破解:构造用户名字典、密码字典

3、验证码解决

- 验证码可重复利用

- 使cookie中验证码字段与post验证码相同

- 删除验证码参数

- 验证码字段提交空值

- 利用OCR技术进行识别

4、工具

- https://github.com/maurosoria/dirsearch GitHub - danielmiessler/SecLists: SecLists is the security tester's companion. It's a collection of multiple types of lists used during security assessments, collected in one place. List types include usernames, passwords, URLs, sensitive data patterns, fuzzing payloads, web shells, and many more.

- 安装 git clone https://github.com/maurosoria/dirsearch.git

- 使用 python3 dirsearch.py -u http://www.example.com

5、其他web漏洞挖掘中常用fuzz

- fuzz站点中的参数名称 test.php?$getnickname$=zhangsan https://github.com/gh0stkey/Web-Fuzzing-Box/tree/main/Web/Parameters

- fuzz站点中的参数值 test.php?m=$index$ https://github.com/TheKingOfDuck/fuzzDicts/blob/master/paramDict/vars.txt

- WAF绕过 例如 http://192.168.31.103/sqltest.php?test_param=lili

(三)安全狗绕过

1、未开CC

我们用常见的扫描工具御剑,看看扫描结果

如果使用head扫描,它会产生误报,因为这样的请求已经被安全狗拦截,我们如果采用GET类型提交数据或者模拟用户数据包(BP抓包)就会实现成功绕过。

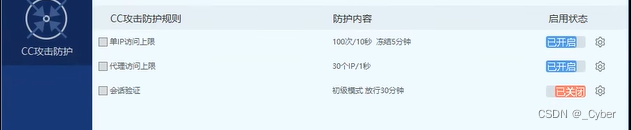

2、打开CC

如下图一

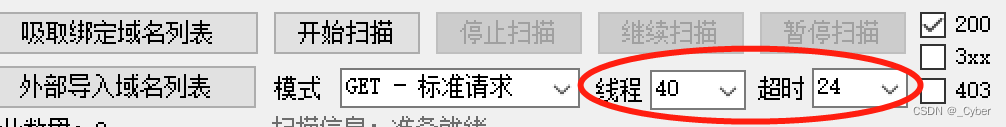

我们绕过的思路是模拟正常用户访问的情况,修改线程和延迟(如图二)速度很慢,当然也可以搭建自己的代理池,效率会提高。

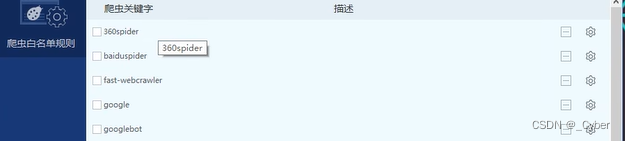

爬虫引擎

我们先打开爬虫白名单,每个企业都想要自己的流量最大化,那么就会准许搜索引擎爬取相关数据,可以利用这一点修改请求头的User-Agrent,模拟百度PC UA实现成功绕过,

(四)阿里云绕过

无法进行爬虫引擎绕过,可以通过设置代理池或延时进行绕过

(五)宝塔

先简单看看它是如何进行防御的

很明显,延时和代理可以进行绕过,

本文含有隐藏内容,请 开通VIP 后查看