背景

WiFi Pineapple(大菠萝)是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神器。集合了一些功能强大的模块,基本可以还原钓鱼攻击的全过程。在学习无线安全时也是一个不错的工具,本文主要讲WiFi Pineapple基础配置和Evil Portal(恶意门户)和HTTPeek(绵羊墙)模块实现的俩种攻击方式。

环境搭建

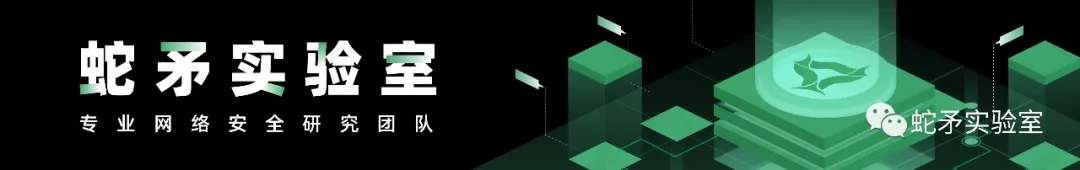

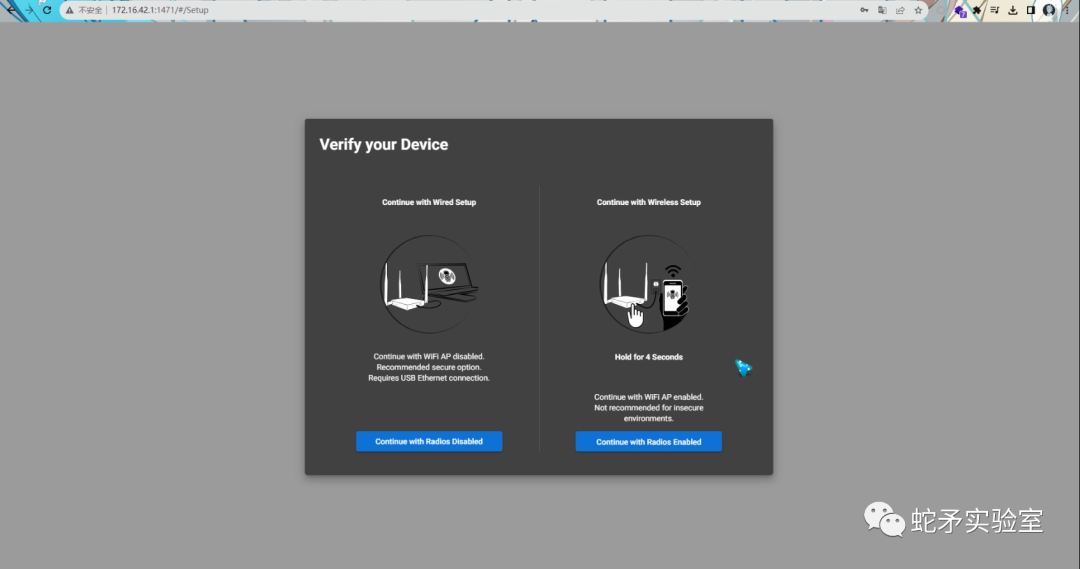

WiFi Pineapple连接电源后,等待机器开机后,蓝灯开始闪烁,会生成一个Pineapple_xxxx的WiFi AP,我们使用pc连接wifi后访问http://172.16.42.1:1471进行系统设置。通过长按4s WiFi Pineapple的重置按钮来进行下一步。

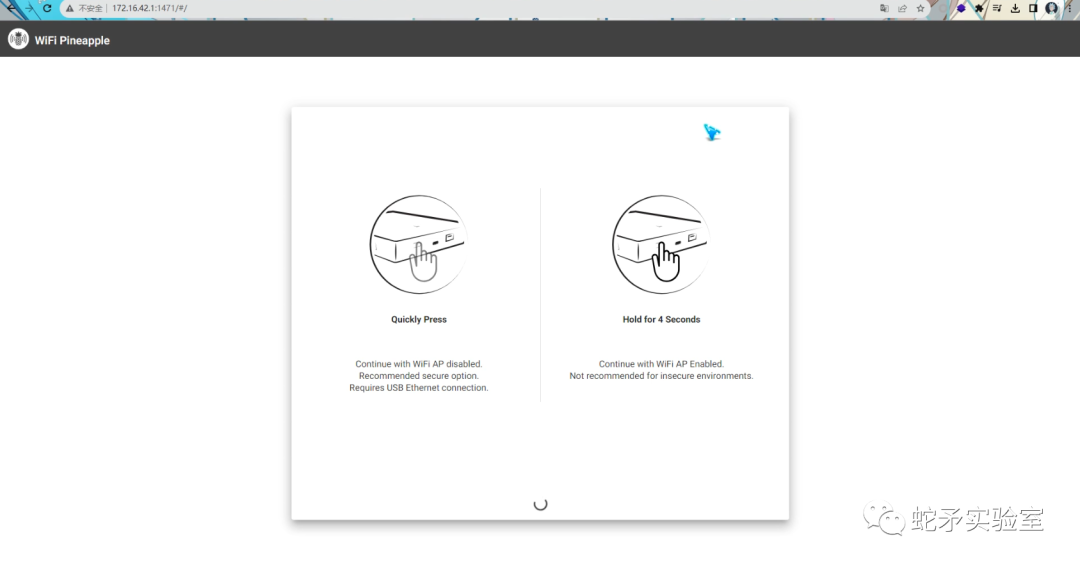

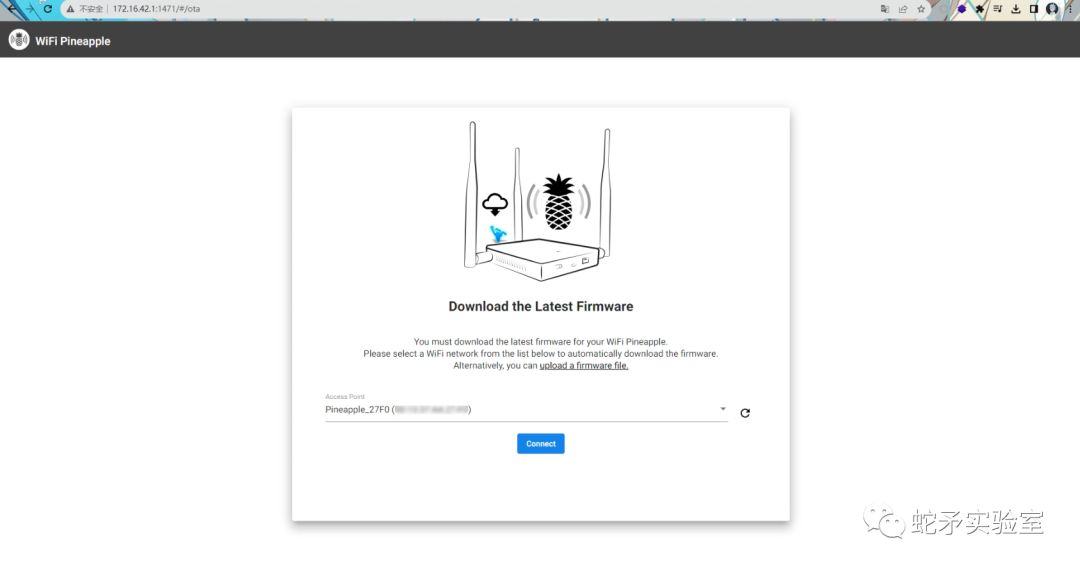

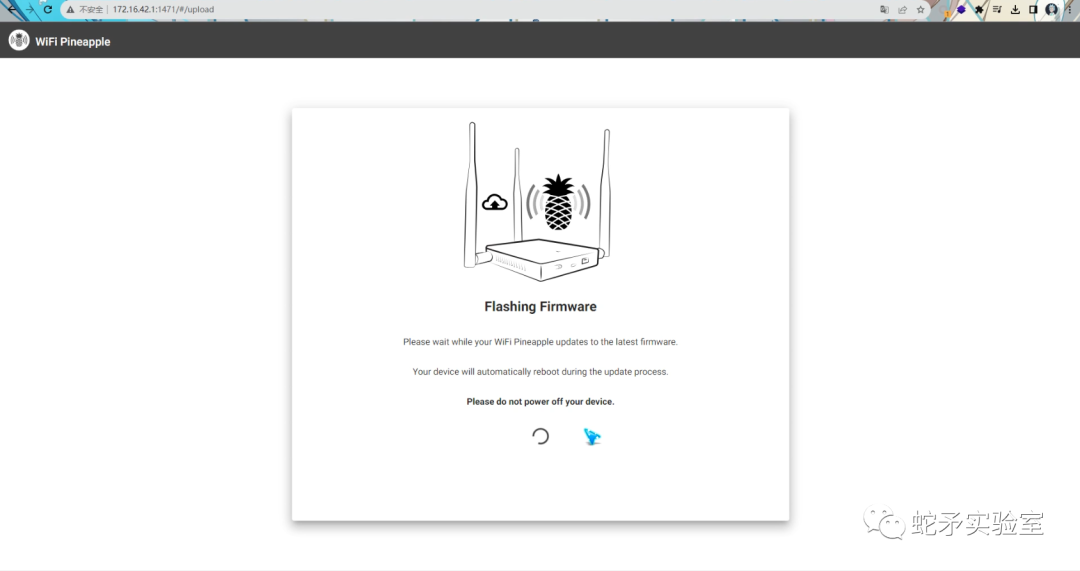

这里可以选择联网和本地上传刷写固件俩种方式。这里我选择本地上传文件上传方式刷固件。

固件下载地址为"https://downloads.hak5.org/pineapple/mk7",下载完成后进行上传并进行下一步。

等待验证完成,开始刷写固件,此时设备的led灯开始红色和蓝色闪烁后,闪烁停止后,设备将重新启动。

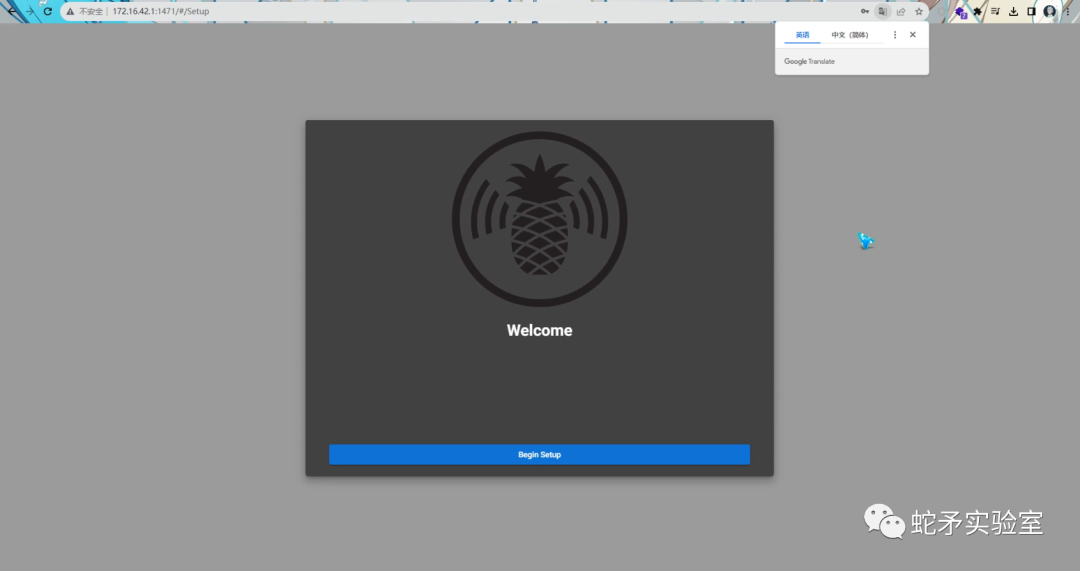

等待led灯停止闪烁后,我们重新连接Pineapple_xxxx的WiFi AP,并重新访问http://172.16.42.1:1471,点击begin setup开始设置系统。

按照消息提示按下重置按钮 4 秒钟,就可以进行下一步操作。

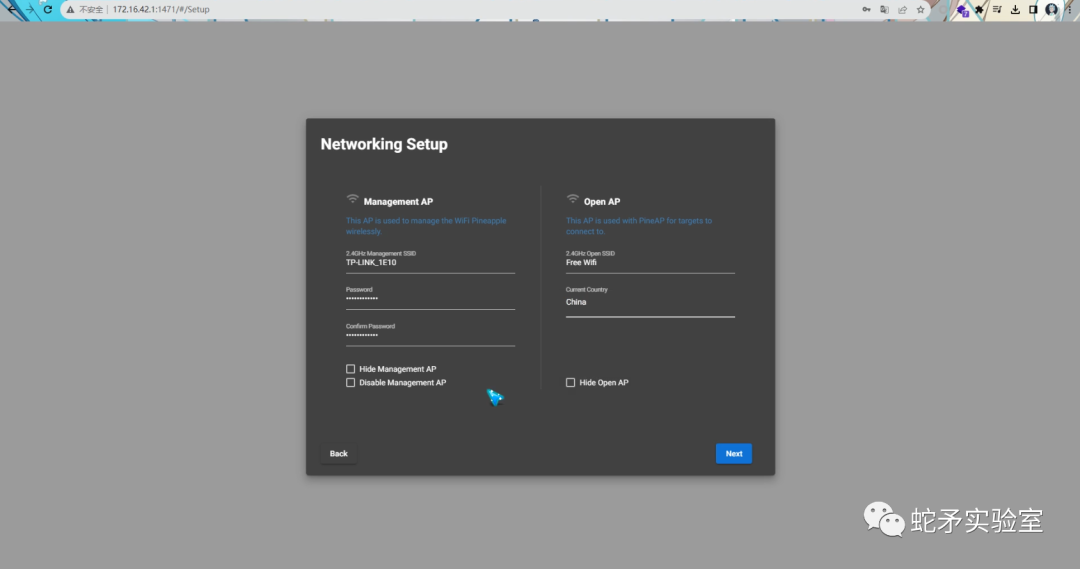

这里设置Management AP和Open AP,Management AP作为我们管理wifi pineapple的管理ap,而open ap是开放给其他人的。

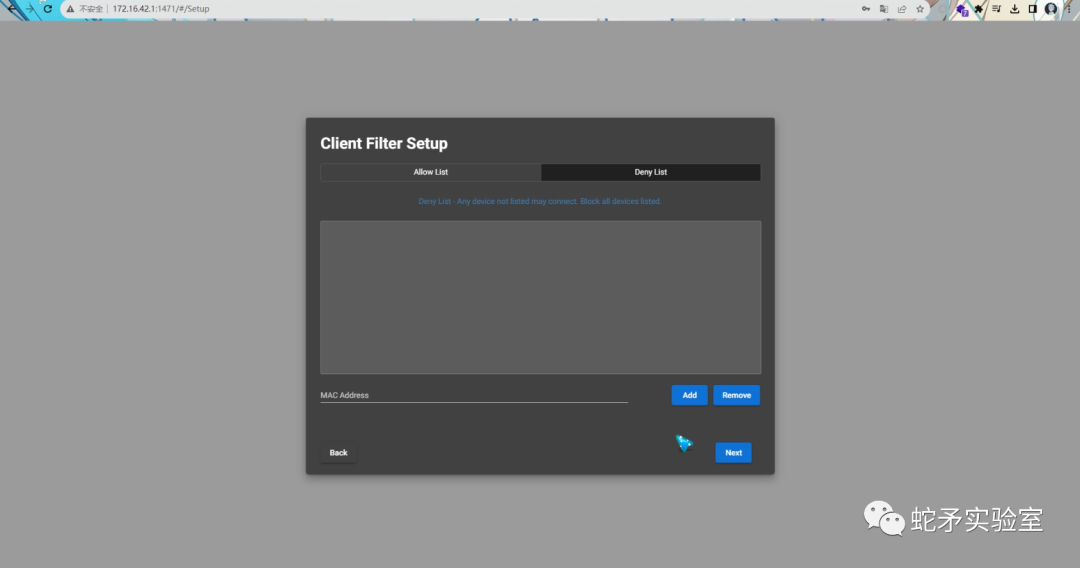

这里可以指定筛选客户端,这里可以在“Allow List”和“Deny List”之间进行选择。Allow List中添加允许的客户端后,才可进行访问。选择Deny List则默认全部可访问,在list中添加拒绝的客户端可拒绝其访问。选择Allow List更加安全,但是这里我选择Deny List。

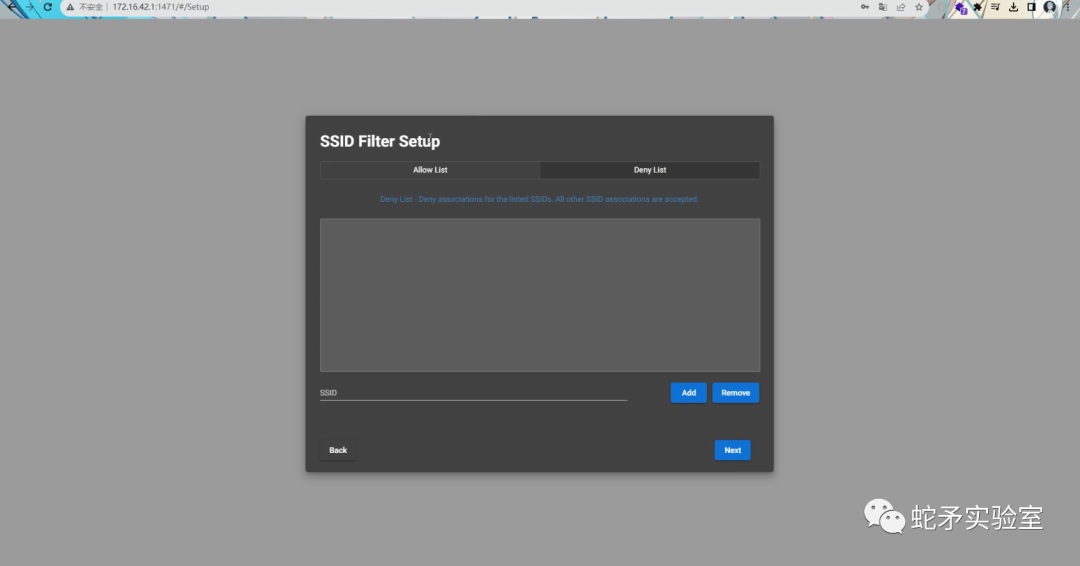

在这里我们可以指定 SSID 以允许或拒绝连接我们的wifipineapple,这里我默认选择Deny List。

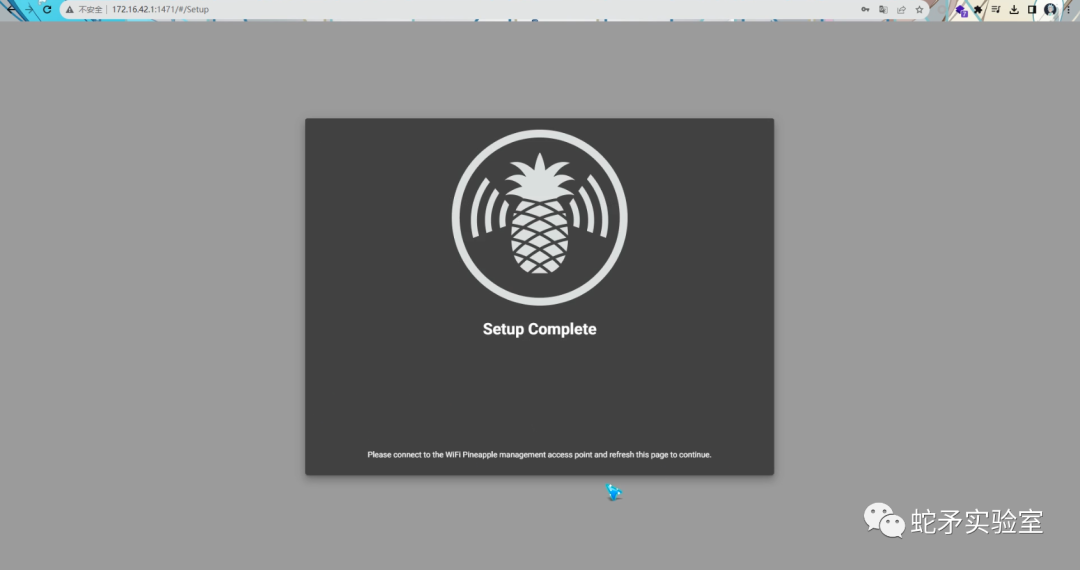

后面一路continue就行,设置完成后,我们重新访问http://172.16.42.1:1471来进行登录,并使用我们设置的密码即可进行登录。

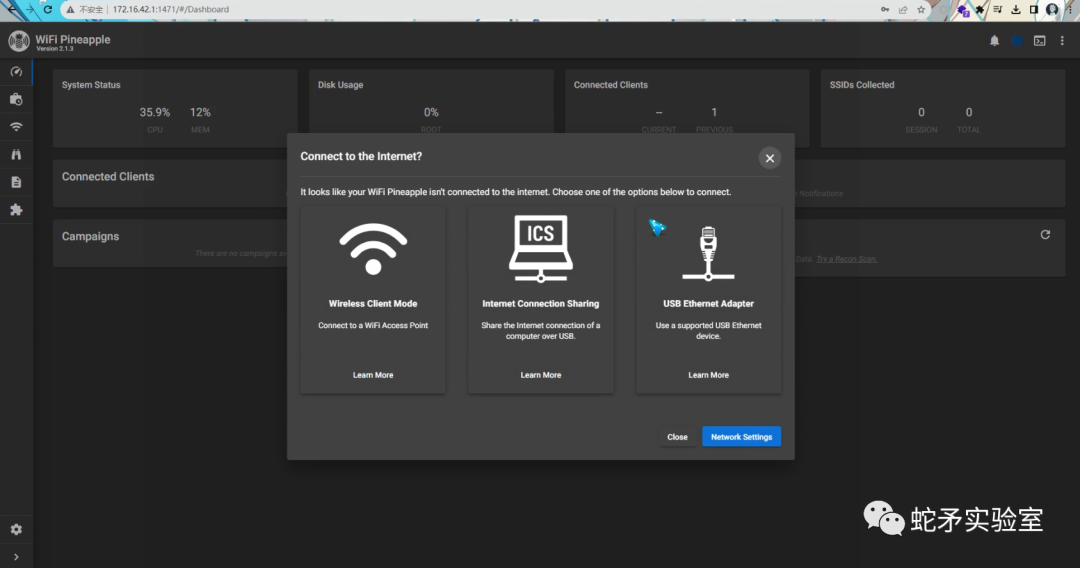

登录后,此时Wifi Pineapple还不能连接网络,这里弹窗让我们选择联网方式。

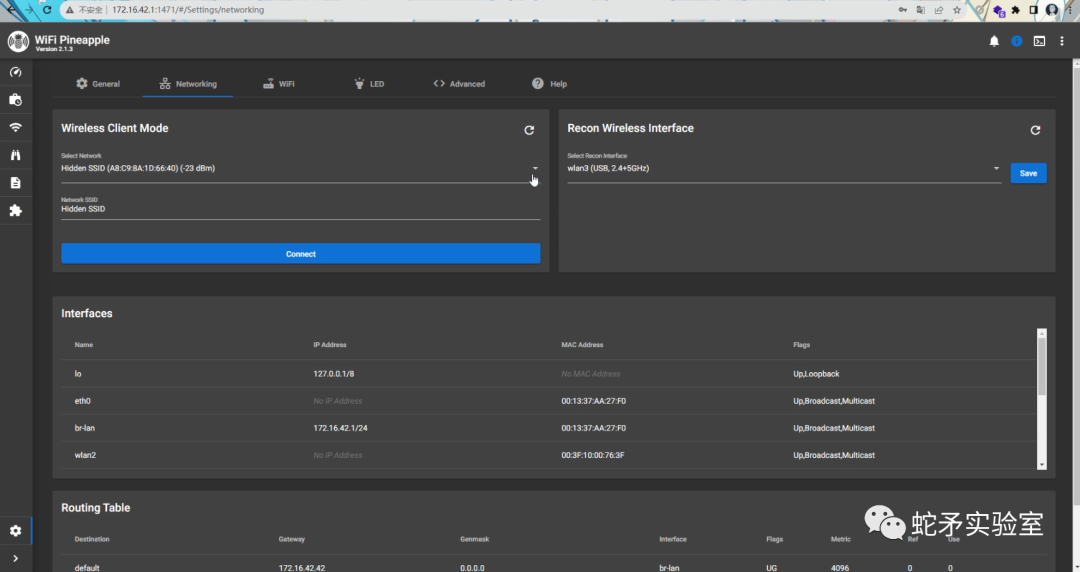

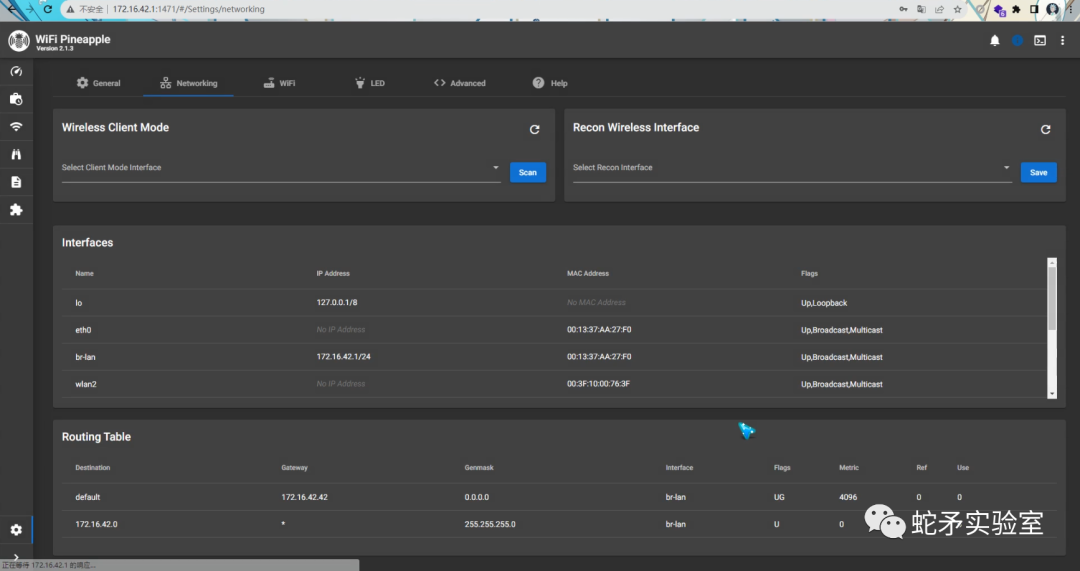

我们可以使用usb转网口拓展坞插入wifi pineapple来连接网线,也可以选择连接可上网wifi。在Networking选项中点击scan可扫描出附近wifi,选择相应的SSID,并输入密码后连接wifi。

此时基础配置已经完成了。

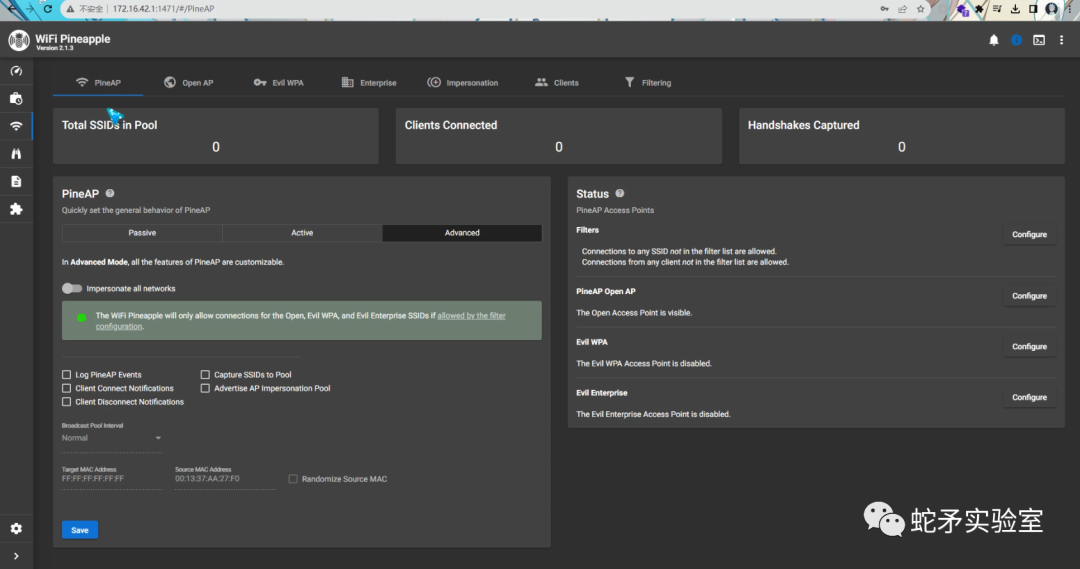

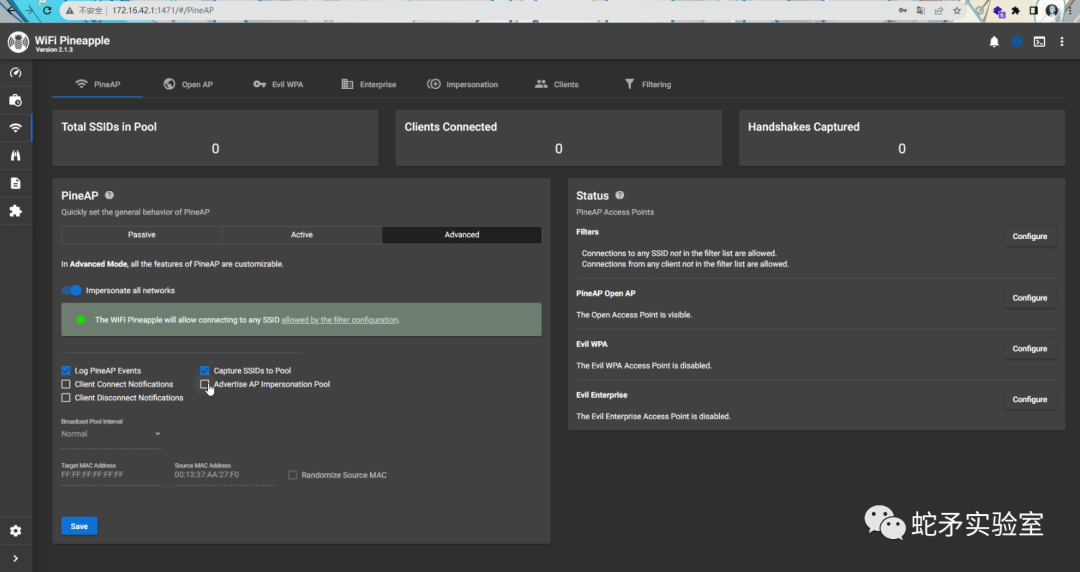

总结一下上面的内容,目前WiFi Pineapple生成了Management AP和Open AP,我们的PC机连接Management AP从web界面管理wifi pineapple,而Open AP开放给所有人使用。但是此时Management AP和Open AP都无法正常访问外网,我们需要在PineAP菜单栏中开启"Impersonate all networks"按钮(如果你不像俩个AP联网,可选择不开启该功能)。

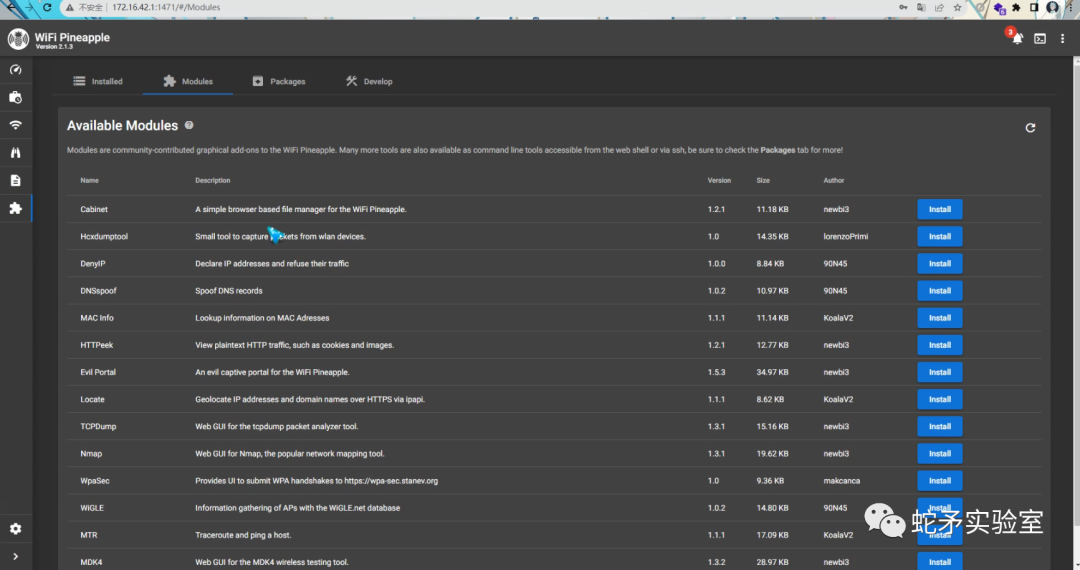

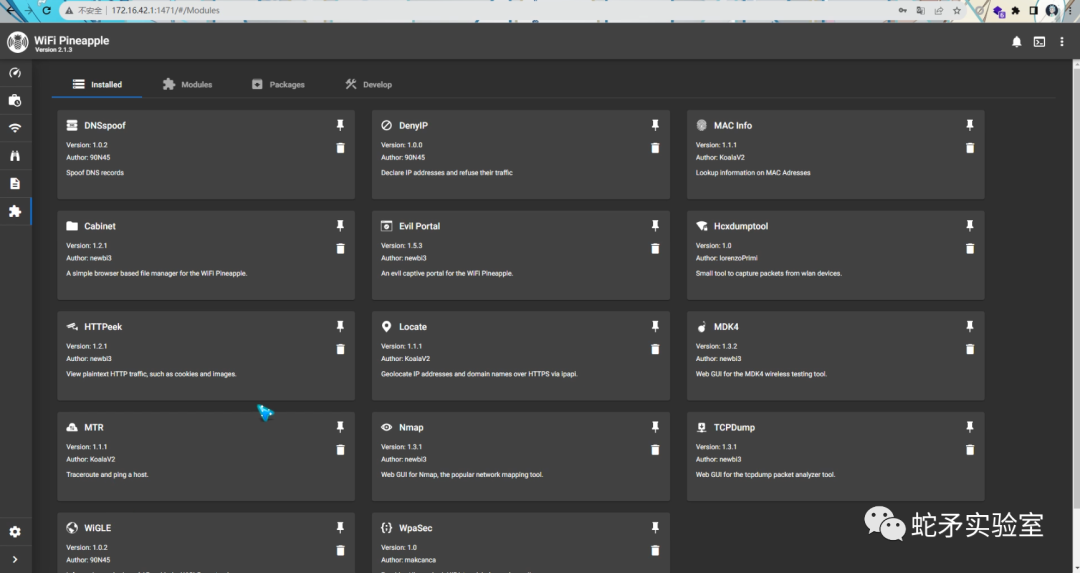

点击菜单栏中的Modules,在Modules选项中选择想要安装的模块进行安装。这里我直接将所有模块进行安装添加到wifi pineapple。

WiFi Pineapple功能介绍

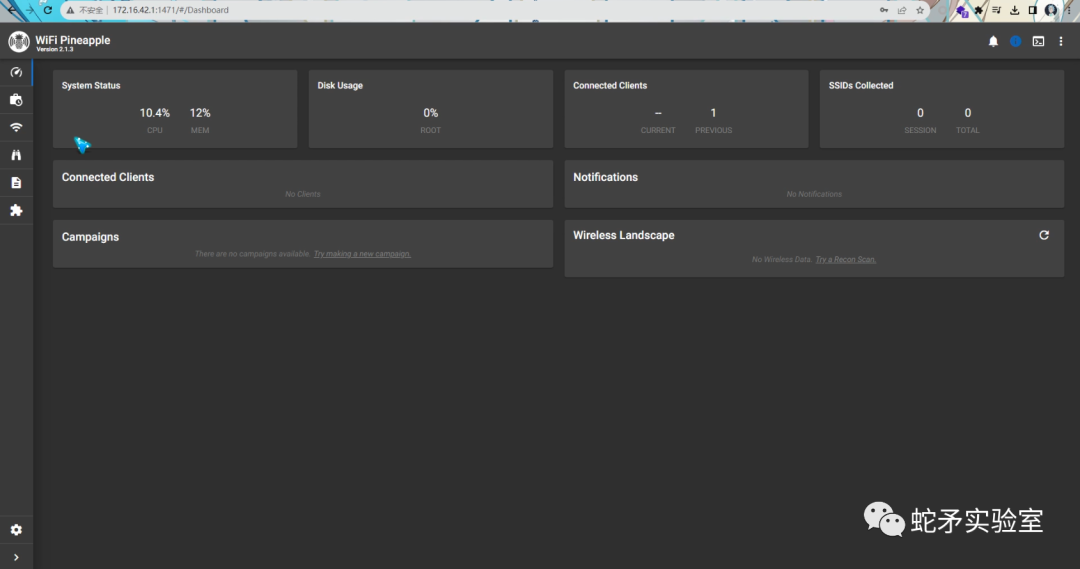

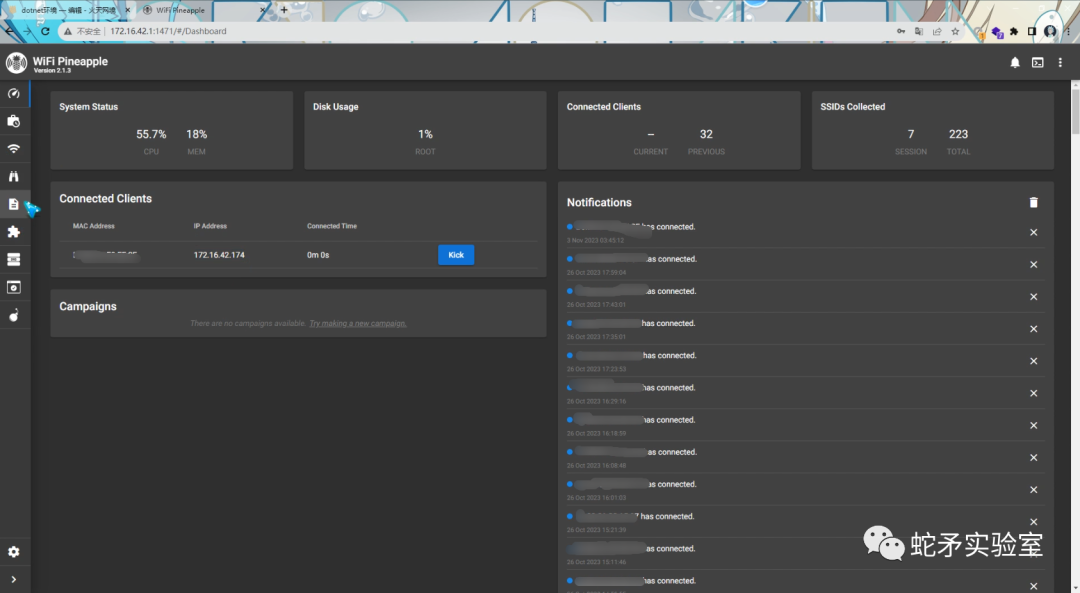

WiFi Pineapple web界面中共有Dashboard、Campains、PineAP、Recon、Logging、Modules以及Setting几个菜单。

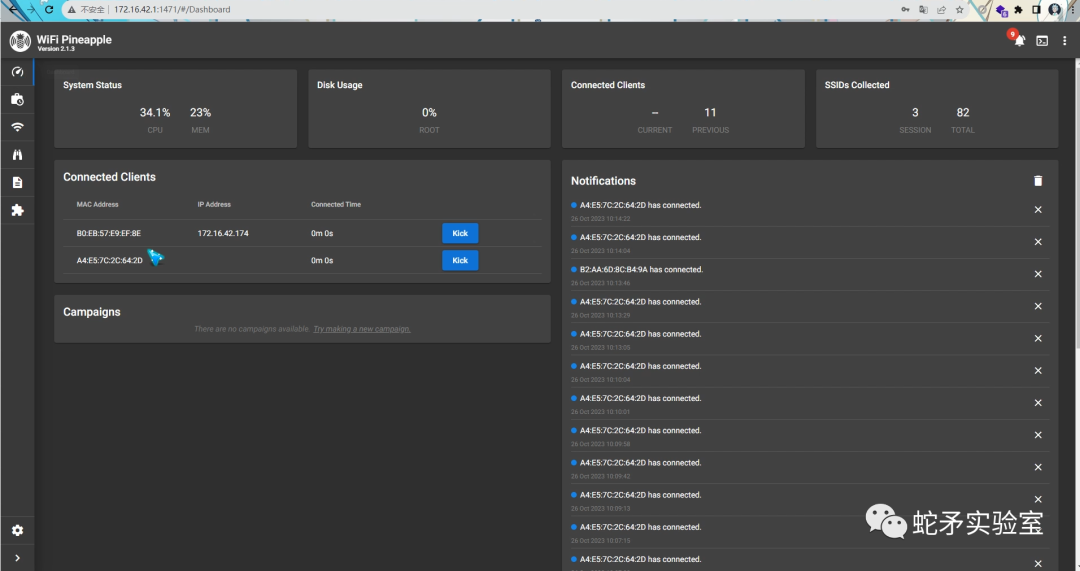

Dashboard:首页仪表盘,有运行时间, CPU使用率, 客户端连接数,通知通告,登陆页面浏览器统计等信息。

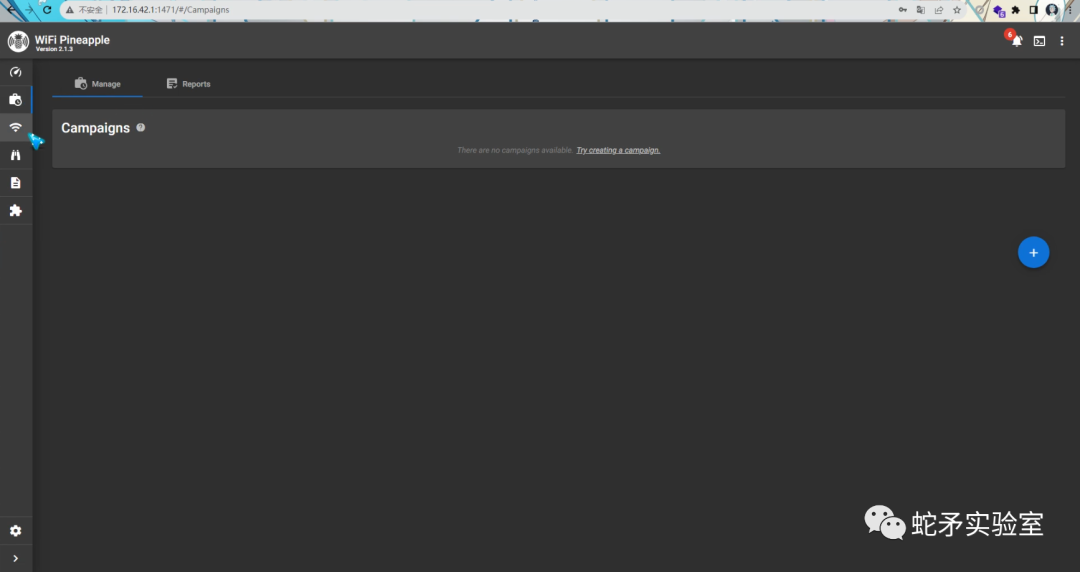

Campains:活动,已创建的广告活动显示在该页面,其中显示了当前状态、名称、创建日期和广告系列类型。

Pin AP:AP套件,可设置WiFi Pineapple的流氓接入点。

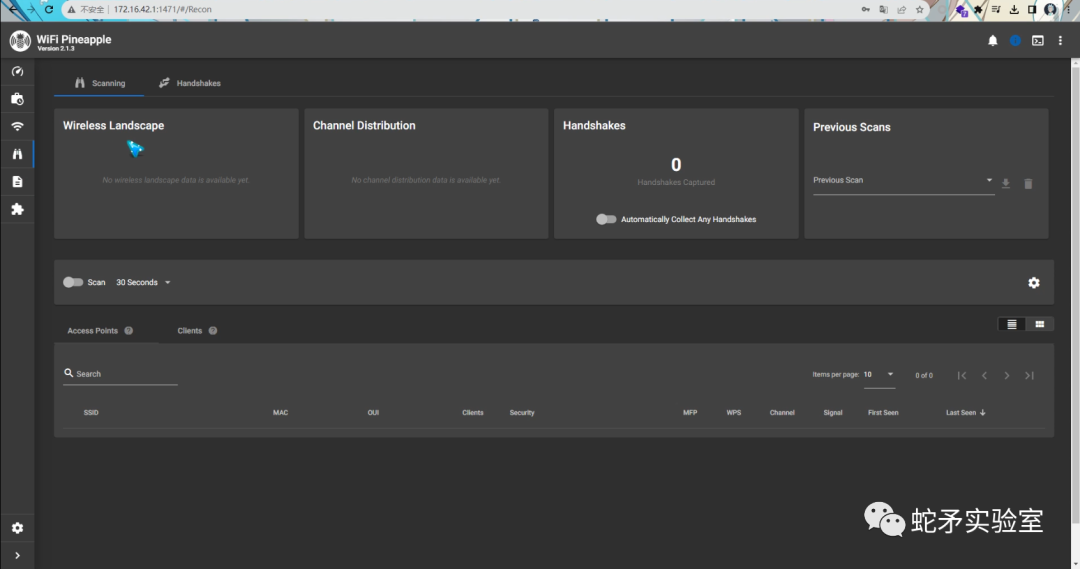

Recon:侦查, 用于侦查附近的wifi状态信息等。

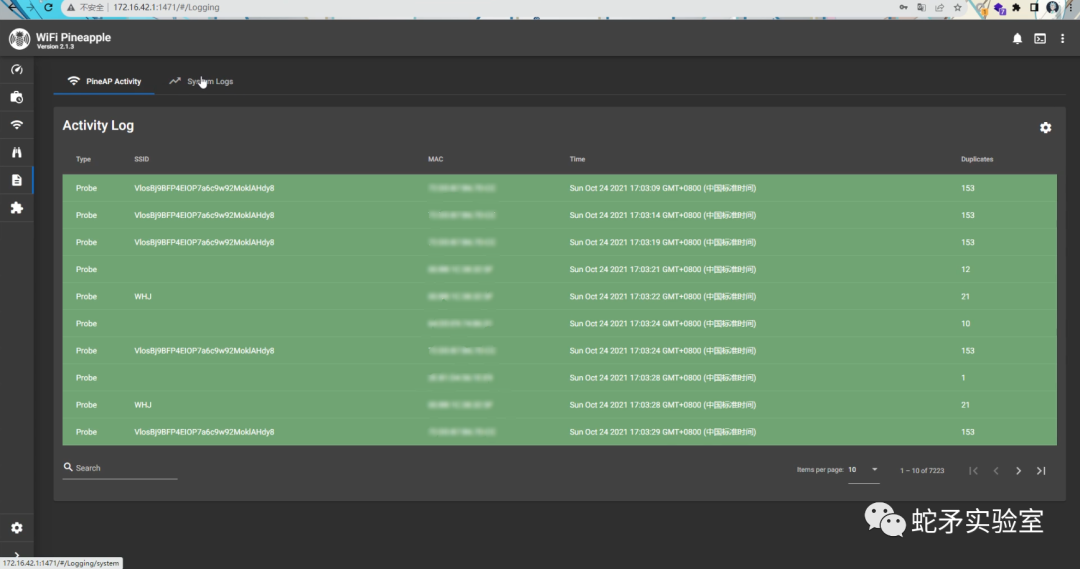

Logging:收集的WPA握手会显示在这里。

Setting:setting页面允许修改 WiFi pineapple的各个方面、检查更新和自定义用户界面。

模块使用

这里就不讲基础功能的使用了,环境搭建一遍下来,差不多的功能都已经使用过了,所以这里我们直接开始模块使用练习。

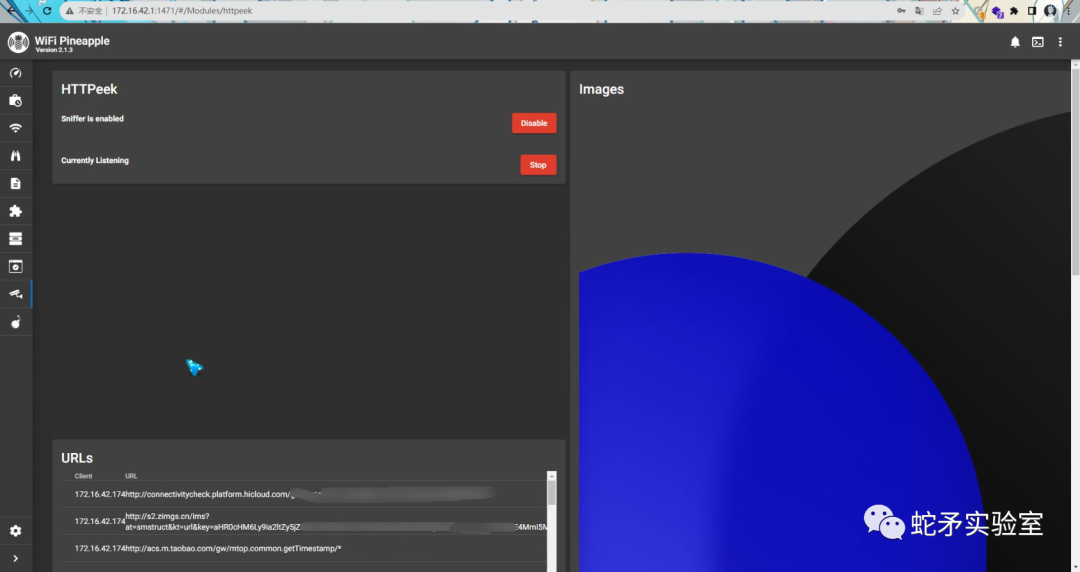

HTTPeek(绵羊墙)

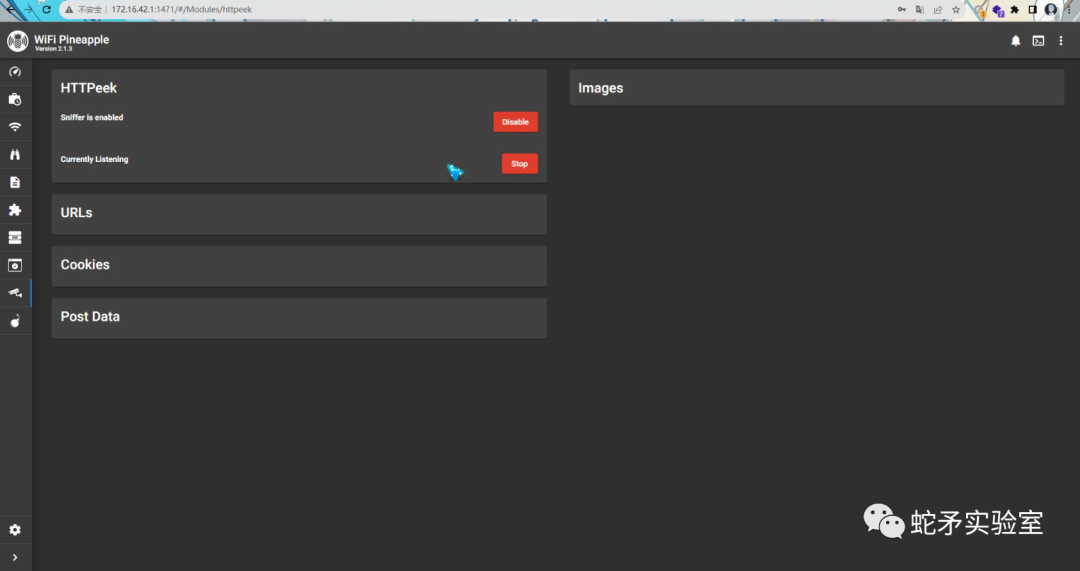

HTTPeek 显示连接到 Wifi 菠萝的客户端以明文形式发送的所有图像、URL、cookie 和数据。

我们的手机连接到wifi pineapple的Open AP后。

我们进入HTTPeek模块

点击Enable开启模块,点击Start Listening 开始监听,手机所有连到 Pineapple 客户端的http连接都会被抓到

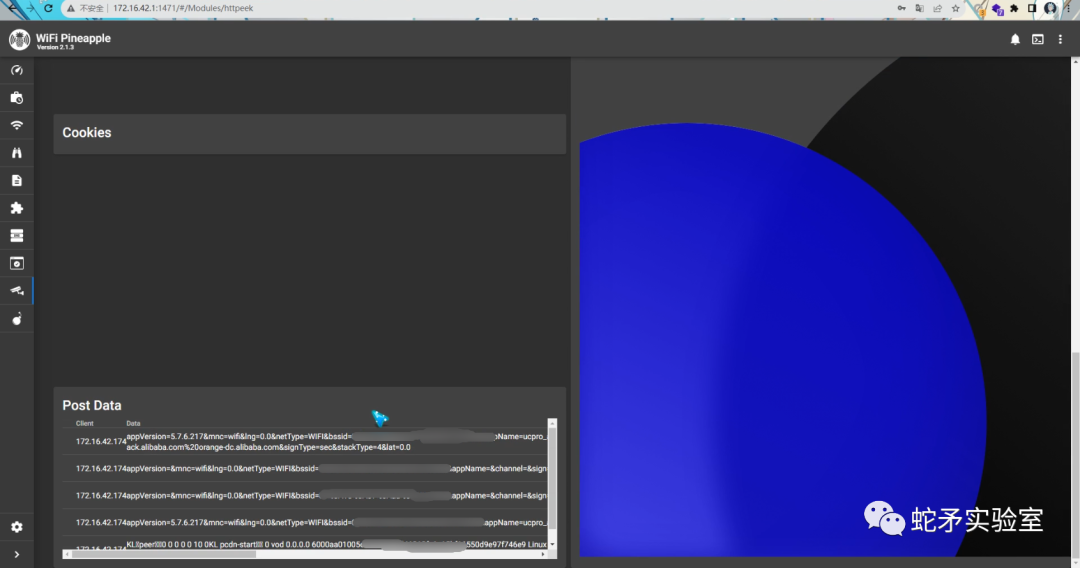

当手机访问了某个后,HTTPeek页面将会显示客户端访问数据的URL、Cookies、数据内容,以及图片

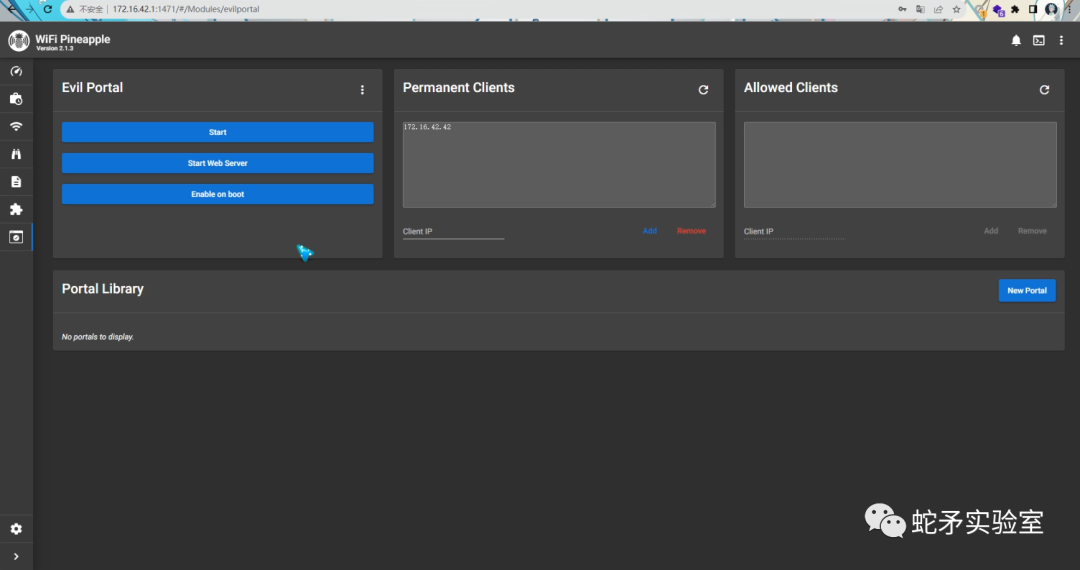

Evil Portal(恶意门户)

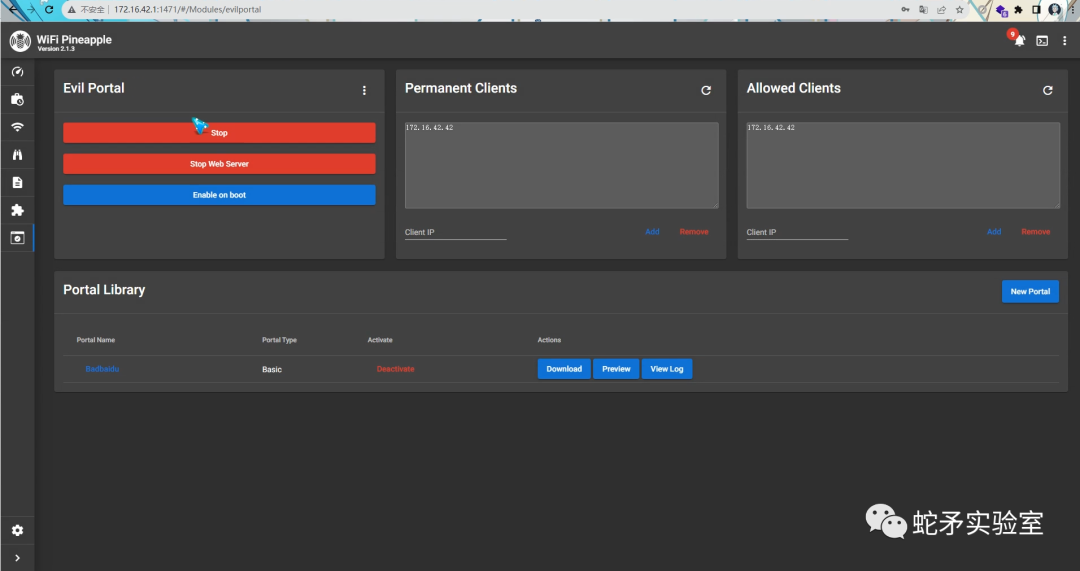

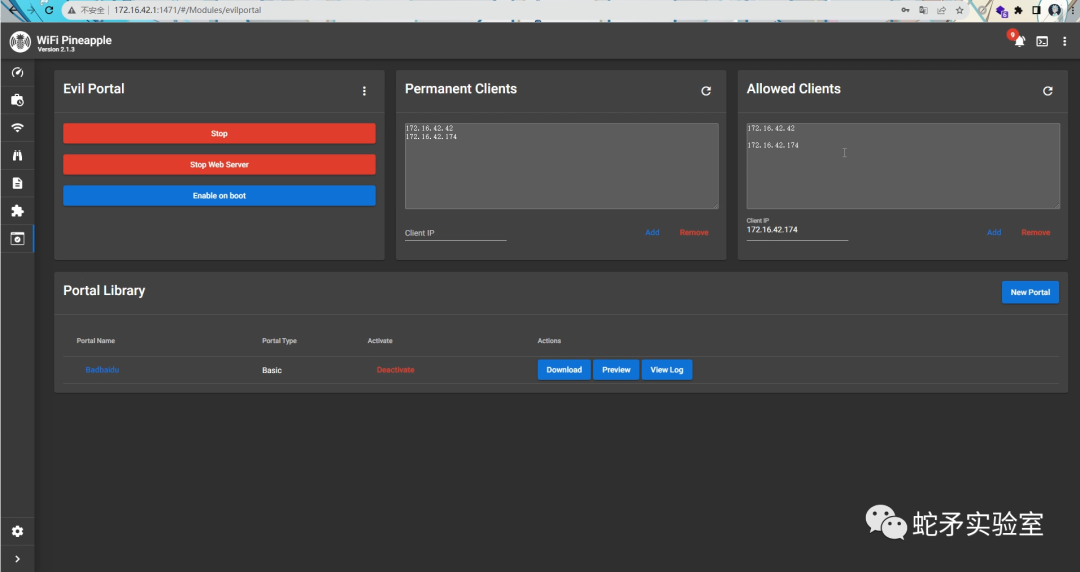

点击Modules模块可以看到已安装的所有模块,点击进入Evil Portal模块。

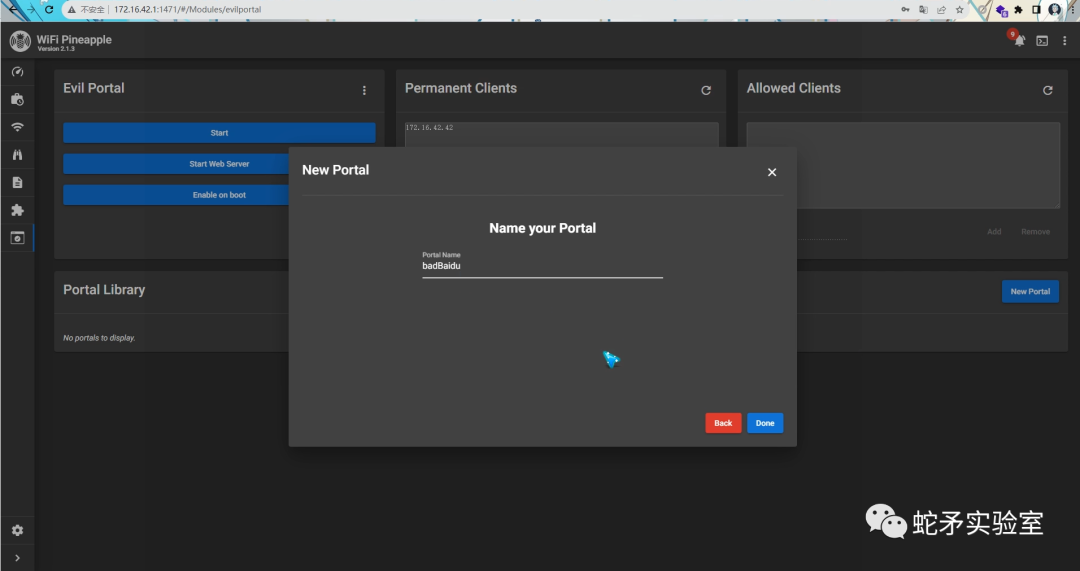

我们点击"New Portal"新建一个portal,名字这里我命名为"badBaidu"。

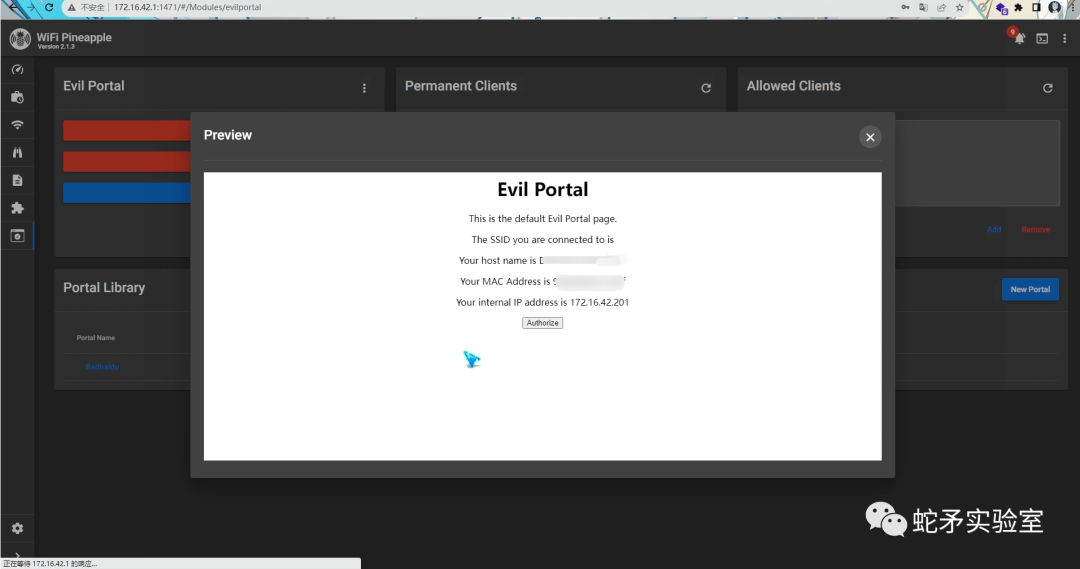

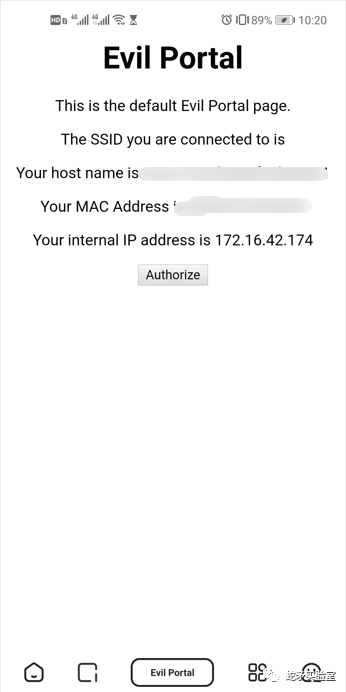

点击start会同时开启web server,此时我们点击badBaidu的preview按钮,即可查看效果。

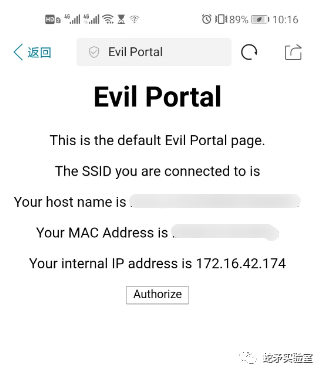

此时我们的手机连接wifi pineapple的Open AP。

手机打开浏览器就会跳转到我们设置的badBaidu界面。

我们将手机连接的mac地址加入Evil Portal模块的Permanent Clients和Allowed Clients列表中。

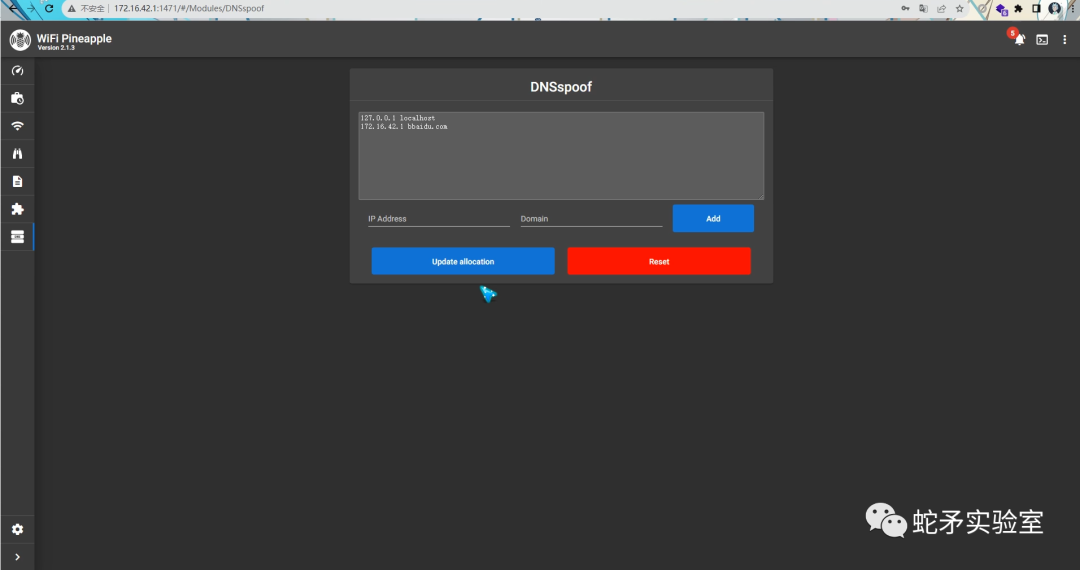

如果我们想要实现DNS劫持,此时我们打开DNSspoof模块,可以将bbaidu.com域名解析ip设置为172.16.42.1。

手机浏览器访问http://bbaidu.com就会解析到我们设置的portal页面。

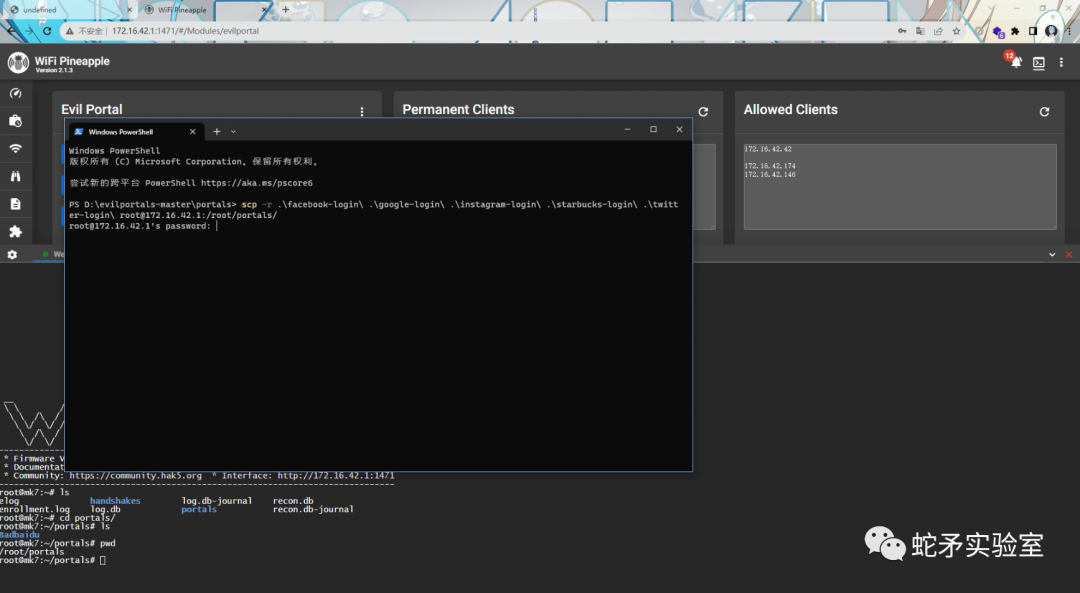

但是这样的界面太过于简陋,如果想要实现攻击效果,我们就需要更加逼真的页面。在github中已经有repo(https://github.com/SgtFoose/Evil-Portals)实现一些大家经常访问的页面,如google登录、星巴克登录和facebook登录界面等等。我们想要将里面的portal加入我们的wifi pineapple,可以通过ssh进行文件传输。

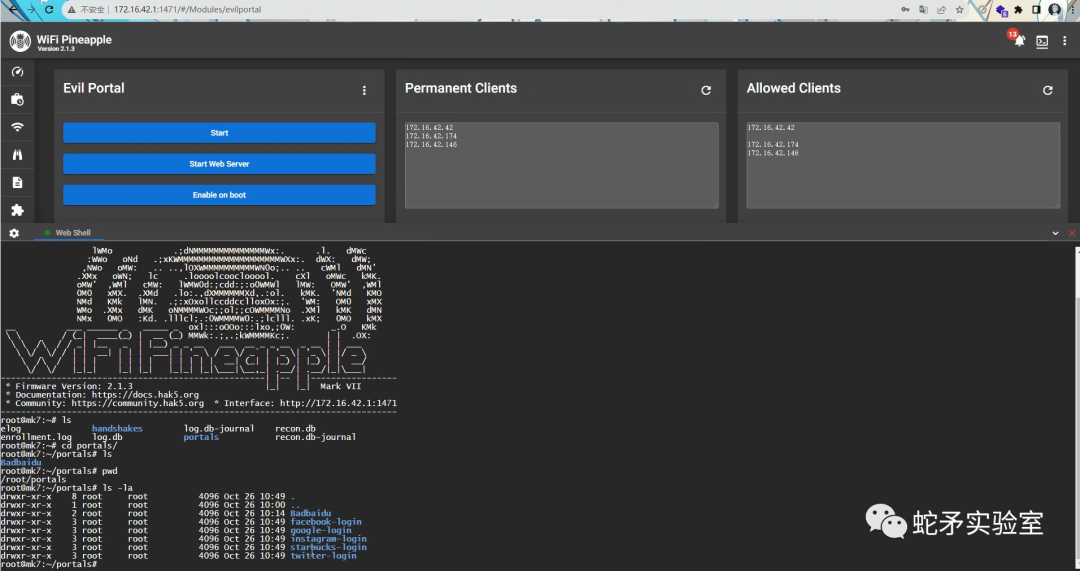

首先点击右上角的cmd按钮,就会进入wifi pineapple的终端,可以看到我们生成的Badbaidu生成在/root/portals目录下。将repo下载到本地,并使用ssh进入传输。

此时wifi pineapple文件系统"/root/portals"目录下内容为:

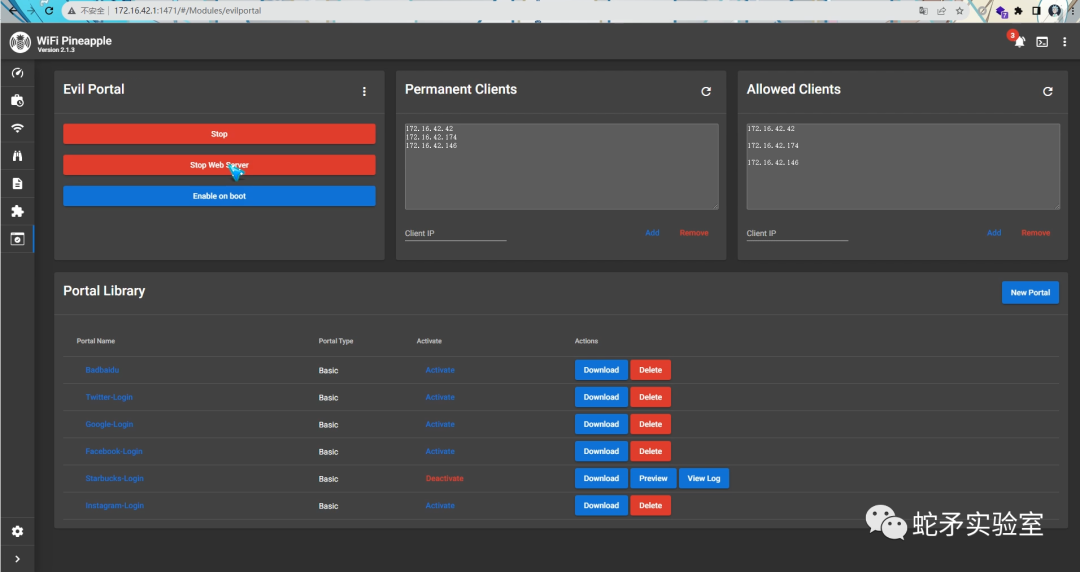

刷新界面后就会发现Evil Portal模块中Library添加了我们传输的portal。

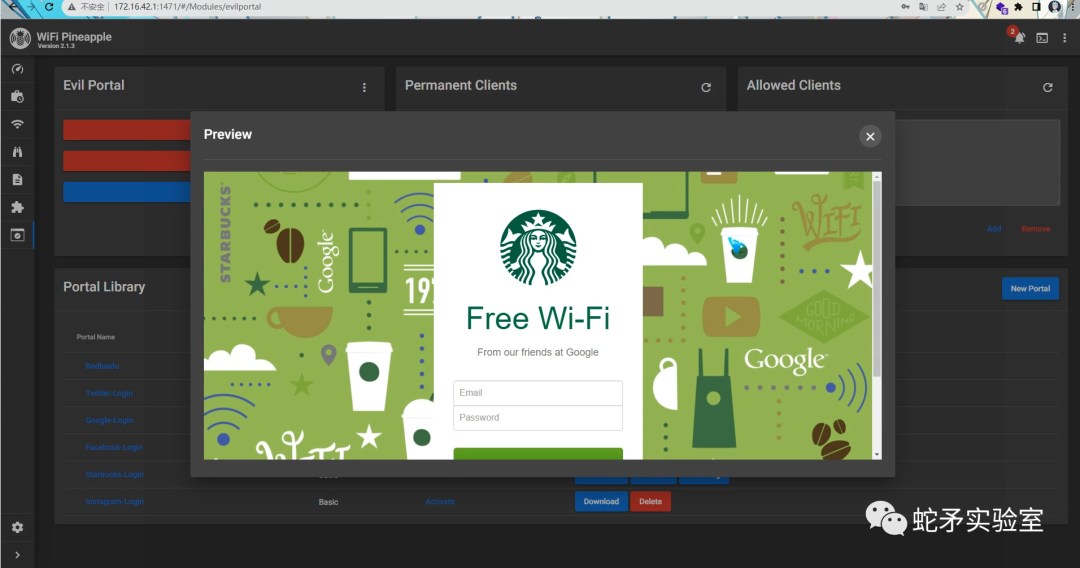

点击Deactive使Badbaidu portal不生效后,再开启星巴克登录后,预览效果如下:

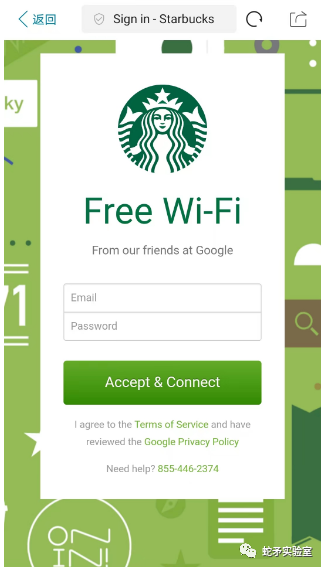

手机打开浏览器后就会跳转到星巴克登录界面,如果此时有人输入了自己的email和password就会被后台抓到。

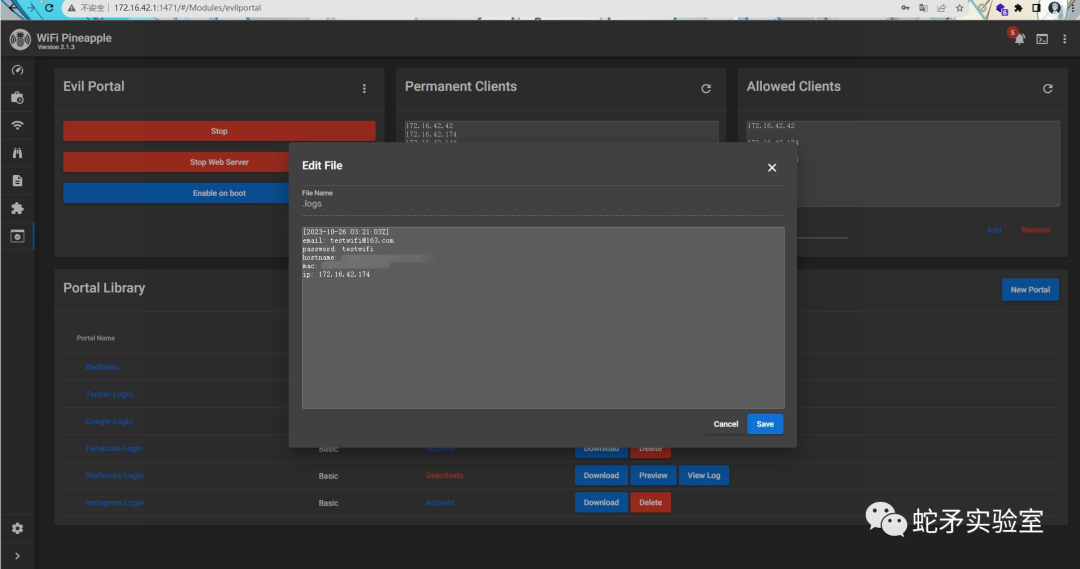

点击view log即可查看登录用户的设备mac以及email和password信息。

除了本小节中提到的3种攻击方式,wifi pineapple还可实现其他方式的攻击,如:伪造AP、客户端取消身份验证以及泛洪攻击等等。如果大家感兴趣可以自己亲自去搞一下,这里就不再演示。

总结

本小节简单介绍了WiFi Pineapple的环境搭建、功能介绍以及绵羊墙、恶意门户俩种攻击方式,除了以上俩种攻击方式,大家可以拓展思路配合其他组件形成多组合攻击。

注:大家在研究和学习WiFi Pineapple一定要遵守法律规范,以免给自己造成麻烦。