🔥「炎码工坊」技术弹药已装填!

点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

在云原生时代,安全需要贯穿整个软件开发生命周期(SDLC)。SAST(静态应用程序安全测试)工具的集成是DevSecOps的核心实践之一。本文将从基础概念到实战细节,逐步拆解如何在CI/CD流水线中高效集成SAST工具,帮助初学者快速掌握技术框架。

一、基础概念

- SAST(Static Application Security Testing)

- 定义:无需运行代码即可分析源代码的安全漏洞,例如SQL注入、XSS、缓冲区溢出等。

- 作用:在代码编写早期发现安全问题,降低修复成本。

- DevSecOps

- 定义:将安全性(Security)融入DevOps流程,实现“安全左移”(Shift-Left Security)。

- 核心:自动化安全测试、持续监控、团队协作。

- CI/CD流水线

- 定义:自动化构建、测试、部署代码的流程,例如GitHub Actions、Jenkins、GitLab CI等。

二、技术实现

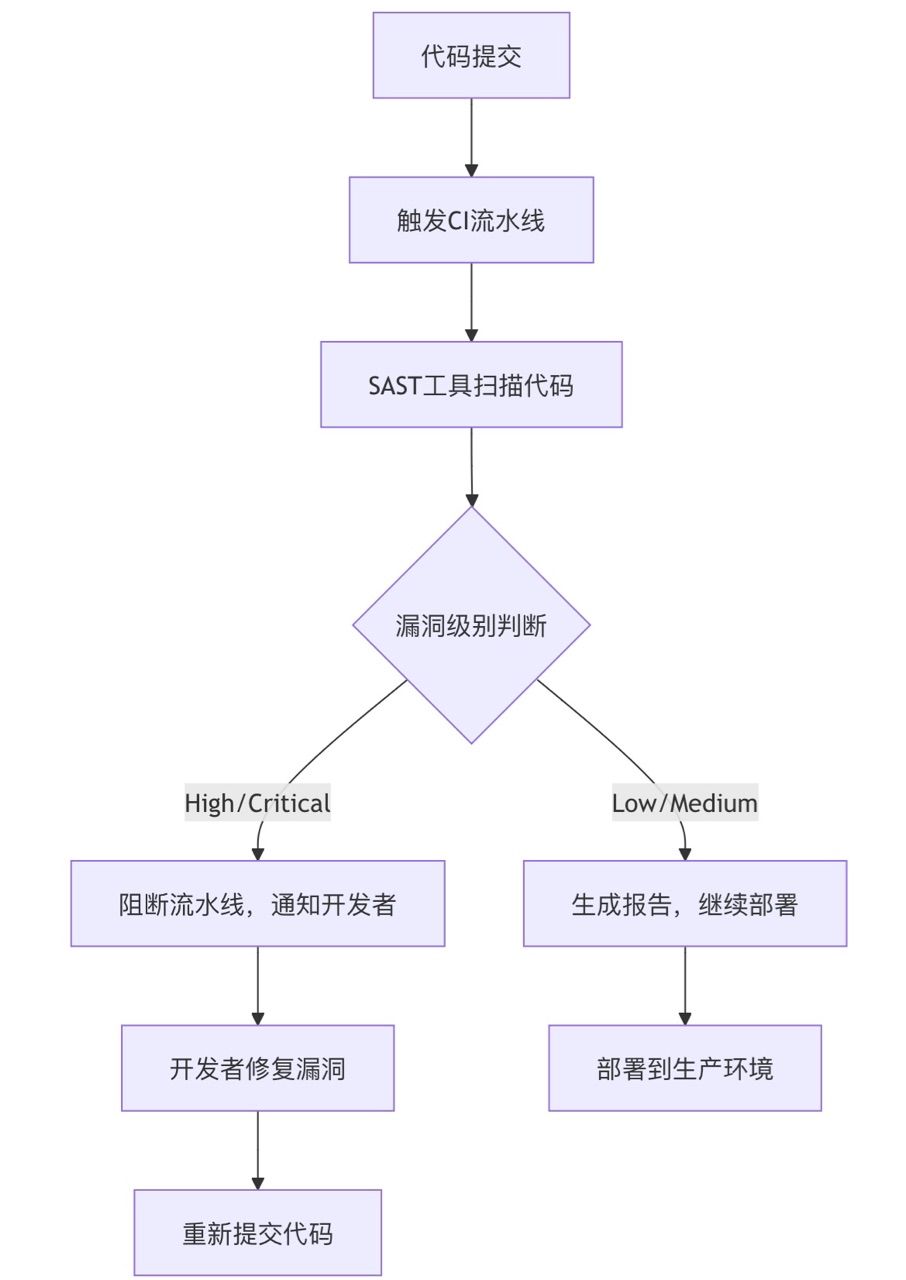

在CI/CD流水线中集成SAST工具的典型步骤如下:

- 触发流水线

- 代码提交(

git push)或创建Pull Request(PR)时自动触发流水线。

- 代码提交(

- 代码扫描

- 调用SAST工具(如SonarQube、Checkmarx)扫描代码,生成漏洞报告。

- 漏洞分级与过滤

- 根据严重性(High/Critical)过滤漏洞,避免误报干扰。

- 阻断或通过流水线

- 若发现高风险漏洞,阻断合并请求并通知开发者;否则继续后续步骤(如构建镜像)。

示例:GitHub Actions集成SonarQube

name: DevSecOps Pipeline

on:

pull_request:

branches: [main]

jobs:

sast-scan:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

- name: Install SonarQube CLI

run: |

curl -sS https://binaries.sonarsource.com/sonar-scanner-cli/sonar-scanner-cli-4.7.0.2747-linux.zip | unzip -

- name: Run SonarQube Scan

run: |

./sonar-scanner/bin/sonar-scanner \

-Dsonar.login=your_token \

-Dsonar.projectKey=myapp \

-Dsonar.sources=.三、常见风险

- 误报率高

- SAST工具可能标记非漏洞的代码模式为“问题”,导致开发者信任度下降。

- 性能瓶颈

- 大型代码库扫描耗时长,影响CI/CD效率。

- 规则覆盖不足

- 默认规则未覆盖项目特定安全需求(如自定义框架漏洞)。

- 修复优先级混乱

- 开发者面对大量漏洞报告,难以确定修复顺序。

四、解决方案

- 优化扫描规则

- 自定义规则集,排除无关漏洞类型(如禁用不使用的语言规则)。

- 增量扫描

- 仅扫描代码变更部分(例如Git Diff),减少扫描时间。

- 漏洞分级策略

- 设定阻断阈值(如仅阻断Critical级别漏洞),低风险漏洞记录跟踪。

- 自动化报告与反馈

- 将扫描结果自动上传至安全看板(如Jira、Slack),并标记漏洞在代码中的位置。

五、工具示例

| 工具名称 | 功能特点 | 适用场景 |

| SonarQube | 支持多语言,集成CI/CD,提供代码质量与安全分析 | 企业级全栈项目 |

| Checkmarx | 强大的C/C++、Java支持,可视化漏洞路径 | 金融、医疗等高安全要求行业 |

| Bandit | Python专用,轻量级,快速扫描 | Python微服务项目 |

| Codey | 基于AI的漏洞检测与修复建议 | 快速原型与小团队 |

六、最佳实践

- 安全左移

- 在代码提交阶段(而非测试阶段)触发SAST扫描,尽早发现问题。

- 与IDE集成

- 在开发者的IDE(如VS Code、IntelliJ)中实时提示漏洞,减少后期修复成本。

- 自动化与人工协作

- 自动扫描+人工复核关键漏洞(如逻辑漏洞需人工判断)。

- 持续改进规则库

- 定期更新SAST规则库,适配新出现的漏洞类型(如Log4j漏洞)。

- 可视化安全看板

- 使用工具(如Grafana、Kibana)展示漏洞趋势,辅助决策。

七、CI/CD流水线可视化流程图

专有名词说明表

| 术语 | 解释 |

| SAST | 静态应用程序安全测试,分析源代码漏洞 |

| DAST | 动态应用程序安全测试,运行时检测漏洞 |

| CI/CD | 持续集成/持续部署,自动化构建与部署流程 |

| DevSecOps | 将安全融入DevOps的实践方法论 |

| 误报(False Positive) | 工具错误标记非漏洞为漏洞 |

| 安全左移 | 在开发早期阶段集成安全实践 |

| 漏洞分级 | 根据严重性(Critical/High/Medium/Low)分类漏洞 |

总结

通过集成SAST工具到CI/CD流水线,团队可以在代码提交阶段快速发现安全问题,大幅降低修复成本。结合自动化工具、规则优化和团队协作,DevSecOps实践能够有效提升云原生应用的安全性。对于初学者,建议从GitHub Actions + SonarQube入门,逐步探索更复杂的场景。

🚧 您已阅读完全文99%!缺少1%的关键操作:

加入「炎码燃料仓」🚀 获得:

√ 开源工具红黑榜

√ 项目落地避坑指南

√ 每周BUG修复进度+1%彩蛋

(温馨提示:本工坊不打灰工,只烧脑洞🔥)